今回は、今世界で猛威を振るっている「ランサムウェア(WannaCry もしくは WannaCrypt)」について解説します。

いま、世界中で猛威を振るっているマルウェアだよ。

ランサムウェアとは何か?

「ランサムウェア(Ransomware)」とは、「身代金(Ransom)」と「ソフトウェア(Software)」を組み合わせた造語です。

※世界中では「ランサムウェア」と呼ばずに「WannaCry(ワナクライ)」と呼んでいます。

以下の呼び方があります。

- Wanna Cryptor

- WannaCrypt

- WannaCry

- WannaCryptor

- Wcry

パソコンがランサムウェアに感染すると、

- ファイル(画像ファイル・オフィスファイルなどほとんど)に暗号が掛けられてファイルが開けなくなる

- パソコンにロックが掛かり、パソコンが使えなくなる

など、確実にパソコンが使えなくなります。

→確実にOSの再インストールが必要になるでしょう。

そして身代金を支払うように促すメッセージが表示されます。

大規模な暗号化型ランサムウェア「WannaCry/Wcry」の攻撃、世界各国で影響

要求された金銭を支払ってもパソコンが元通りになるかどうかは不明です。

むしろ更に被害が拡大するとみていいでしょう。

→例えば、同じネットワークつながっている他のパソコンにも感染したり、メール経由で他の人のパソコンにも感染させるなど。

自分が「被害者」なのに、同時に自分が「加害者」になり、業務上の取引先や会社に損害を引き起こし、損害賠償金を請求される恐れもあります。

どのようにしてランサムウェアに感染するのか?

ランサムウェアのファイルは、Windowsの実行形式ファイルで、メールやウェブサイト経由で拡散します。

感染の経路は以下の場合が多いです。

- メールに添付ファイルに仕込んでいる

- メールにURLを記載して、そのURLをクリックするように促す

- Web閲覧時に感染させる

特に最近では「標的型攻撃メール」が流行っており、あたかも社内からメールを送っているように見せかけてURLをクリックさせたり、添付ファイルを開かせたりするケースが多いです。

内部的には「SMB」の脆弱性を利用しています。

1.SMBの脆弱性「CVE-2017-0144」「CVE-2017-0145」を利用して社内 LAN ネットワーク内の共有フォルダに侵入する

2.共有フォルダにアクセスするパソコン上に「不正なファイル」を作成する

3.不正なファイルが起動してファイルを暗号化したり、パソコンにロックを掛ける

4.金銭の支払いを求める脅迫を表示する

JPCERT/CCが「WannaCrypt」を分析したところ、感染したパソコンから外部の IP アドレスや、同一ネットワーク内のパソコンに対して、ポート445番/TCP 宛のスキャンが実行されるようです。

ポート445番は何をしているポートなのか?

SMBプロトコルで利用しています。

そのため、445番ポートを閉じるとSMBバージョン2を利用したファイルの共有ができなくなります。

Windows 8 以降のクライアントでは、SMB のバージョン 2 以降のプロトコルを使用してファイル共有通信をする場合、TCP 139 番ポートを使用しなくなりました。

そのため、Windows 8 移行のクライアントは、TCP 445 番ポートのみを利用します。

ランサムウェアに感染するとどうなる?

パソコンがランサムウェアに感染すると、

- ファイル(画像ファイルやオフィスファイルなど全部)に暗号が掛けられる

- パソコンがロックされて使えなくなる

などの現象が発生します。

暗号を復号したり、パソコンのロックを解除するために「身代金(金銭)」を要求されます。

金銭の支払いを要求する日本語のメッセージが表示されることが確認されています。

ビットコインで支払うようにメッセージが表示されたことも確認されています。

こんな脅迫の画面が表示される

以下の画像はトレンドマイクロのニュースより引用しました。

このようにパソコンにロックが掛けられ、金銭の支払いを要求されます。

いきなりこのような画面になったらパニックになり、言われるがままに金銭を支払う人が出てきてもおかしくありません。

大規模な暗号化型ランサムウェア「WannaCry/Wcry」の攻撃、世界各国で影響

ランサムウェアで暗号化されたファイルは元に戻せるのか?

今現在のところ(2017年5月18日現在)、ランサムウェアに感染したファイルを元に戻せた手順、ツール、方法などの報告は上がっていません。

ランサムウェアは情報漏えいを引き起こさない

ランサムウェアの目的は「金銭」のみのようです。

今までランサムウェアに感染したパソコンから、ドキュメントが漏えいしたというニュースはありません。

世界中でランサムウェアの被害が報告されている

すでにランサムウェアの被害が報告されている国は、世界中で74か国、被害件数45,000件以上と言われています。(2017年5月13日)

- 中国

- ロシア

- スペイン

- イタリア

- ベトナム

- 英国

- 台湾

- チリ

- 日本

- 米国

- インド

ランサムウェア「WannaCry/Wcry」が、300ドル(約3万4千円)相当の身代金をビットコインで要求したニュースもありました。

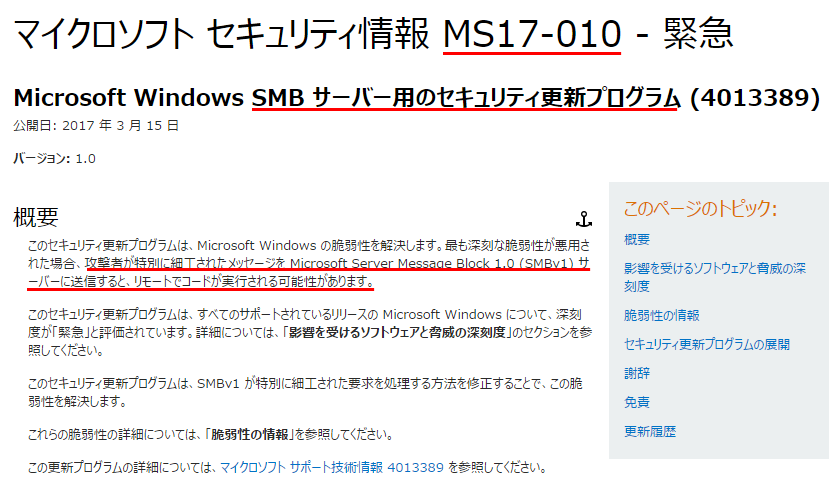

始まりはマイクロソフトの「MS17-010」

セキュリティ更新プログラム MS17-010 で修正される脆弱性 (CVE-2017-0145) を悪用することを確認しています。

マイクロソフト セキュリティ情報 MS17-010 – 緊急

脆弱性を抱えるSMBサーバーを使っていると感染が拡大します。

SMBサーバーとは?

SMBとは、「Server Message Block」の略です。

SMBは「プロトコル」です。

SMBは、LANなどのネットワーク上でファイルを共有したり、プリンタを共有したりする場合に使用されます。

例えば、ごく一般的な企業では部署ごとにファイルを共有したり、フロアごとにプリンタを共有していると思いますが、SMBプロトコルを利用してファイル・プリンタ共有をしていると思います。

当たり前のように利用されているサービスです。

企業全体で強制的に「Windows Update」するなど脆弱性対応をしている場合はまだしも、ほとんどの企業では各自のモラルや意識に頼って「Windows Update」をすることを期待しているような状況でしょう。

MS17-010は数多くの脆弱性を報告している

マイクロソフト セキュリティ情報 MS17-010 – 緊急

Windows SMB のリモートでコードが実行される脆弱性 – CVE-2017-0143

Windows SMB のリモートでコードが実行される脆弱性 – CVE-2017-0144

Windows SMB のリモートでコードが実行される脆弱性 – CVE-2017-0145

Windows SMB のリモートでコードが実行される脆弱性 – CVE-2017-0146

Windows SMB の情報漏えいの脆弱性 – CVE-2017-0147

Windows SMB のリモートでコードが実行される脆弱性 – CVE-2017-0148

「ランサムウェア」を解説している多くのサイトで「CVE-2017-0144」や「CVE-2017-0145」など情報が飛び交っていますが、そもそも「MS-17-010」では上記のように数多くの脆弱性を報告しています。

そのため「CVE-2017-0144」や「CVE-2017-0145」などと定まらない状況です。

日本でも被害に(日立製作所&JR東日本)

日立製作所やJR東日本でランサムウェアに感染した可能性があることを発表しています。

今後もランサムウェアに感染して業務に支障が出る日本の企業が出てくると思われます。

パソコンだけでなく「スマホ」の被害報告もあり

パソコンだけでなくスマホでも感染被害の報告があります。

そのため、スマホでも不要にメールの添付ファイルを開いたり、不審なサイトのURLをクリックしないようにしましょう。

ランサムウェアに感染するとパソコン同様にスマホ内のファイル(画像ファイルなど)が暗号化されて見えなくなったり、スマホがロックされたりして身代金を要求されます。

WindowsだけでなくMac環境でも報告あり

始まりはWindowsの脆弱性かもしれませんが、Mac環境でもランサムウェアに感染して、ファイルが暗号化されたり、ロックされたりして身代金を要求される事例が報告されています。

そのため「スマホ」でも「Mac」でも注意が必要です。

ランサムウェアの調査

ランサムウェアをもっと深く掘り下げてみました。

ランサムウェアには以下に仕様があるようです。

- Wannacryは、動作確認用サイトにアクセスをする

- アクセスに成功した場合は動作を停止する

- 動作を停止することをキルスイッチと呼んでいる

以下は画像ですが、以下のようなサイトに動作確認のためにアクセスするようです。

![]()

それで一体何をしているのかというと、正確な情報ではないのですが、ウィルス開発者が自分自身がウィルス感染をしないように「ウィルス回避策」をするために上図のような意味不明な「存在しない」アドレス(存在しないドメイン名)を用意します。

実際にこの特定のアドレスにアクセスすることができたらそのパソコンに対しては攻撃しないように設定します。

分かりにくいですが、実際には上図のドメイン名(DNS名)は存在していないけど、ウィルス開発者のパソコン的には存在しています。

→C:\WINDOWS\System32\drivers\etc\hostsファイルに書いて、自分のパソコンだけリターンが返ってくるなどをするなど。

こうすることでウィルス開発者のみランサムウェアに感染しなくなります。

しかし、この「キルスイッチ」を英国に住む22歳のセキュリティ研究者、マーカス・ハッチンズ氏が発見したようです。

そして、未登録の上図のドメイン名に対して、実際にDNSを購入して(お名前.comなどの業者から)、このドメイン名を登録したところ、攻撃が止んだということです。

もう一度まとめますと、つまり、

- ランサムウェアは内部的に存在しないドメイン名を保持していた

- ウィルス開発者だけC:\WINDOWS\System32\drivers\etc\hostsなど利用して名前解決ができるようになっていた

- この存在しないドメイン名にアクセスできるとキルスイッチが働き攻撃されない

- マーカス・ハッチンズ氏がキルスイッチを見つけた

- マーカス・ハッチンズ氏が存在しないドメイン名を取得してサーバーを立てて、応答するようにした

- ウィルス開発者以外の人のパソコンも、このドメイン名にアクセスできるようになったため、ランサムウェアのキルスイッチが稼働するようになり、ウィルス感染しなくなった

- とりあえず、ウィルス開発者が利用しているらしいドメイン名を全部取得しサーバーを立てて応答返すようにした

こんな感じでしょうか。

ただ、新しいニュースによると「キルスイッチ」を持たないランサムウェアが新しく出てきているようなのでまだまだ注意が必要です。

ランサムウェアの対策方法

ランサムウェアに感染すると、最悪パソコンの再インストールが必要になります。

自宅パソコンでも会社のパソコンでも被害は甚大になるでしょう。

企業でも業務が停止するくらいのインパクトがあると思います。

可能な対策はすべてやりましょう。

1.ウイルス対策ソフト ウエアの定義ファイルを常に最新版に更新する

2.不明なメールの添付ファイルは開かない

3.不明なメールのURLをクリックしない

4.OSやソフトウエアを常に最新版にアップデートする

5.ランサムウェアに感染したらパソコンの再インストールが必要になるのでバックアップを取っておく

6.共有フォルダのデータのバックアップを取得し、ネットワークから切り離されたところに保管する

7.SMBサービスを一旦停止する

ランサムウェアに感染すると、最悪会社の業務を停止しなければいけなくなる可能性があります。

そのリスクを考えるなら、ランサムウェアの対策が公表されるまで、一旦「SMBサービス(共有フォルダ・共有プリンタ)の停止」を考えてもいいかもしれません。

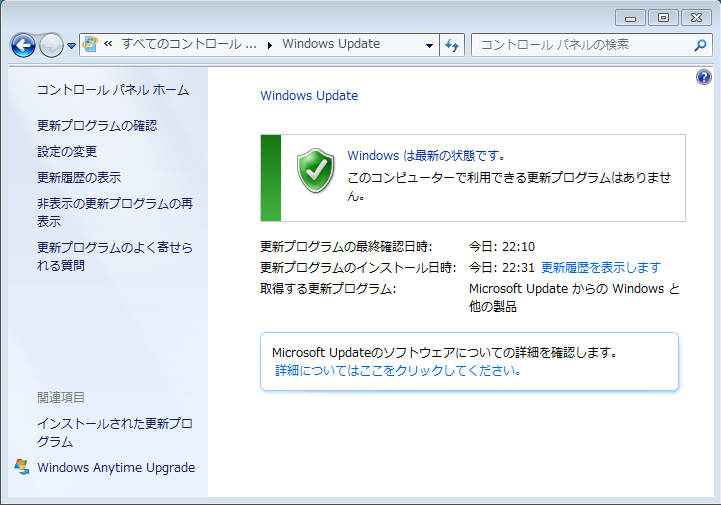

Windows Updateを実行して最新にする

すぐにできるところから始めましょう。

Windows Updateを実行して以下の状態になっていることを確認しましょう。

「Windows は最新の状態です。」になっていることを確認します。

暗号化される可能性のあるファイル一覧

以下の拡張子のファイルが暗号化されたという報告が上がっています。

オフィスファイルや画像ファイルも入っています。

さすがに単純なテキストファイル(.txt)は入っていませんが、主要なファイルはすべて暗号化される危険性があります。

.der、.pfx、.key、.crt、.csr、.p12、.pem、.odt、.sxw、.stw、.3ds、.max、.3dm、 .ods、.sxc、.stc、.dif、.slk、.wb2、.odp、.sxd、.std、.sxm、.sqlite3、.sqlitedb、 sql、.accdb、.mdb、.dbf、.odb、.mdf、.ldf、.cpp、.pas、.asm、.cmd、.bat、.vbs、 .sch、.jsp、.php、.asp、.java、.jar、.class、.mp3、.wav、.swf、.fla、.wmv、.mpg、 .vob、.mpeg、.asf、.avi、.mov、.mp4、.mkv、.flv、.wma、.mid、.m3u、.m4u、.svg、 .psd、.tiff、.tif、.raw、.gif、.png、.bmp、.jpg、.jpeg、.iso、.backup、.zip、.rar、 .tgz、.tar、.bak、.ARC、.vmdk、.vdi、.sldm、.sldx、.sti、.sxi、.dwg、.pdf、.wk1、 .wks、.rtf、.csv、.txt、.msg、.pst、.ppsx、.ppsm、.pps、.pot、.pptm、.pptx、.ppt、 .xltm、.xltx、.xlc、.xlm、.xlt、.xlw、.xlsb、.xlsm、.xlsx、.xls、.dotm、.dot、.docm、 .docx、.doc,

参考リンク

HITACHI HIRT-PUB17008:ランサムウェアWannaCryに関する注意喚起

JVNDB-2017-001844 複数の Microsoft Windows 製品の SMBv1 サーバにおける任意のコードを実行される脆弱性

コメント