閉じた環境で内部 DNS サーバー(ネームサーバー)を構築する手順です。

DNS サーバーは Linux(RedHat 7.5)と bind と chroot の組み合わせです。

以前、chroot を調査しつつ DNS サーバーを構築した手順です。

【CentOS7】 DNSサーバーの構築手順(bind-chroot、bind9.9.4)

下記の記事は chroot について分かりやすく解説をしています。

【chroot】 なぜFTPでレンタルサーバーにアクセスしても、他のアカウントのファイルが見れないか?

下の記事は DNS 入門編です。

【初心者向け】 ドメイン、DNSの仕組みの解説

内部 DNS サーバーを構築する

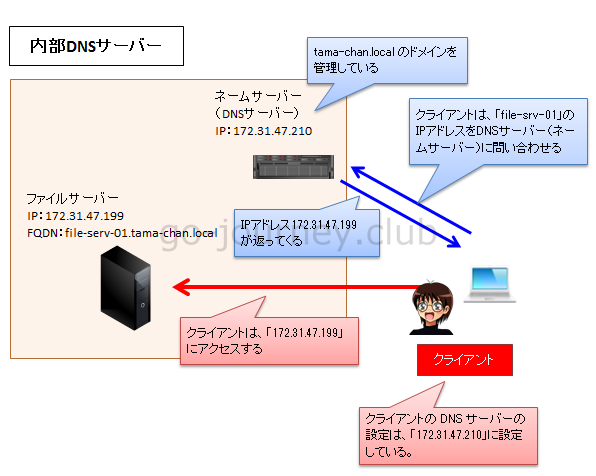

今回は、下図のように完全に閉じた環境(ローカルネットワーク環境)です。

■構成図

■構成・環境

完全に内部に閉じた DNS 環境 外部からのアクセスなし DNSサーバー(ネームサーバー)は一台構成 DNSサーバー1台、ファイルサーバー1台、クライアント1台の環境 chroot で bind が乗っ取られても問題ない構成にする

サーバー構成 以下のサーバー構成で各サーバーを構築・設定します。

■DNS サーバー(ネームサーバー)

OS:RedHat 7.5 IPアドレス:172.31.47.210 bind バージョン:9.9.4

■ファイルサーバー

OS:RedHat 7.5 IPアドレス:172.31.47.199

■クライアント

OS:Windows Server 2016 Data Center IPアドレス:172.31.42.120

DNS サーバー(ネームサーバー)構築手順

DNS サーバー(ネームサーバー)側での作業になります。

手順の概要

ファイアウォールの確認 bind のインストール bind-chroot のインストール サービス起動および自動起動の設定 bind の設定(named.confの設定) bind の設定(正引きゾーンファイル) bind の設定(逆引きゾーンファイルの作成&編集) /etc/resolv.conf の編集

ファイアウォールの確認

最初に DNS サーバー(ネームサーバー)のファイアウォールの状態を確認します。

今回は AWS 環境を利用して環境を構築しましたが、そもそも AWS の RedHat Linux(CentOS も)にはファイアウォール(firewalld)はインストールされていません。

その理由として AWS EC2 インスタンスは「セキュリティグループ」

【AWS】RedHat の EC2 インスタンスにはファイアウォール(firewalld)はインストールされていない

bind のインストール

次に bind をインストールします。

bind は追加レポジトリなしで yum コマンドでインストールできます。

[root@ip-172-31-47-210 ~]# yum install bind

~ 省略 ~

bind-chroot のインストール

次に「bind-chroot」

bind-chroot も追加レポジトリなしで yum コマンドでインストールできます。

[root@ip-172-31-47-210 ~]# yum install bind-chroot

~ 省略 ~

Installed:

サービス起動および自動起動の設定

named と chroot-named の 2つのサービスをインストールしましたが、chroot を利用するので以下のように設定します。

named → 自動起動 は disabled のまま(自動起動しない) named-chroot → 自動起動を enable にする(自動起動する)

named はインストールはしても「disabled」

named をインストールしても disabled のままにしておくなら、そもそも named-chroot だけインストールすればいいんじゃないの?

named をインストールすることによって bind のライブラリ(bind-libs)もインストールされて bind の機能を利用できるようになるんだよ。

■named のサービスの設定

named は「disable」

[root@ip-172-31-47-210 ~]# systemctl list-unit-files | grep named.service disabled ← disabled になっています。

何のため、named サービスが起動していないことも確認します。

[root@ip-172-31-47-210 ~]# systemctl status named inactive (dead) ← 起動していないことを確認します。

■named-chroot のサービスの設定

named-chroot が自動起動するように設定

最初に現在の状態を確認します。

[root@ip-172-31-47-210 ~]# systemctl list-unit-files | grep named-chroot.service disabled ← disabled(自動起動しない)になっています。

named-chroot が自動起動するように設定します。

[root@ip-172-31-47-210 ~]# systemctl enable named-chroot.service

「enabled(自動起動)」

[root@ip-172-31-47-210 ~]# systemctl list-unit-files | grep named-chroot.service enabled ← enabled になっています。

更にここで「named-chroot」

最初に現在のステータスを確認します。

[root@ip-172-31-47-210 ~]# systemctl status named-chroot.service inactive (dead)

次に「named-chroot」

[root@ip-172-31-47-210 ~]# systemctl start named-chroot.service

実際に起動しているかどうかステータスを確認します。

※systemctl コマンドに 「-l」 オ プションを付けると、行が途中で終了せずに、行の最後まで表示されるのでお勧めです。

[root@ip-172-31-47-210 ~]# systemctl status named-chroot.service -l ● named-chroot.service – Berkeley Internet Name Domain (DNS) active (running)

DNS サーバーの設計

以下の設計とします。

内部ドメイン名 : tama-chan.local DNS サーバー IP アドレス : 172.31.47.210 ファイルサーバー IP アドレス : 172.31.47.199 クライアント IP アドレス : 172.31.42.120 正引きゾーンファイル : /var/named/chroot/var/named/tama-chan.local.zone 逆引きゾーンファイル : /var/named/chroot/var/named/47.31.172.in-addr.arpa.zone named.confファイル : /var/named/chroot/etc/named.conf

bind の設定(named.confの設定)

設定ファイル(named.conf)が「/var/named/chroot/etc/」

named/ nis/ cd /var/named/chroot/etc/ ls named.conf

■named.conf の編集

named.conf ファイルを編集します。

編集する前に named.conf ファイルのバックアップを取得します。

[root@ip-172-31-47-210 etc]# pwd cp -ip named.conf named.conf.org_20180924 ← バックアップを取ります。 ls -l named.conf named.conf.org_20180924

■オリジナルの named.conf ファイル

[root@ip-172-31-47-210 etc]# cat named.conf

以下のように編集します。

[root@ip-172-31-47-210 etc]# vi named.conf

~ 省略 ~

options { any ; }; ← 127.0.0.1 から any に編集し、すべてのIPアドレスに対して LISTEN するようにします。 # listen-on-v6 port 53 { ::1; }; ← IPv6 で LISTEN しないようにコメントアウトします。 any ; }; ← localhost から any に編集し、 すべてのコンピュータからのクエリを受け付けます。

~ 省略 ~

recursion yes; zone “tama-chan.local” IN { ← ここから tama-chan.local のゾーンファイルの情報を追加します。 type master; file “tama-chan.local.zone”; allow-query { any; }; ← allow-queryを 「any」 にします。 }; zone “47.31.172.in-addr.arpa” IN { ← ここから逆引きのゾーンファイルの情報を追加します。 type master; file “47.31.172.in-addr.arpa.zone”; allow-query { any; }; ← allow-queryを 「any」 にします。 };

編集したら diff コマンドで修正箇所を確認します。

[root@ip-172-31-47-210 etc]# diff named.conf named.conf.org_20180924

更に named.conf ファイルの構文チェックをします。

named-checkconf コマンドで何もメッセージが出力されなければ問題ありません。

[root@ip-172-31-47-210 etc]# named-checkconf /var/named/chroot/etc/named.conf

chroot を利用している場合は、「-t」

何もメッセージが出力されなければ問題ありません。

[root@ip-172-31-47-210 etc]# named-checkconf -t /var/named/chroot /etc/named.conf

named.conf の解説

named.conf の各設定項目についてオリジナルの「named.conf」ファイルを例に解説します。

listen-on port 53 { 127.0.0.1; };

リスン(Listen)するポート番号とリスンするIPアドレスを指定します。

この場合はリスンするポート番号は53番です。

IPアドレスの設定は複数のNICを持っている場合、特定のNICでリスンしたい場合に指定します。

デフォルトでは「127.0.0.1」とローカルホストのループバックアドレスが設定されていますが、この設定の場合は自分自身の名前解決はできますが、他のサーバーからアクセスをして名前解決をすることはできません。

例えば、サーバーAが1つのNICを持ち、IPアドレスが「192.168.1.10」の場合、他のサーバーが「192.168.1.10」にアクセスをすることが出来れば、サーバーAを利用して名前解決をすることができます。

anyを指定すると、ホストが持つすべての IP アドレスで名前解決を受け付けることができるようになります。

「listen-on port」がない場合は、すべてのインタフェースで名前解決を待ち受けることになります。(listen-on-v6 と逆です。)

listen-on-v6 port 53 { ::1; };

DNSサーバーを IPv6 対応とする場合に、「listen-on-v6」の設定を追加します。

IPv4(listen-on port 53)と同様に、リスン(Listen)するポート番号と IPv6 のアドレスを記述します。

デフォルトでは「::1」が指定されているので、IPv4 のローカルホストのループバックアドレス同様、自分自身の名前解決はできますが、他のサーバーからアクセスをして名前解決をすることはできません。

「listen-on-v6」がない場合、もしくはコメントアウトされている場合は、IPv6 対応にはなりません。(listen-on と逆です。)

directory “/var/named”;

ゾーンファイルが格納されているディレクトリを絶対パスで指定します。

コンフィグに記載される相対パスは、この「directory」で指定されているディレクトリが起点となります。

dump-file “/var/named/data/cache_dump.db”;

rndcコマンドを使ってDNSキャッシュの内容を調査する際にダンプ先のファイルを指定します。

rndc コマンドは BIND を操作する機能を持ったコマンドです。

statistics-file “/var/named/data/named_stats.txt”;

rndcコマンドを使って調査する際に DNS の統計情報を保存するファイルを指定します。

memstatistics-file “/var/named/data/named_mem_stats.txt”;

サーバが終了時にメモリ使用統計を書き出すファイルへのパス名です。

allow-query { localhost; };

どこからの名前解決の問い合わせを許可するかを設定します。

デフォルトは「localhost」なので自分自身のみ問い合わせが可能です。

localhost ← 自分自身のみ any ← どこからも問い合わせが可能

192.168.1.0/24 のようなサブネットでの指定も可能です。

acl ステートメントで設定したアドレスリストを指定することも可能です。

named.confの注意書き

– If you are building an AUTHORITATIVE DNS server, do NOT enable recursion.

– AUTHORITATIVE DNSサーバーを構築する場合、再帰を有効にしないでください。

– If you are building a RECURSIVE (caching) DNS server, you need to enable recursion.

– RECURSIVE(キャッシング)DNSサーバーを構築する場合は、再帰を有効にする必要があります。

– If your recursive DNS server has a public IP address, you MUST enable access control to limit queries to your legitimate users.

– 再帰的DNSサーバーにパブリックIPアドレスがある場合は、正当なユーザーにクエリを制限するためにアクセス制御を有効にする必要があります。

Failing to do so will cause your server to become part of large scale DNS amplification attacks.

そうしないと、サーバーが大規模なDNS増幅攻撃の一部になる可能性があります。

Implementing BCP38 within your network would greatly reduce such attack surface

ネットワーク内にBCP38を実装することで、このような攻撃の可能性が大幅に軽減されます

recursion yes;

BIND をキャッシュサーバーとして設定するか記述します。(リゾルバーとして設定します)

■キャッシュサーバー(キャッシュDNSサーバー)

クライアントからの問い合わせ要求を受けると、コンテンツサーバーに対して再帰的に問い合わせを行い、結果をクライアントに返す DNS サーバーです。

キャッシュサーバーの役割は、不明な DNS 名の名前解決なので recursion yes; の設定とルートゾーンの定義が必要になります。

その反面、セキュリティ上注意が必要になります。

キャッシュサーバーを構築する場合は、以下のルートサーバへの hint 情報が必要になるので必ず設定します。

zone “.” IN {

■コンテンツサーバー(権威サーバー)

管理するドメインの情報 (ゾーン情報) を持ち、キャッシュサーバからの問合せに回答する DNS サーバです。

誰からの問い合わせ要求に対しても回答するサーバーを「オープンリゾルバー」と言います。

仮にオープンリゾルバーとして機能している場合、DDoS 攻撃の標的になったり、踏み台となる恐れがあります。

また、ネットワークのトラフィック量が増加してサービスが不安定になる恐れもあります。

セキュリティを考慮した対策

権威DNSサーバーとして運用している場合

recursion no; の設定をします。

キャッシュサーバー(リゾルバー)として運用している場合

acl を設定したうえで、recursion yes; の設定をします。

dnssec-enable yes;

dnssec とは「DNS Security Extensions」の略です。

DNSSEC機能を使用すると、ゾーン情報に署名を付加することができ、それにより関しているゾーンが正しいゾーン情報であることを担保することができます。

その結果、DNSキャッシュポイズニングを防ぐことが出来ます。

公開鍵(トラストアンカー)を利用しますが、パケットを暗号化して情報を秘匿する機能はありません。

デフォルトで yes(有効)に設定されています。

ただデフォルトで有効になっていてもサーバー管理者が使いこなせているのかと言われれば、ほとんど使いこなせていないと思います。

DNSSECは「信頼の連鎖」を作るものなので、上位の DNS サーバーが DNSSEC の設定をしていなければ、「dnssec-enable yes;」の設定を入れてもあまり意味がありません。

dnssec-validation yes;

DNSSEC署名検証を行うかどうか設定します。

デフォルトでは yes(有効)に設定されています。

DNSSEC を利用しない場合

DNSSEC を利用しない場合は、コンフィグを編集します。

■デフォルト

[root@ip-172-31-47-210 etc]# vi named.conf

~ 省略 ~

~ 省略 ~

include “/etc/named.root.key”;

■編集後

以下のように編集します。

[root@ip-172-31-47-210 etc]# vi named.conf

~ 省略 ~

← no に変更します。 ← no に変更します。 ← コメントアウトします。 ← コメントアウトします。 ← コメントアウトします。

~ 省略 ~

# include “/etc/named.root.key”; ← コメントアウトします。

編集したら「named-chroot」

[root@ip-172-31-47-210 ~]# systemctl start named-chroot.service

bind の設定(正引きゾーンファイル)

次にゾーンファイル(tama-chan.local.zone)を作成します。

場所:/var/named/chroot/var/named/tama-chan.local.zone

ゾーンファイルのサンプルは「/var/named/chroot/var/named」 「named.localhost」

■デフォルトのゾーンファイルサンプル(/var/named/chroot/var/named/named.localhost)

[root@ip-172-31-47-210 named]# pwd cat named.localhost

このサンプルを参考に「tama-chan.local」 「/var/named/chroot/var/named/tama-chan.local.zone」

最初にコピーを取ります。

[root@ip-172-31-47-210 named]# cp -ip /var/named/chroot/var/named/named.localhost /var/named/chroot/var/named/tama-chan.local.zone ls -l /var/named/chroot/var/named/named.localhost /var/named/chroot/var/named/tama-chan.local.zone

以下のようにゾーンファイルを設定します。

[root@ip-172-31-47-210 named]# vi tama-chan.local.zone

$TTL 1D @ IN SOA ns.tama-chan.local. root.tama-chan.local. ( 0 ; serial 1D ; refresh 1H ; retry 1W ; expire 3H ) ; minimum NS ns.tama-chan.local. @ IN A 172.31.47.210 ns IN A 172.31.47.210 file IN A 172.31.47.199 client IN A 172.31.42.120

設定をしたら構文が正しいかどうかチェックします。

[root@ip-172-31-47-210 named]# named-checkzone tama-chan.local /var/named/chroot/var/named/tama-chan.local.zone OK ← OK が表示されれば問題ありません。

bind の設定(逆引きゾーンファイルの作成&編集)

完全に閉じた環境なので不要と言えば不要ですが、逆引きゾーンファイルの設定もします。

逆引きゾーンファイル名 : 47.31.172.in-addr.arpa.zone

最初に「逆引きゾーンファイル(47.31.172.in-addr.arpa.zone 「tama-chan.local.zone」

[root@ip-172-31-47-210 named]# cp -ip /var/named/chroot/var/named/tama-chan.local.zone /var/named/chroot/var/named/47.31.172.in-addr.arpa.zone ls -l /var/named/chroot/var/named/tama-chan.local.zone /var/named/chroot/var/named/47.31.172.in-addr.arpa.zone

以下のように編集します。

[root@ip-172-31-47-210 named]# vi 47.31.172.in-addr.arpa.zone

named-chroot の再起動

ここまで設定したら「named-chroot」

[root@ip-172-31-47-210 named]# systemctl status named-chroot -l ● named-chroot.service – Berkeley Internet Name Domain (DNS) active (running)

/etc/resolv.conf の編集

/etc/resolv.conf ファイルに自分自身「127.0.0.1」

RedHat 7系では「NeworkManger.service」 「/etc/resolv.conf」

※書き換えても再起動すると設定が消えます。

そのため「nmcli」

まずはデバイスの名前を確認します。

[root@ip-172-31-47-210 network-scripts]# nmcli device System eth0

最初に NIC の設定を「dhcp」 「none(スタティックIP)」

■変更前

[root@ip-172-31-47-210 etc]# cat /etc/sysconfig/network-scripts/ifcfg-eth0 BOOTPROTO=dhcp

以下のコマンドを実行し「BOOTPROTO」 「none(スタティックIP)」

[root@ip-172-31-47-210 etc]# nmcli connection modify “System eth0” ipv4.dns “172.31.0.2 127.0.0.1”

コマンドの結果を反映させるために「NetworkManger.service」

[root@ip-172-31-47-210 etc]# systemctl restart NetworkManager.service

変更内容を確認します。

■変更後

[root@ip-172-31-47-210 etc]# cat /etc/sysconfig/network-scripts/ifcfg-eth0 BOOTPROTO=none ← BOOTPROTO が none(スタティックIP)になっています。 IPADDR=172.31.47.210 ← IPアドレス(スタティックIP)が追加されています。 PREFIX=24

更に以下のコマンドを実行して DNS サーバーを指定します。

※最初に設定したIPアドレス(127.0.0.1)がプライマリ DNS になります。

[root@ip-172-31-47-210 etc]# nmcli connection modify “System eth0” ipv4.dns “127.0.0.1 172.31.0.2”

NetworkManger.service を再起動します。

[root@ip-172-31-47-210 named]# systemctl restart NetworkManager.service

変更内容を確認します。

■コマンド実行後

[root@ip-172-31-47-210 etc]# cat /etc/sysconfig/network-scripts/ifcfg-eth0 BOOTPROTO=none ← BOOTPROTO が none(スタティックIP)になっています。 DNS1=127.0.0.1 ← プライマリ DNS、セカンダリ DNS の設定が追加されています。 DNS2=172.31.0.2

/etc/resolv.conf ファイルを確認します。

[root@ip-172-31-47-210 named]# cat /etc/resolv.conf nameserver 127.0.0.1 ← 設定されています。

nameserver 172.31.0.2

nmcli コマンドの使い方に関しては以下の記事を参考にしてください。

【CentOS7】 nmcli コマンドを使用して複数NIC環境の設定をする手順

【正引き】DNS サーバー(ネームサーバー)の動作確認

ここまで来たら DNSサーバーの動作確認をして名前解決ができるか確認します。

RedHat 7系の場合はデフォルトで「nslookup」

[root@ip-172-31-47-210 named]# yum install bind-utils

nslookup コマンドで確認します。

[root@ip-172-31-47-210 named]# nslookup tama-chan.local

続けて、他の名前解決の動作確認をします。

[root@ip-172-31-47-210 named]# nslookup ns.tama-chan.local Name: ns.tama-chan.local Address: 172.31.47.210 nslookup file.tama-chan.local Name: file.tama-chan.local Address: 172.31.47.199 nslookup client.tama-chan.local Name: client.tama-chan.local Address: 172.31.42.120

【逆引き】DNS サーバー(ネームサーバー)の動作確認

次に逆引きができるか確認します。

[root@ip-172-31-47-210 ~]# nslookup 172.31.47.210 210.47.31.172.in-addr.arpa name = ns.tama-chan.local.

dig コマンドで確認します。

[root@ip-172-31-47-210 ~]# dig -x 172.31.47.210 ;; ANSWER SECTION: 210.47.31.172.in-addr.arpa. 86400 IN PTR ns.tama-chan.local.

DNS クライアント側の設定

次にクライアントの Windows から名前解決ができるか確認します。

ファイアウォールの確認

AWS の EC2 インスタンスには「セキュリティグループ」 「無効」

DNS サーバーの設定の編集

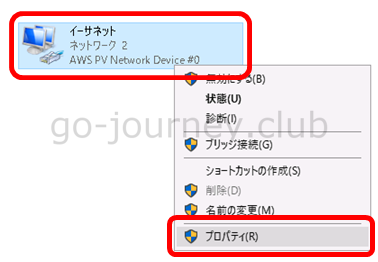

Windows の DNS サーバーの設定を変更します。

NIC を選択して右クリックし

「プロパティ」

をクリックします。

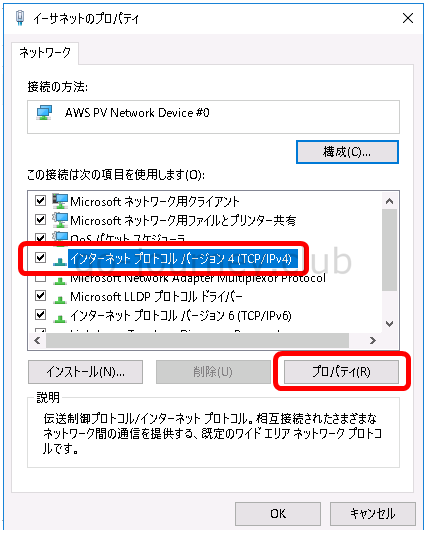

「インターネットプロトコル バージョン4(TCP/IPv4)」

を選択して

「プロパティ」

ボタンをクリックします。

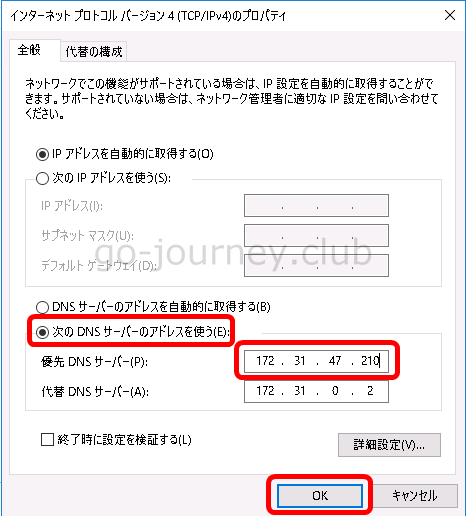

下図のように「次の DNS サーバーのアドレスを使う」 「172.31.47.210」 「OK」

【正引き】クライアントからの動作確認

クライアントからの正引きの動作確認をします。

c:\>nslookup tama-chan.local 名前: tama-chan.local Address: 172.31.47.210

続けて他のサーバーの名前解決ができるか確認します。

c:\>nslookup ns.tama-chan.local 名前: ns.tama-chan.local Address: 172.31.47.210 nslookup file.tama-chan.local 名前: file.tama-chan.local Address: 172.31.47.199 nslookup client.tama-chan.local 名前: client.tama-chan.local Address: 172.31.42.120

【逆引き】クライアントからの動作確認

クライアントからの逆引きの動作確認をします。

C:\>nslookup 172.31.47.210

コメント