お名前.com 取得ドメインとジオトラストの SSL 証明書をキーストア(keystore)にインポートする手順について解説します。

すでにドメイン取得と SSL 証明書の購入手続きは完了している前提で解説を進めていきます。

※お名前.com でドメイン取得と SSL サーバー証明書が取得できます!

過去にキーストア(keystore)に関して記載した記事一覧です。

WebLogic Server 12c 環境でキーストアを「カスタム・アイデンティティとカスタム信頼」にして SSL 接続をする手順

【SSL】【Java】keytool を使って「自己証明書(オレオレ証明書)」 を作成する手順

環境及び設計

今回構築する環境は以下のように設計しています。

- ドメイン名(FQDN名) : test.com ← www.test.com ではなく test.com にします。

- キーストアのエイリアス名 : keystore_test

- キーストアの絶対パス : /home/testaccount/keystore/keystore.jks

- キーストアのパスワード : Password001

- 鍵パスワード : Password001

- CSRファイル : /home/testaccount/keystore/test.csr

- SSL サーバー証明書 : test.com.pem

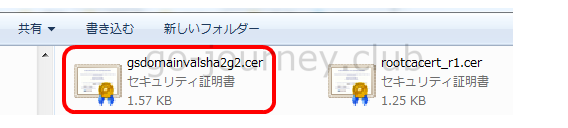

- ルート証明書 : rootcacert_r1.cer

- 中間証明書 : gsdomainvalsha2g2.cer

キーストアの作成

最初にキーストアを作成します。

|

[testaccount@test keystore]$ keytool -genkey -alias keystore_test -keyalg RSA -keysize 2048 -keystore /home/testaccount/keystore/keystore.jks -storepass “Password001”

姓名を入力してください。

[Unknown]: test.com ← 日本語だと分かりにくいですが、これがコモンネームになります。

組織単位名を入力してください。

[Unknown]: test

組織名を入力してください。

[Unknown]: test

都市名または地域名を入力してください。

[Unknown]: tokyo

州名または地方名を入力してください。

[Unknown]: chiyoda-ku

この単位に該当する 2 文字の国番号を入力してください。

[Unknown]: JP

CN=test.com, OU=test, O=test, L=tokyo, ST=chiyoda-ku, C=JP でよろしいですか?

[no]: yes

<keystore_test> の鍵パスワードを入力してください。

(キーストアのパスワードと同じ場合は RETURN を押してください): ← 空 Enter を押下するとキーストアと同様のパスワードが設定されます。

[testaccount@test keystore]$

|

キーストア(keystore)とは?

キーストアとは、Java アプリケーションでの証明書および鍵管理のデフォルトの機能です。

キーストア(鍵ストア、keystore)とは、読んだそのままですが、鍵の保管庫です。

たくさんの鍵を保管しているリポジトリというイメージです。

具体的に言うとキーストアは「公開鍵」「秘密鍵」「サーバー証明書」を保管しています。

※「公開鍵」と「サーバー証明書」は keytool コマンドの exportcert オプションで取り出すことができますが、「秘密鍵」は一旦 PKCS#12 に変換するか、特殊なツールでしか取り出せません。

How can I export my private key from a Java Keytool keystore?

https://security.stackexchange.com/questions/3779/how-can-i-export-my-private-key-from-a-java-keytool-keystore

キーストアは、~.jks(例:keystore.jks など)で作成されるバイナリファイルです。

【SSL】【Java】keytool を使って「自己証明書(オレオレ証明書)」 を作成する手順

キーストア(keystore)は、keytool コマンドを利用して管理や操作をします。

キーストアとトラストストア

https://docs.oracle.com/cd/E19416-01/820-5959/ggffo/index.html

キーストアとトラストストア

JSSE では、「キーストア」および「トラストストア」と呼ばれるファイルを使用します。キーストアは、アダプタでクライアント認証に使用され、トラストストアは、SSL 認証でサーバーを認証する際に使用されます。

- キーストアは、非公開鍵と関連する証明書、または非公開鍵と関連する証明書チェーンを含むデータベースから成ります。証明書チェーンは、クライアント証明書と、1 つ以上の証明書発行局 (CA) の証明書から成ります。

- トラストストア (「信頼」ストア) には、クライアントに信頼されている証明書のみが格納されます。これらの証明書は CA ルート証明書、つまり自己署名付き証明書です。論理ホストをインストールすると、次の場所に cacerts.jks という名前のトラストストアファイルが格納されます。

CSRファイルの作成

キーストアが作成されたら SSL 証明書(SSL サーバー証明書)を発行するため、CSR ファイルを作成します。

|

[testaccount@test keystore]$ keytool -certreq -alias keystore_test -file test.com.csr -keystore /home/testaccount/keystore/keystore.jks -storepass “Password001”

|

CSRファイルを確認します。

|

[testaccount@test keystore]$ ls

keystore.jks test.com.csr

[testaccount@test keystore]$ cat test.com.csr

—–BEGIN NEW CERTIFICATE REQUEST—–

MIXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

BXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

ggXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

rwXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XMXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

PKXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

ZbXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

mbXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

OdXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

3MXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

gJXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

2WXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

—–END NEW CERTIFICATE REQUEST—–

[testaccount@test keystore]$

|

CSR ファイルとは何か?

CSRとは「Certificate Signing Request」の略で、日本語に訳すと「証明書署名要求・証明書署名リクエスト」になります。

※署名(しょめい)とは、自分の名前を書くことで、本人であることや自分の責任であることを明らかにすることという意味です。

CSR ファイルに関する過去の記事一覧です。

SSL証明書を申し込む際に作成する「CSR」とは何か?

【お名前.com】ドメイン/SSL証明書の同時購入手順

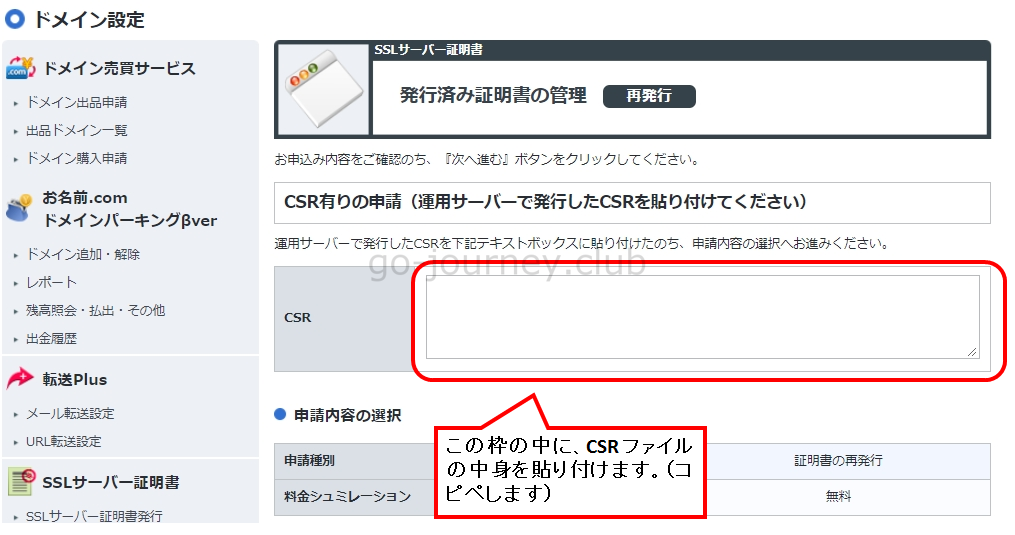

お名前.com の管理画面上より CSR ファイルを貼り付けて SSL 証明書の発行をする

次に「お名前.com」の管理画面上より、先ほど作成した CSR ファイル(test.com.csr)を貼り付けて SSL 証明書の発行をします。

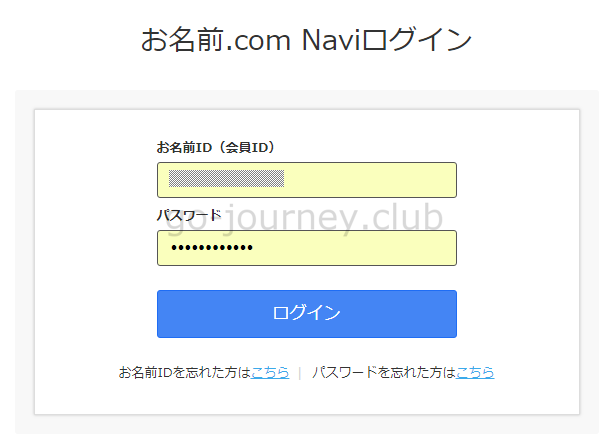

「お名前.com Navi ログイン」にアクセスしてログインします。

https://www.onamae.com/navi/login/?btn_id=navi_login_onamaetop_header&ab=navilogin_other_abflow

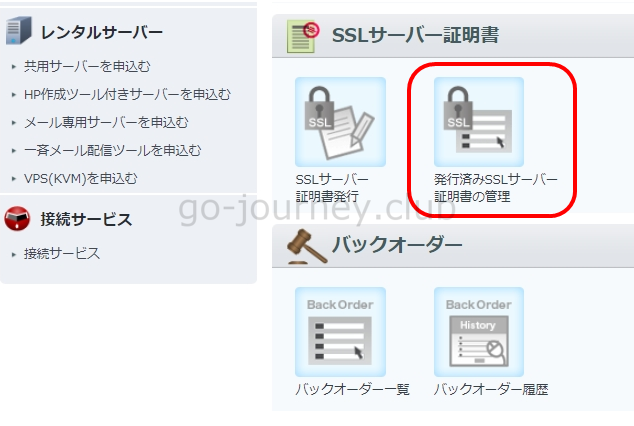

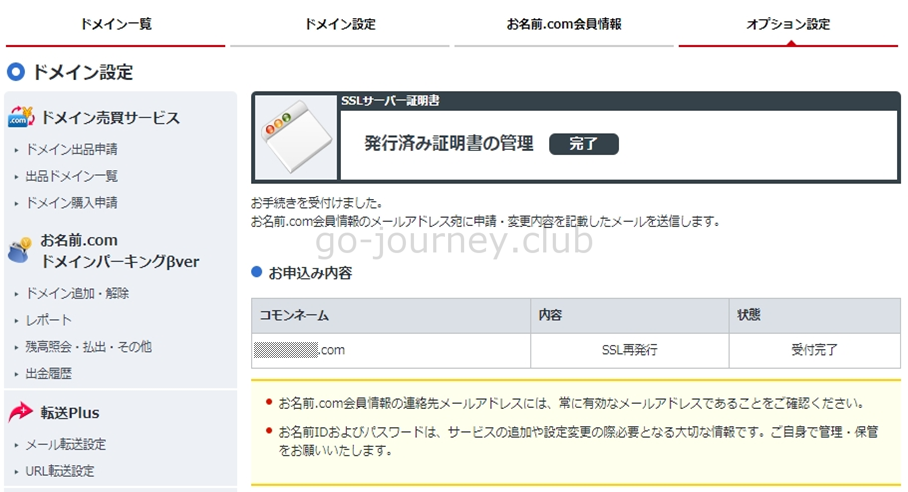

「お名前.com Navi」にログインしたらメニューより「オプション設定」タブをクリックします。

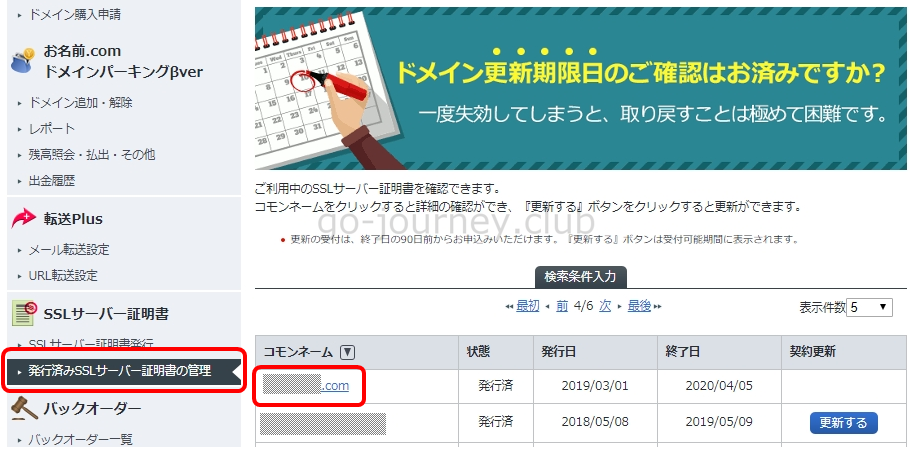

スクロールすると中頃に「SSLサーバー証明書」があるので、「発行済みSSLサーバー証明書の管理」をクリックします。

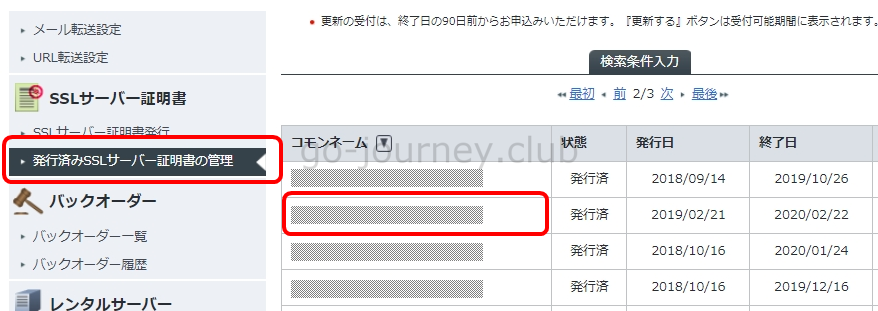

左側ペインより「発行済みSSLサーバー証明書の管理」をクリックし、対象のドメインをクリックします。

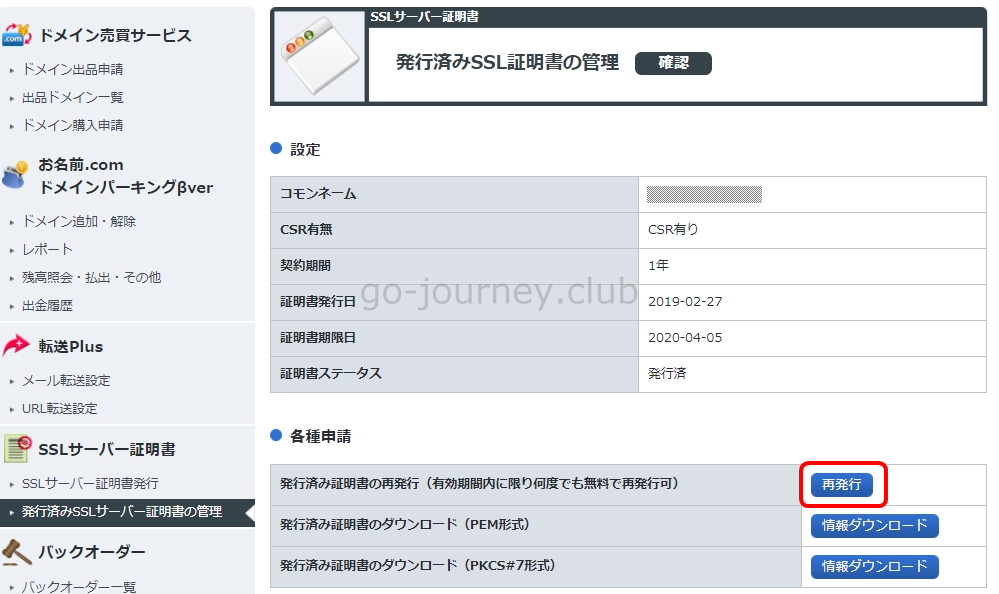

今回は、一度発行された「SSL 証明書」を再発行します。

「各種申請」–「発行済み証明書の再発行」の「再発行」ボタンをクリックします。

※再発行ボタンをクリックすると、既存 SSL 証明書が利用できなくなり、再度 SSL 証明書の作成が必要になります。

下図のように CSR ファイルの中身を貼り付ける画面が表示されるので、CSR ファイルの中身を貼り付けます。

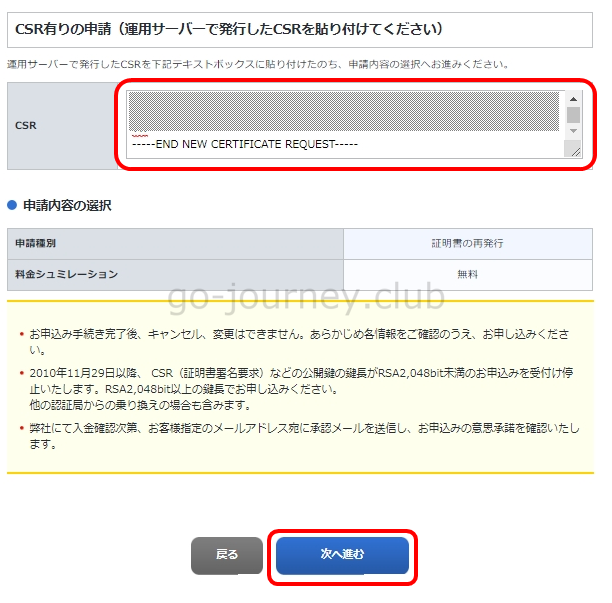

下図のように「—–BEGIN NEW CERTIFICATE REQUEST—–」から「—–END NEW CERTIFICATE REQUEST—–」までコピペします。

※「—–BEGIN NEW CERTIFICATE REQUEST—–」行と「—–END NEW CERTIFICATE REQUEST—–」行も含みますので注意しましょう。

コピペしたら「次へ進む」ボタンをクリックします。

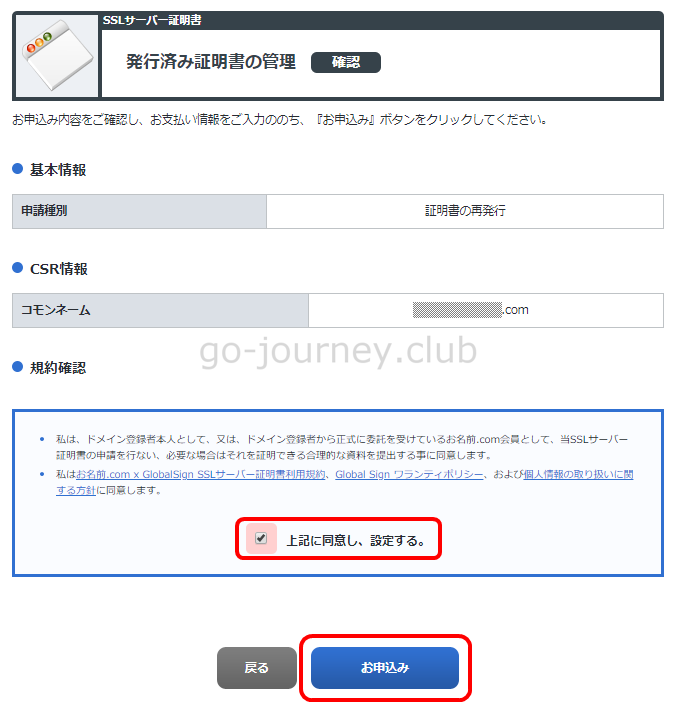

SSL サーバー証明書発行の確認画面で、内容を確認し問題がなければ「上記に同意し、設定する。」にチェックを入れて「お申込み」ボタンをクリックします。

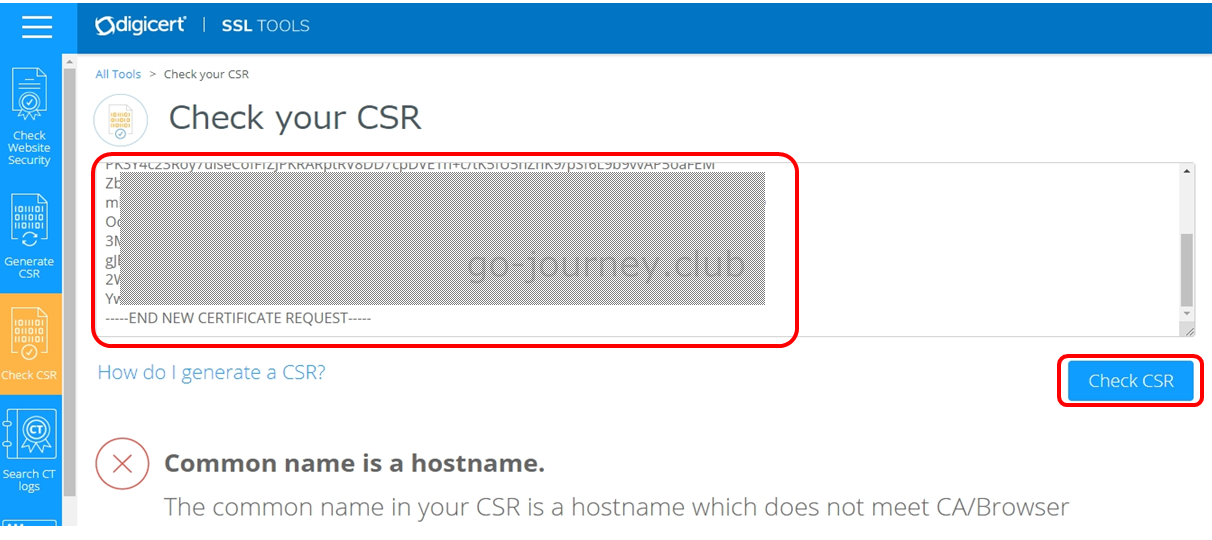

SSL サーバー証明書発行時にエラーが出力された場合

上記手順で、ジオトラストに SSL サーバー証明書を発行してもらいますが、エラー表示されることがあります。

ほとんどの原因が以下に該当すると思います。

- コモンネームが正式な FQDN になっていない

- 国番号が JP でない(国番号が間違っている)

DigiCert のサイトに「CSRファイルチェックツール」があるので、そこで作成した CSR ファイルをチェックしてエラーが出ないか確認します。

DigiCert CSRチェックツール

https://ssltools.digicert.com/checker/views/csrCheck.jsp

下図の空欄に CSR ファイルの中身を張り付けて「Check CSR」ボタンをクリックします。

もしコモンネームやその他情報が間違っていた場合は、以下のようにエラーが出力されます。

※エラーの原因は下にスクロールするとコモンネームが間違っているとか、国番号が間違っているとかメッセージが表示されるので参考にして正しく設定しなおします。

CSR ファイルの内容が問題なければ、下図のように SSL サーバー証明書の発行が「完了」となります。

5~10分後くらいに SSL サーバー証明書が発行されるので、再度「お名前.com」の管理画面にアクセスします。

「発行済み SSL サーバー証明書の管理」にアクセスをして対象のドメインのリンクをクリックします。

「発行済み証明書のダウンロード(PEM形式)」の「情報ダウンロード」ボタンをクリックします。

以上で、SSL サーバー証明書の発行からダウンロードまでが完了しました。

PEM 形式ファイルとは?

PEM とは「PEM(Privacy Enhanced Mail)」の略です。日本語に訳すと「プライバシー強化メール」となります。(意味がよく分からなくなりますが、電子メールのフォーマットの仕様のようです)

UNIX/Linux系では「PEM」を利用します。

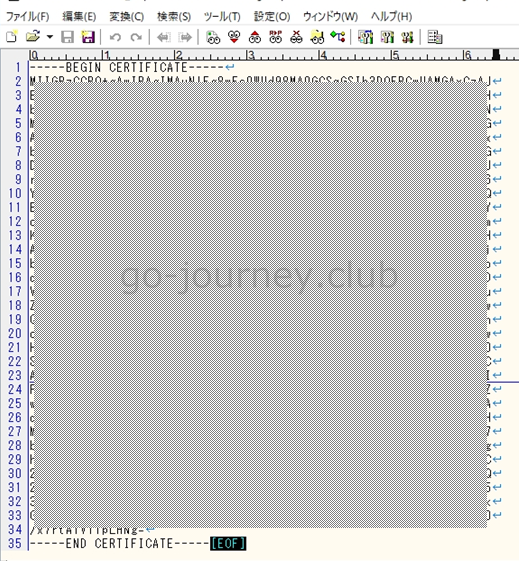

PEMファイルの中身は下図のようになっていて、この「xxxx.com.pem」ファイルに中に各種証明書が保存されています。

よく見かける意味不明な英数字で、最後が「=」で終わっている文字列ですが、これは「Base64」でエンコードされているからとなります。

openssl コマンドで SSL サーバー証明書の内容を確認する

openssl コマンドを利用して「SSL サーバー証明書(pemファイル)」の内容を確認することができます。

|

[testaccount@test keystore]$ openssl x509 -text -noout -in test.com.pem

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

77:xxxxxxxxxxxxxxxxxxxxxxxxx:53

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=BE, O=GlobalSign nv-sa, CN=GlobalSign Domain Validation CA – SHA256 – G2

Validity

Not Before: Mar 1 04:37:11 2019 GMT

Not After : Apr 5 01:11:11 2020 GMT

Subject: C=JP, OU=Domain Control Validated, CN=test.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:ed:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:1q:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:az:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:zx:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:cv:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:dd:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:3e:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:ed:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:5t:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:7u:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:yy:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:gg:

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Key Usage: critical

Digital Signature, Key Encipherment

Authority Information Access:

CA Issuers – URI:http://secure.globalsign.com/cacert/gsdomainvalsha2g2r1.crt

OCSP – URI:http://ocsp2.globalsign.com/gsdomainvalsha2g2

X509v3 Certificate Policies:

Policy: 1.3.6.1.4.1.4146.1.10

CPS: https://www.globalsign.com/repository/

Policy: 2.23.140.1.2.1

X509v3 Basic Constraints:

CA:FALSE

X509v3 CRL Distribution Points:

Full Name:

URI:http://crl.globalsign.com/gs/gsdomainvalsha2g2.crl

X509v3 Subject Alternative Name:

DNS:test.com

X509v3 Extended Key Usage:

TLS Web Server Authentication, TLS Web Client Authentication

X509v3 Subject Key Identifier:

26:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:75:FE:74

X509v3 Authority Key Identifier:

keyid:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:CF:97:0F

CT Precertificate SCTs:

Signed Certificate Timestamp:

Version : v1(0)

Log ID : A4:B9:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:0A:

3C:35:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:10

Timestamp : Mar 1 04:37:02 2019 GMT

Extensions: none

Signature : ecdsa-with-SHA256

30:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:EC:

D1:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:F2:

95:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:AE:

D8:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:2E:

8D:xxxxxxxxx:B5

Signed Certificate Timestamp:

Version : v1(0)

Log ID : 6F:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:77:

15:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:13

Timestamp : Mar 1 04:37:04 2019 GMT

Extensions: none

Signature : ecdsa-with-SHA256

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:93:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:93:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:93:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:93:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:93:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:93:

Signature Algorithm: sha256WithRSAEncryption

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:

[testaccount@test keystore]$

|

PKCS#7 形式ファイルとは?

PKCS#7 は、「PKCS(Public-Key Cryptography Standards)#7」の略です。

このファイルの中に各種証明書が保存されています。

「SSL サーバ証明書」だけではなく「ルート証明書」や「中間証明書」などのワンセットが含まれていることがあります。

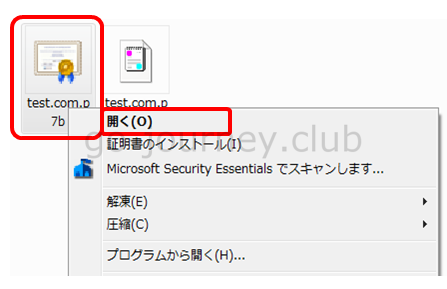

PKCS#7 形式ファイルを開いてみます。

PKCS#7 形式ファイル(test.com.p7b)を右クリックして「開く」を選択します。

3種類の証明書(ルート証明書、中間証明書、サーバ証明書)が含まれていることが分かります。

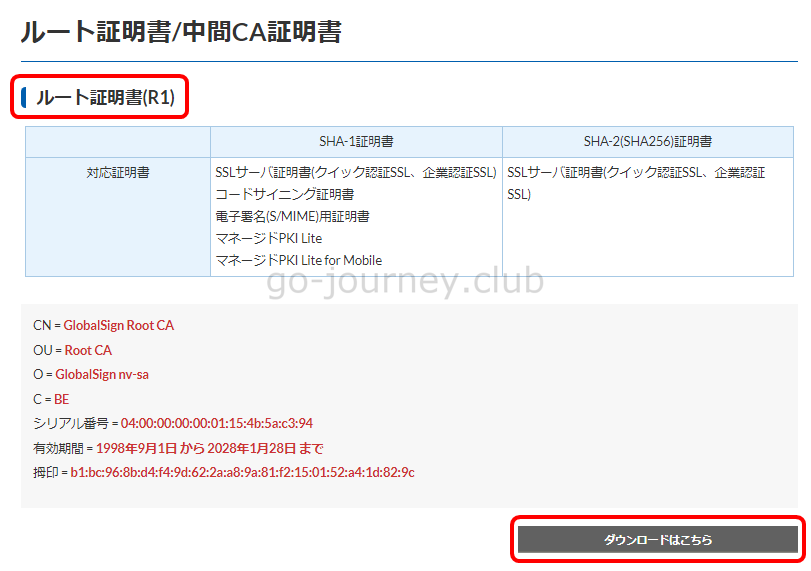

ルート証明書のダウンロード

グローバルサインの以下のサイトよりルート証明書をダウンロードすることができます。

https://jp.globalsign.com/repository/#root

特に理由がなければ、下図のように「ルート証明書(R1)」の「ダウンロードはこちら」ボタンをクリックしてルート証明書をダウンロードします。

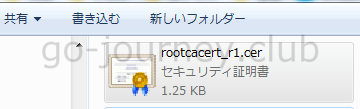

以下のように「rootcacert_r1.cer」ファイルがダウンロードされます。

ルート証明書の中を確認すると照明のパスが「GlobalSign Root CA」となっていることが分かります。

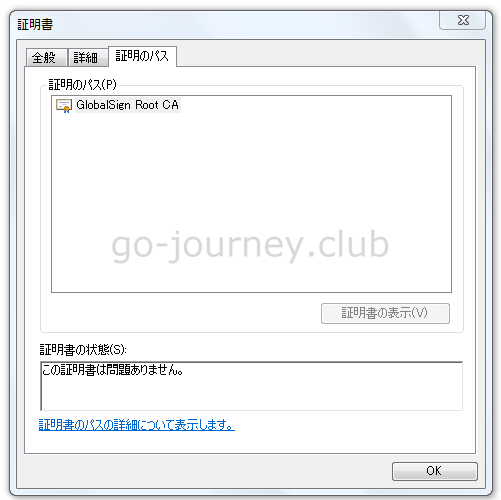

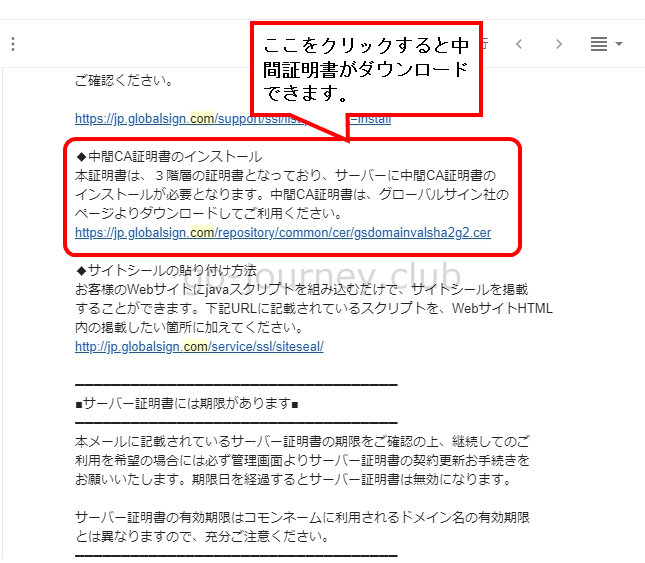

中間証明書のダウンロード

中間証明書は、SSL サーバー証明書を発行した際に「お名前.com」から送付されるメールに記載があります。

※ジオトラストから送付されるわけではありません。

メールのタイトルは「[お名前.com]SSLサーバー証明書契約~」となっています。

以下、メールの抜粋です。

|

反映までの時間差の問題で当メールに証明書発行日/有効期限日の記載がない

場合がございます。その際はお手数ですが管理画面にて証明書発行日/有効期限

日のご確認をおねがいいたします。

───────────────────────────────────

■サーバー証明書の設定について■

───────────────────────────────────

◆サーバー証明書のダウンロード

以下URLより『SSLサーバー証明書管理』をご選択いただき、対象コモンネームをクリックしたうえ、

発行済み証明書のダウンロードをお願いします。

https://navi.onamae.com/login?link=domain/setting&banner_id=xxx_mail_navi_domain_xxxx

◆サーバー証明書のインストール方法

サーバー証明書のインストール方法は、グローバルサイン社のマニュアルを

ご確認ください。

https://jp.globalsign.com/support/ssl/list.php?cat=install

◆中間CA証明書のインストール

本証明書は、3階層の証明書となっており、サーバーに中間CA証明書の

インストールが必要となります。中間CA証明書は、グローバルサイン社の

ページよりダウンロードしてご利用ください。

https://jp.globalsign.com/repository/common/cer/gsdomainvalsha2g2.cer

◆サイトシールの貼り付け方法

お客様のWebサイトにjavaスクリプトを組み込むだけで、サイトシールを掲載

することができます。下記URLに記載されているスクリプトを、WebサイトHTML

内の掲載したい箇所に加えてください。

http://jp.globalsign.com/service/ssl/siteseal/

───────────────────────────────────

■サーバー証明書には期限があります■

───────────────────────────────────

本メールに記載されているサーバー証明書の期限をご確認の上、継続してのご

利用を希望の場合には必ず管理画面よりサーバー証明書の契約更新お手続きを

お願いいたします。期限日を経過するとサーバー証明書は無効になります。

サーバー証明書の有効期限はコモンネームに利用されるドメイン名の有効期限

とは異なりますので、充分ご注意ください。

───────────────────────────────────

■SSLサーバー証明書契約更新の確認方法■

───────────────────────────────────

○管理画面よりご確認いただけます。

【管理画面 ログインページ】

https://www.onamae.com/navi/domain.html?banner_id=xxx_mail_navi_domain_xxxx_xx

▼[ドメイン Naviガイド] SSLサーバー証明書

http://www.onamae.com/guide/details.php?g=44

───────────────────────────────────

■CPS(認証業務運用規定)について■

───────────────────────────────────

お名前.com x GlobalSign SSLサーバー証明書サービスは、お名前.comとグロ

ーバルサイン株式会社の提携により提供しているサービスです。

サーバー証明書の運用方針につきましては、グローバルサイン株式会社のCPS

(認証業務運用規定)を以下のURLにてご確認ください。

https://jp.globalsign.com/repository/

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

■お問い合わせ■

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

・よくある質問/お問い合わせ:https://www.onamae.com/help/

・お名前.com Naviガイド:https://www.onamae.com/guide/

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

■ご利用のルール■

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

・お名前.comのすべてのサービスは各種規約に基づいて提供させていただいて

おります。必ずご確認ください。

サービス規約:https://www.onamae.com/agreement/

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

お名前.comは、GMOインターネット株式会社が提供しております。

━━━━━━━━━━━━━━━━━━━━━━━━ https://www.gmo.jp/ ━

|

メールに記載のある以下のリンクをクリックすると対象の SSL サーバー証明書用の中間証明書がダウンロードできます。

https://jp.globalsign.com/repository/common/cer/gsdomainvalsha2g2.cer

下図のように「gsdomainvalsha2g2.cer」ファイルがダウンロードされます。

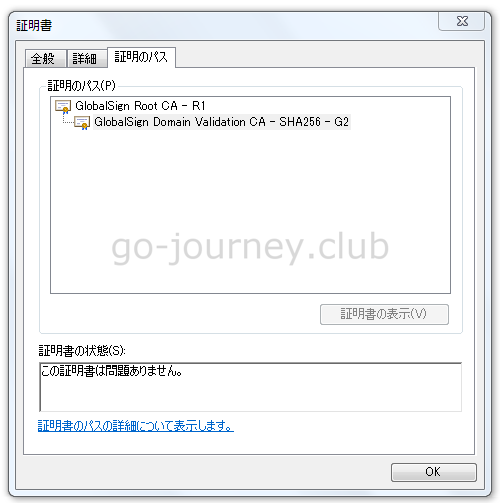

中間証明書を開くと、下図のように「GlobalSign Domain Validation CA – SHA256 – G2」であることが割ります。

【再度】環境及び設計の確認

再度、今回構築する環境は以下のように設計しています。

- ドメイン名(FQDN名) : test.com ← www.test.com ではなく test.com にします。

- キーストアのエイリアス名 : keystore_test

- キーストアの絶対パス : /home/testaccount/keystore/keystore.jks

- キーストアのパスワード : Password001

- 鍵パスワード : Password001

- CSRファイル : /home/testaccount/keystore/test.csr

- SSL サーバー証明書 : test.com.pem

- ルート証明書 : rootcacert_r1.cer

- 中間証明書 : gsdomainvalsha2g2.cer

証明書(ルート証明書・中間証明書・サーバー証明書)のアップロード

ルート証明書・中間証明書・サーバー証明書を対象のサーバーにアップロードします。

- ルート証明書 ← rootcacert_r1.cer

- 中間証明書 ← gsdomainvalsha2g2.cer

- サーバー証明書 ← test.com.pem

|

[testaccount@test keystore]$ pwd

/home/testaccount/keystore

[testaccount@test keystore]$ ls -l

合計 16

-rw-r–r– 1 testaccount testaccount 1608 3月 1 10:16 2019 gsdomainvalsha2g2.cer

-rw-rw-r– 1 testaccount testaccount 1356 3月 1 10:55 2019 keystore.jks

-rw-r–r– 1 testaccount testaccount 1282 3月 1 11:02 2019 rootcacert_r1.cer

-rw-r–r– 1 testaccount testaccount 2184 3月 1 09:05 2019 test.com.pem

[testaccount@test keystore]$

|

ルート証明書のキーストアへのインストール

ルート証明書をキーストアへインストールします。

|

[testaccount@test keystore]$ keytool -import -alias root -keystore /home/testaccount/keystore/keystore.jks -file /home/testaccount/keystore/rootcacert_r1.cer

キーストアのパスワードを入力してください: ← キーストアのパスワード(Password001)を入力します。

所有者: CN=GlobalSign Root CA, OU=Root CA, O=GlobalSign nv-sa, C=BE

発行者: CN=GlobalSign Root CA, OU=Root CA, O=GlobalSign nv-sa, C=BE

シリアル番号: 40000000001154b5ac394

有効期間の開始日: Tue Sep 01 21:00:00 JST 1998 終了日: Fri Jan 28 21:00:00 JST 2028

証明書のフィンガープリント:

MD5: 3E:45:52:15:09:51:92:E1:B7:5D:37:9F:B1:87:29:8A

SHA1: B1:BC:96:8B:D4:F4:9D:62:2A:A8:9A:81:F2:15:01:52:A4:1D:82:9C

署名アルゴリズム名: SHA1withRSA

バージョン: 3

拡張:

#1: ObjectId: 2.5.29.15 Criticality=true

KeyUsage [

Key_CertSign

Crl_Sign

]

#2: ObjectId: 2.5.29.19 Criticality=true

BasicConstraints:[

CA:true

PathLen:2147483647

]

#3: ObjectId: 2.5.29.14 Criticality=false

SubjectKeyIdentifier [

KeyIdentifier [

0000: 60 7B 66 1A 45 0D 97 CA 89 50 2F 7D 04 CD 34 A8 `.f.E….P/…4.

0010: FF FC FD 4B …K

]

]

この証明書を信頼しますか? [no]: yes ← yes を入力します。

証明書がキーストアに追加されました。

[testaccount@test keystore]$

|

中間証明書のキーストアへのインストール

中間証明書をキーストアへインストールします。

|

[testaccount@test keystore]$ keytool -import -alias cacert -keystore /home/testaccount/keystore/keystore.jks -file /home/testaccount/keystore/gsdomainvalsha2g2.cer

キーストアのパスワードを入力してください: ← キーストアのパスワード(Password001)を入力します。

証明書がキーストアに追加されました。

[testaccount@test keystore]$

|

SSL サーバー証明書のキーストアへのインストール

最後に SSL サーバー証明書をキーストアへインストールします。

|

[testaccount@test keystore]$ keytool -import -alias keystore_test -file /home/testaccount/keystore/test.com.pem -keystore /home/testaccount/keystore/keystore.jks -storepass “Password001”

証明書応答がキーストアにインストールされました。

[testaccount@test keystore]$

|

キーストアの確認

最後にキーストアの確認をします。

|

[testaccount@test keystore]$ keytool -list -v -keystore /home/testaccount/keystore/keystore.jks

キーストアのパスワードを入力してください: ← キーストアのパスワード(Password001)を入力します。

キーストアのタイプ: JKS

キーストアのプロバイダ: SUN

キーストアには 3 エントリが含まれます。

別名: root ← ルート証明書

作成日: 2019/03/01

エントリのタイプ: trustedCertEntry

所有者: CN=GlobalSign Root CA, OU=Root CA, O=GlobalSign nv-sa, C=BE

発行者: CN=GlobalSign Root CA, OU=Root CA, O=GlobalSign nv-sa, C=BE

シリアル番号: 40000000001154b5ac394

有効期間の開始日: Tue Sep 01 21:00:00 JST 1998 終了日: Fri Jan 28 21:00:00 JST 2028

証明書のフィンガープリント:

MD5: 3E:45:52:15:09:51:92:E1:B7:5D:37:9F:B1:87:29:8A

SHA1: B1:BC:96:8B:D4:F4:9D:62:2A:A8:9A:81:F2:15:01:52:A4:1D:82:9C

署名アルゴリズム名: SHA1withRSA

バージョン: 3

拡張:

#1: ObjectId: 2.5.29.15 Criticality=true

KeyUsage [

Key_CertSign

Crl_Sign

]

#2: ObjectId: 2.5.29.19 Criticality=true

BasicConstraints:[

CA:true

PathLen:2147483647

]

#3: ObjectId: 2.5.29.14 Criticality=false

SubjectKeyIdentifier [

KeyIdentifier [

0000: 60 7B 66 1A 45 0D 97 CA 89 50 2F 7D 04 CD 34 A8 `.f.E….P/…4.

0010: FF FC FD 4B …K

]

]

*******************************************

*******************************************

別名: cacert ← 中間証明書

作成日: 2019/03/01

エントリのタイプ: trustedCertEntry

所有者: CN=GlobalSign Domain Validation CA – SHA256 – G2, O=GlobalSign nv-sa, C=BE

発行者: CN=GlobalSign Root CA, OU=Root CA, O=GlobalSign nv-sa, C=BE

シリアル番号: 40000000001444ef03e20

有効期間の開始日: Thu Feb 20 19:00:00 JST 2014 終了日: Tue Feb 20 19:00:00 JST 2024

証明書のフィンガープリント:

MD5: EC:F5:35:C5:05:B7:75:2B:0A:F1:88:A9:15:A2:37:86

SHA1: 73:6A:4D:C6:79:D6:82:DA:32:15:63:64:7C:60:F6:99:F0:DF:C2:68

署名アルゴリズム名: SHA256withRSA

バージョン: 3

拡張:

#1: ObjectId: 2.5.29.15 Criticality=true

KeyUsage [

Key_CertSign

Crl_Sign

]

#2: ObjectId: 2.5.29.19 Criticality=true

BasicConstraints:[

CA:true

PathLen:0

]

#3: ObjectId: 1.3.6.1.5.5.7.1.1 Criticality=false

AuthorityInfoAccess [

[

accessMethod: 1.3.6.1.5.5.7.48.1

accessLocation: URIName: http://ocsp.globalsign.com/rootr1]

]

#4: ObjectId: 2.5.29.14 Criticality=false

SubjectKeyIdentifier [

KeyIdentifier [

0000: EA 4E 7C D4 80 2D E5 15 81 86 26 8C 82 6D C0 98 .N…-….&..m..

0010: A4 CF 97 0F ….

]

]

#5: ObjectId: 2.5.29.31 Criticality=false

CRLDistributionPoints [

[DistributionPoint:

[URIName: http://crl.globalsign.net/root.crl]

]]

#6: ObjectId: 2.5.29.32 Criticality=false

CertificatePolicies [

[CertificatePolicyId: [2.5.29.32.0]

[PolicyQualifierInfo: [

qualifierID: 1.3.6.1.5.5.7.2.1

qualifier: 0000: 16 26 68 74 74 70 73 3A 2F 2F 77 77 77 2E 67 6C .&https://www.gl

0010: 6F 62 61 6C 73 69 67 6E 2E 63 6F 6D 2F 72 65 70 obalsign.com/rep

0020: 6F 73 69 74 6F 72 79 2F ository/

]] ]

]

#7: ObjectId: 2.5.29.35 Criticality=false

AuthorityKeyIdentifier [

KeyIdentifier [

0000: 60 7B 66 1A 45 0D 97 CA 89 50 2F 7D 04 CD 34 A8 `.f.E….P/…4.

0010: FF FC FD 4B …K

]

]

*******************************************

*******************************************

別名: keystore_test ← 今回インポートした SSL サーバー証明書

作成日: 2019/03/03

エントリタイプ: PrivateKeyEntry

証明連鎖の長さ: 3

証明書[1]:

所有者: CN=test.com, OU=Domain Control Validated, C=JP

発行者: CN=GlobalSign Domain Validation CA – SHA256 – G2, O=GlobalSign nv-sa, C=BE

シリアル番号: 77xxxxxxxxxxxxxxxxxxxxxx

有効期間の開始日: Fri Mar 03 13:37:02 JST 2019 終了日: Sun Apr 05 10:11:31 JST 2020

証明書のフィンガープリント:

MD5: 71:A8:xxxxxxxxxxxxxxxxxxxxxxxxx:90:EA

SHA1: C9:xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx:6D

署名アルゴリズム名: SHA256withRSA

バージョン: 3

拡張:

#1: ObjectId: 2.5.29.15 Criticality=true

KeyUsage [

DigitalSignature

Key_Encipherment

]

#2: ObjectId: 1.3.6.1.4.1.xxxxxx.4.2 Criticality=false

#3: ObjectId: 1.3.6.1.5.5.7.1.1 Criticality=false

AuthorityInfoAccess [

[

accessMethod: 1.3.6.1.5.5.7.48.2

accessLocation: URIName: http://secure.globalsign.com/cacert/gsdomainvalsha2g2r1.crt,

accessMethod: 1.3.6.1.5.5.7.48.1

accessLocation: URIName: http://ocsp2.globalsign.com/gsdomainvalsha2g2]

]

#4: ObjectId: 2.5.29.14 Criticality=false

SubjectKeyIdentifier [

KeyIdentifier [

0000: 26 AA F2 A4 2D 77 73 BD A4 C0 48 20 35 F2 05 F4 &…-ws…H 5…

0010: 1B 75 FE 74 .u.t

]

]

#5: ObjectId: 2.5.29.17 Criticality=false

SubjectAlternativeName [

DNSName: test.com

]

#6: ObjectId: 2.5.29.19 Criticality=false

BasicConstraints:[

CA:false

PathLen: undefined

]

#7: ObjectId: 2.5.29.31 Criticality=false

CRLDistributionPoints [

[DistributionPoint:

[URIName: http://crl.globalsign.com/gs/gsdomainvalsha2g2.crl]

]]

#8: ObjectId: 2.5.29.32 Criticality=false

CertificatePolicies [

[CertificatePolicyId: [1.3.6.1.4.1.4146.1.10]

[PolicyQualifierInfo: [

qualifierID: 1.3.6.1.5.5.7.2.1

qualifier: 0000: 16 26 68 74 74 70 73 3A 2F 2F 77 77 77 2E 67 6C .&https://www.gl

0010: 6F 62 61 6C 73 69 67 6E 2E 63 6F 6D 2F 72 65 70 obalsign.com/rep

0020: 6F 73 69 74 6F 72 79 2F ository/

]] ]

[CertificatePolicyId: [2.23.140.1.2.1]

[] ]

]

#9: ObjectId: 2.5.29.35 Criticality=false

AuthorityKeyIdentifier [

KeyIdentifier [

0000: EA 4E 7C D4 80 2D E5 15 81 86 26 8C 82 6D C0 98 .N…-….&..m..

0010: A4 CF 97 0F ….

]

]

#10: ObjectId: 2.5.29.37 Criticality=false

ExtendedKeyUsages [

serverAuth

clientAuth

]

証明書[2]:

所有者: CN=GlobalSign Domain Validation CA – SHA256 – G2, O=GlobalSign nv-sa, C=BE

発行者: CN=GlobalSign Root CA, OU=Root CA, O=GlobalSign nv-sa, C=BE

シリアル番号: 40000000001444ef03e20

有効期間の開始日: Thu Feb 20 19:00:00 JST 2014 終了日: Tue Feb 20 19:00:00 JST 2024

証明書のフィンガープリント:

MD5: EC:F5:35:C5:05:B7:75:2B:0A:F1:88:A9:15:A2:37:86

SHA1: 73:6A:4D:C6:79:D6:82:DA:32:15:63:64:7C:60:F6:99:F0:DF:C2:68

署名アルゴリズム名: SHA256withRSA

バージョン: 3

拡張:

#1: ObjectId: 2.5.29.15 Criticality=true

KeyUsage [

Key_CertSign

Crl_Sign

]

#2: ObjectId: 2.5.29.19 Criticality=true

BasicConstraints:[

CA:true

PathLen:0

]

#3: ObjectId: 1.3.6.1.5.5.7.1.1 Criticality=false

AuthorityInfoAccess [

[

accessMethod: 1.3.6.1.5.5.7.48.1

accessLocation: URIName: http://ocsp.globalsign.com/rootr1]

]

#4: ObjectId: 2.5.29.14 Criticality=false

SubjectKeyIdentifier [

KeyIdentifier [

0000: EA 4E 7C D4 80 2D E5 15 81 86 26 8C 82 6D C0 98 .N…-….&..m..

0010: A4 CF 97 0F ….

]

]

#5: ObjectId: 2.5.29.31 Criticality=false

CRLDistributionPoints [

[DistributionPoint:

[URIName: http://crl.globalsign.net/root.crl]

]]

#6: ObjectId: 2.5.29.32 Criticality=false

CertificatePolicies [

[CertificatePolicyId: [2.5.29.32.0]

[PolicyQualifierInfo: [

qualifierID: 1.3.6.1.5.5.7.2.1

qualifier: 0000: 16 26 68 74 74 70 73 3A 2F 2F 77 77 77 2E 67 6C .&https://www.gl

0010: 6F 62 61 6C 73 69 67 6E 2E 63 6F 6D 2F 72 65 70 obalsign.com/rep

0020: 6F 73 69 74 6F 72 79 2F ository/

]] ]

]

#7: ObjectId: 2.5.29.35 Criticality=false

AuthorityKeyIdentifier [

KeyIdentifier [

0000: 60 7B 66 1A 45 0D 97 CA 89 50 2F 7D 04 CD 34 A8 `.f.E….P/…4.

0010: FF FC FD 4B …K

]

]

証明書[3]:

所有者: CN=GlobalSign Root CA, OU=Root CA, O=GlobalSign nv-sa, C=BE

発行者: CN=GlobalSign Root CA, OU=Root CA, O=GlobalSign nv-sa, C=BE

シリアル番号: 40000000001154b5ac394

有効期間の開始日: Tue Sep 01 21:00:00 JST 1998 終了日: Fri Jan 28 21:00:00 JST 2028

証明書のフィンガープリント:

MD5: 3E:45:52:15:09:51:92:E1:B7:5D:37:9F:B1:87:29:8A

SHA1: B1:BC:96:8B:D4:F4:9D:62:2A:A8:9A:81:F2:15:01:52:A4:1D:82:9C

署名アルゴリズム名: SHA1withRSA

バージョン: 3

拡張:

#1: ObjectId: 2.5.29.15 Criticality=true

KeyUsage [

Key_CertSign

Crl_Sign

]

#2: ObjectId: 2.5.29.19 Criticality=true

BasicConstraints:[

CA:true

PathLen:2147483647

]

#3: ObjectId: 2.5.29.14 Criticality=false

SubjectKeyIdentifier [

KeyIdentifier [

0000: 60 7B 66 1A 45 0D 97 CA 89 50 2F 7D 04 CD 34 A8 `.f.E….P/…4.

0010: FF FC FD 4B …K

]

]

*******************************************

*******************************************

[testaccount@test keystore]$

|