今回は「WebLogic Server」 と「キーストア」 の組み合わせについて解説します。

WebLogic Server では SSL 通信を使用したい場合は「キーストア」 を利用して実現します。

環境は以下の記事で構築した環境が基になっています。

【Linux】WebLogic Server 12c のインストール手順

キーストアでオレオレ証明書(自己証明書)を作成する手順は以下を参考にしてください。

【SSL】【Java】keytool を使って「自己証明書(オレオレ証明書)」 を作成する手順

手順の概要

作業前にまずは手順の概要を確認します。

カスタムキーストアの作成(keytool -genkeypair) 自前 CA(プライベート CA)を作成する(./CA -newca) 証明書要求(CSR)を作成する(keytool -certreq) サーバー証明書を発行する(openssl ca) CA 証明書をキーストアに登録する(keytool -import) サーバー証明書をキーストアに登録する(keytool -import) WebLogicにカスタムキーストアの登録をする SSLでアクセスできることを確認する

【補足】WebLogic でのキーストアの種類について

今回は「カスタム・アイデンティティとカスタム信頼」 でキーストアを構成しますが、WebLogic Server ではキーストアを以下の4種類の中から選べます。

カスタム・アイデンティティとコマンドライン信頼 カスタム・アイデンティティとカスタム信頼 カスタム・アイデンティティをJava標準信頼 デモ・アイデンティティとデモ信頼

デフォルトは「デモ・アイデンティティとデモ信頼」 になっています。

デモ・アイデンティティとデモ信頼

デフォルトの値です。

「検証環境」 や「テスト環境」 で使用します。

デフォルトの状態で特に何も設定変更をしなくても「SLLを利用する」と「7002番ポート」の設定で SSL プロトコルを使った通信が可能です。

カスタム・アイデンティティとコマンドライン信頼 「本番環境」 にて使用します。

ユーザーが作成する ID キーストアと信頼キーストアをコマンドライン引数で指定して使用します。

管理ポート使用、ノードマネージャ未使用、且つ管理対象サーバーの設定時に選択します。

カスタム・アイデンティティとカスタム信頼 「運用環境」 で使用します。

ユーザーが作成する ID キーストアと信頼キーストアを使用します。

アプリケーションとの通信に使用する場合やノードマネージャおよび管理ポートを使用する場合に選択します。

カスタム・アイデンティティとJava標準信頼 「運用環境」 で使用します。

ユーザーが作成する「IDキーストア」と「$JAVA_HOME/jre/lib/security/cacerts」ファイルに格納されている CA 証明書を利用します。

アプリケーションとの通信に使用する場合やノードマネージャおよび管理ポートを使用する場合に選択します。

DemoIdentity.jks

デフォルト ID キーストアです。

WebLogic Server のデモ用プライベートキー(秘密鍵)が格納されます。

このキーストアには、WebLogic Server の ID が格納されます。

[test@cnt07 ~]$ ls -l /home/test/wls12212/user_projects/domains/base_domain/security -rw-r—–. 1 test test 2484 7月 23 11:08 DemoIdentity.jks

DemoTrust.jks

デフォルト信頼キーストアです。

WL_HOME\server\lib\DemoTrust.jks キーストアおよび JDK cacerts キーストアからの信頼性のある認証局が格納されます。

このキーストアによって WebLogic Server の信頼が確立されます。

[test@cnt07 ~]$ ls -l /home/test/wls12212/wlserver/server/lib/ | grep Demo* -rw——-. 1 test test 2156 10月 9 2016 DemoTrust.jks

「IDキーストア」と「信頼キーストア」について

公式サイトでは「IDキーストア」と「信頼キーストア」は別々のキーストアで構成することを推奨しています。

ただし、同じキーストアに同居させることも可能です。

※今回は「IDキーストア」と「信頼キーストア」は同じキーストアに同居させます。

カスタムキーストアの作成(keytool -genkeypair)

作業用のディレクトリを作成し、移動します。

[test@cnt07 ~]$ mkdir key

[test@cnt07 ~]$ cd key

[test@cnt07 key]$ pwd

キーストアを作成します。

「server_cert」は、秘密鍵の別名(エイリアス)です。

[test@cnt07 key]$ keytool -genkeypair -alias server_cert -keyalg RSA -keypass test123 -keystore keystore.jks -storepass test123

姓名は何ですか。

[test@cnt07 key]$

自前 CA(プライベート CA)を作成する(./CA -newca)

自前の CA(認証局)を作成します。

root権限が必要になるので、最初に root になります。

[test@cnt07 misc]$ sudo su –

CA コマンドで CA を作成します。

[root@cnt07 ~]# cd /etc/pki/tls/misc/ ls ./CA -newca

すぐにプロンプトが返ってきました。

この場合は、すでに CA が存在しているために何もせずにプロンプトが返ってきています。

今回は新たに CA を作成したいので、現在の CA の情報を削除します。

既存の CA を削除する

既存の CA を削除します。

ディレクトリ「/etc/pki/CA/」へ移動し、配下のディレクトリ・フォルダを移動(削除しても良い)します。

[root@cnt07 misc]# cd /etc/pki/CA/ ls mkdir old mv * old/ ls

再度 CA を作成する

既存の CA の情報を消去したら再度 CA を作成します。

[root@cnt07 CA]# cd /etc/pki/tls/misc/ ls ./CA -newca

Making CA certificate …

Please enter the following ‘extra’ attributes

X509v3 Basic Constraints:

Write out database with 1 new entries

証明書要求(CSR)を作成する(keytool -certreq)

自前の CA を作成したら、証明書要求ファイル(CSRファイル)を作成します。

一旦 root から test アカウントに戻ります。

[root@cnt07 misc]# exit cd ~/key/

keytool コマンドで証明書要求ファイル(CSRファイル)を作成します。

[test@cnt07 key]$ keytool -certreq -alias server_cert -file server.csr -keypass test123 -keystore keystore.jks -storepass test123 ls -l

サーバー証明書を発行する(openssl ca)

CSRを元にサーバー証明書を発行します。

一旦 test アカウントから root アカウントにスイッチして、「/home/test/key」ディレクトリに移動します。

[test@cnt07 key]$ sudo su –

[root@cnt07 ~]# cd /home/test/key/ ls

openssl コマンドでサーバー証明書を発行します。

※このコマンドは CA がサーバー証明書を発行していることになります。

※最初から「-policy policy_anything」をつけることをお勧めします。

[root@cnt07 key]# openssl ca -keyfile /etc/pki/CA/private/./cakey.pem -cert /etc/pki/CA/cacert.pem -in server.csr -out servercert.crt -policy policy_anything

Certificate is to be certified until Jul 24 13:25:22 2018 GMT (365 days)

1 out of 1 certificate requests certified, commit? [y/n]y

[root@cnt07 key]# ls -l

CA 証明書をキーストアに登録する(keytool -import)

サーバー証明書をキーストアにインポート(登録)する前に、CA 証明書をキーストアに登録します。

CA 証明書は、先ほど openssl コマンドを実行した際に指定した「/etc/pki/CA/cacert.pem」になります。

[test@cnt07 key]$ keytool -import -alias server_cert -file /etc/pki/CA/cacert.pem

拡張:

#1: ObjectId: 2.5.29.35 Criticality=false

#2: ObjectId: 2.5.29.19 Criticality=false

#3: ObjectId: 2.5.29.14 Criticality=false

この証明書を信頼しますか。 [いいえ]: はい

サーバー証明書をキーストアに登録する(keytool -import)

最後にサーバー証明書(servercert.crt)をキーストアに登録します。

[test@cnt07 key]$ keytool -import -alias server_cert -file servercert.crt -keypass “test123” -keystore keystore.jks -storepass “test123”

拡張:

#1: ObjectId: 2.16.840.1.113730.1.13 Criticality=false

#2: ObjectId: 2.5.29.35 Criticality=false

#3: ObjectId: 2.5.29.19 Criticality=false

#4: ObjectId: 2.5.29.14 Criticality=false

この証明書を信頼しますか。 [いいえ]: はい

WebLogic Server を起動する

すでにWebLogic Server が起動しているなら飛ばしてください。

まだ WebLogic Server を起動していない場合は以下のコマンドを実行して WebLogic Server を起動します。

「$ORACLE_HOME/user_projects/domains/base_domain」ディレクトリへ移動して、「startWebLogic.sh」スクリプトを実行します。

[test@cnt07 key]$ cd $ORACLE_HOME/user_projects/domains/base_domain pwd ls ./startWebLogic.sh

<2017/07/24, 10:56:55,434 午後 JST> <Notice> <WebLogicServer> <BEA-000360> <サーバーがRUNNINGモードで起動しました。>

WebLogicにカスタムキーストアの登録をする

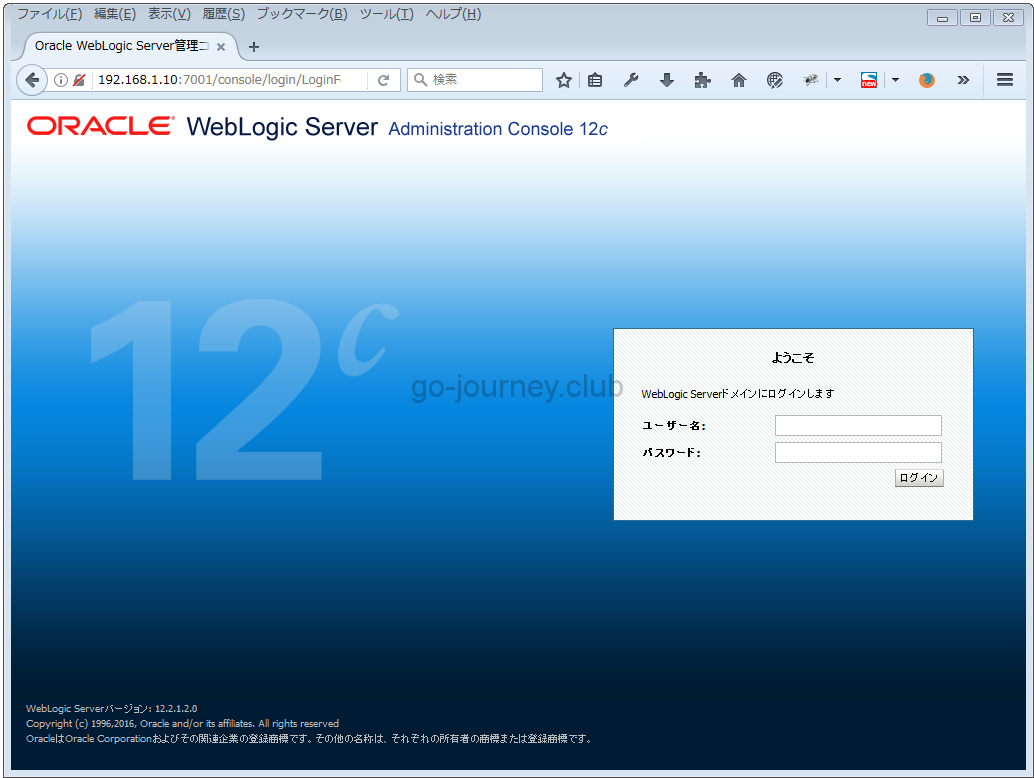

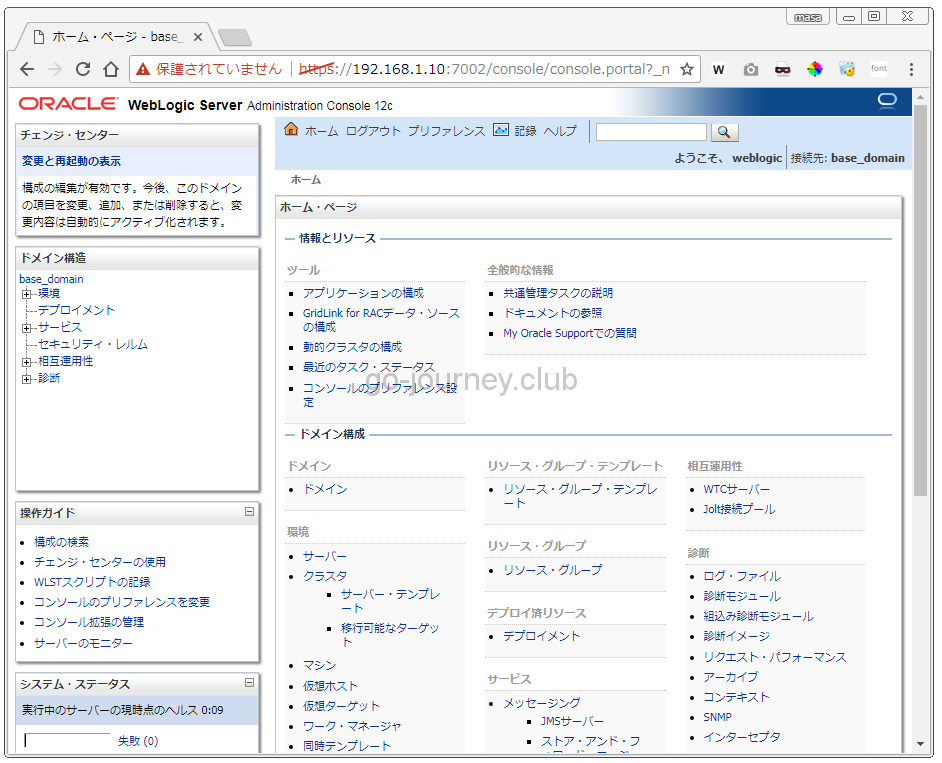

WebLogic Server 管理画面にログインします。

http://IPアドレス:7001/console

ログインしたら左ペインより[base_domain]-[環境]-[サーバー]をクリックします。

右側ペインで「AdminServer(管理サーバー)」をクリックします。

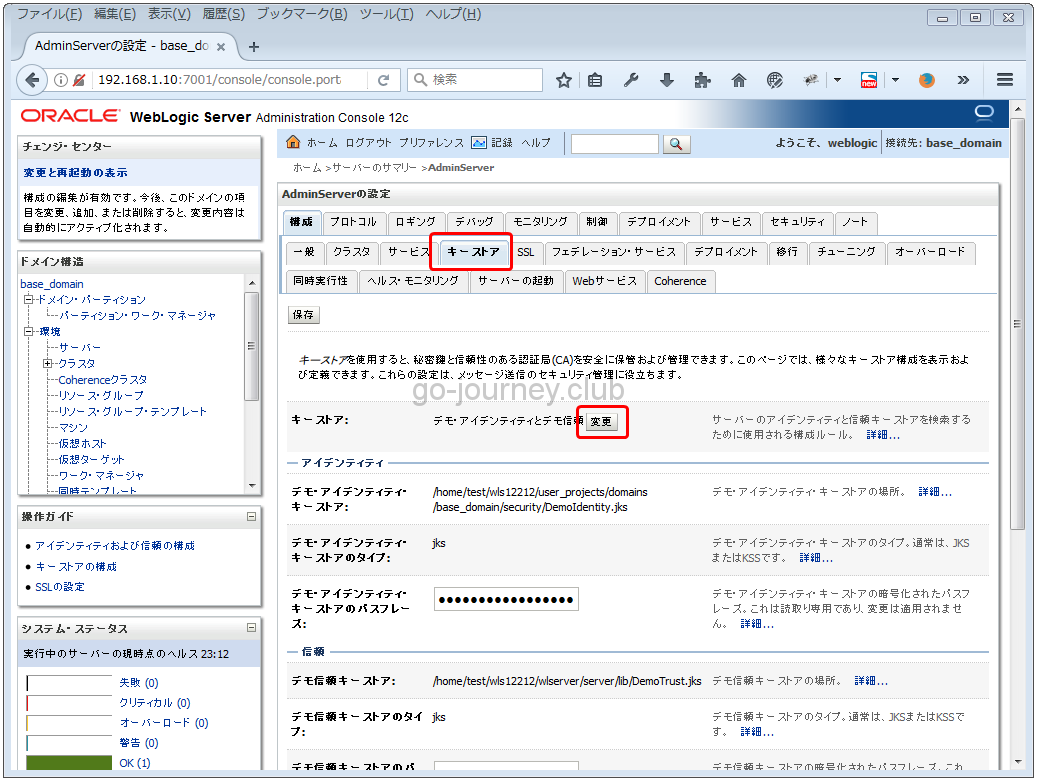

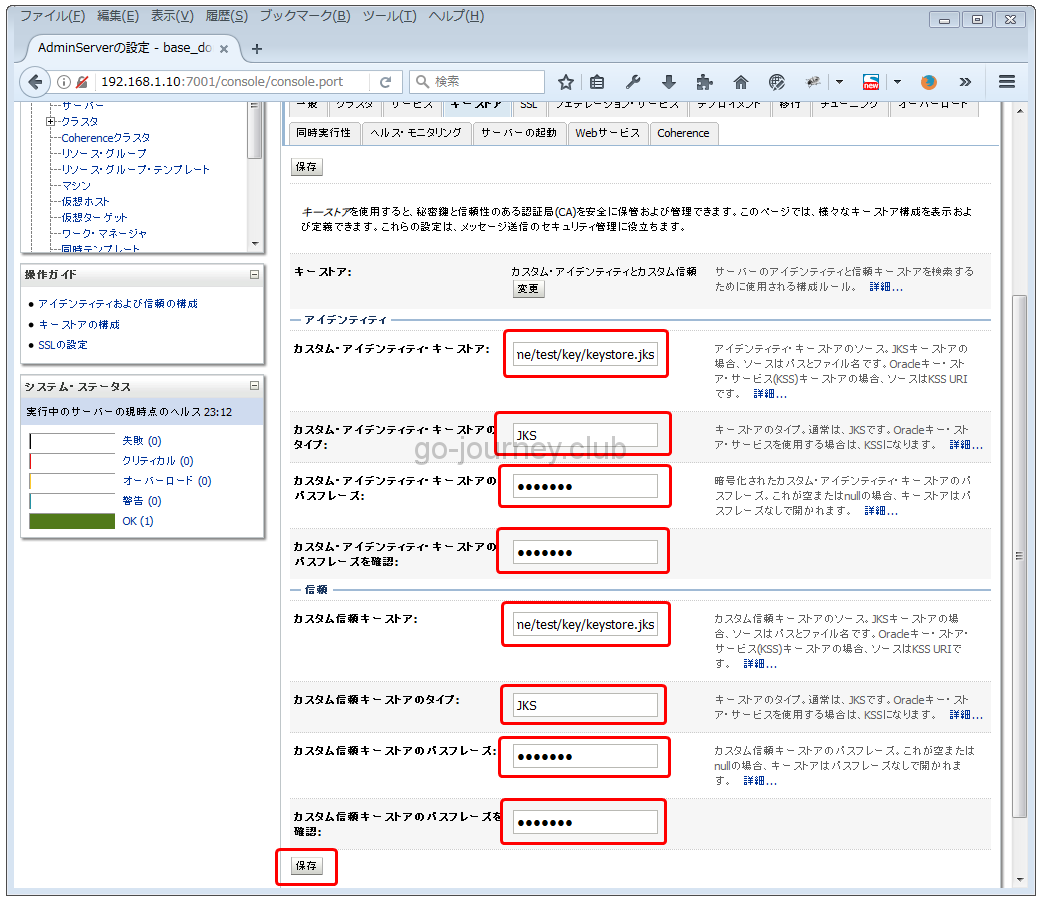

[キーストア] タブをクリックします。

キーストアの [変更] をクリックします。

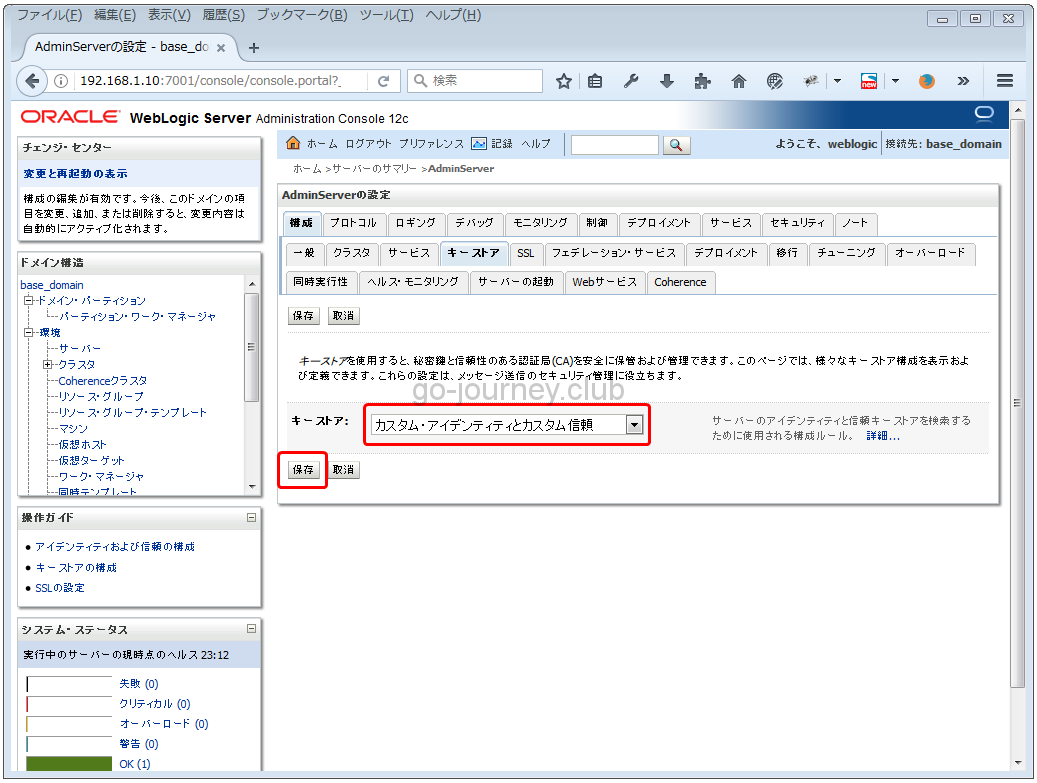

キーストアを [カスタム・アイデンティティとカスタム信頼] を選択して [保存] をクリックします。

キーストアで「カスタム・アイデンティティとカスタム信頼」を選択すると下図のように各項目を入力する画面に変更するので値を入力します。

値を入力したら「保存」をクリックします。

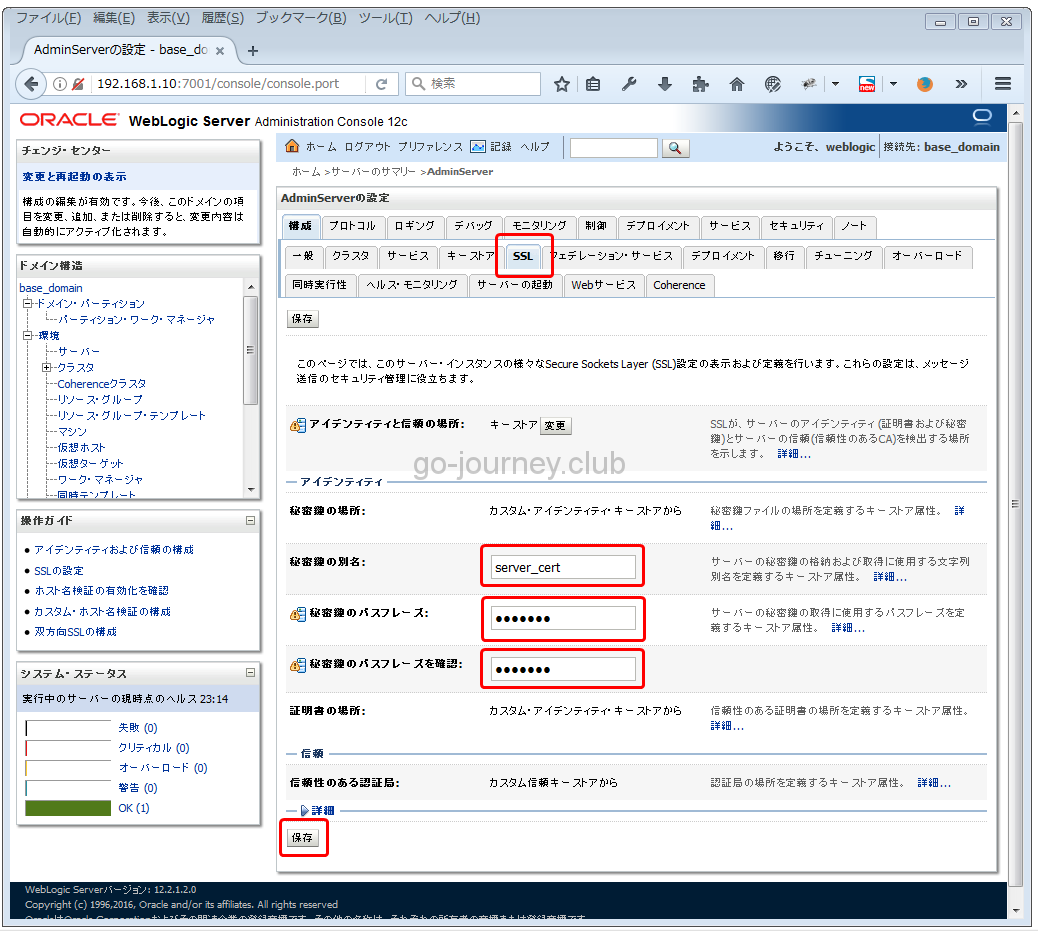

「SSL」タブをクリックします。

下図のように各項目を入力し「保存」をクリックします。

SSLで WebLogic Server の管理画面にアクセスできることを確認する

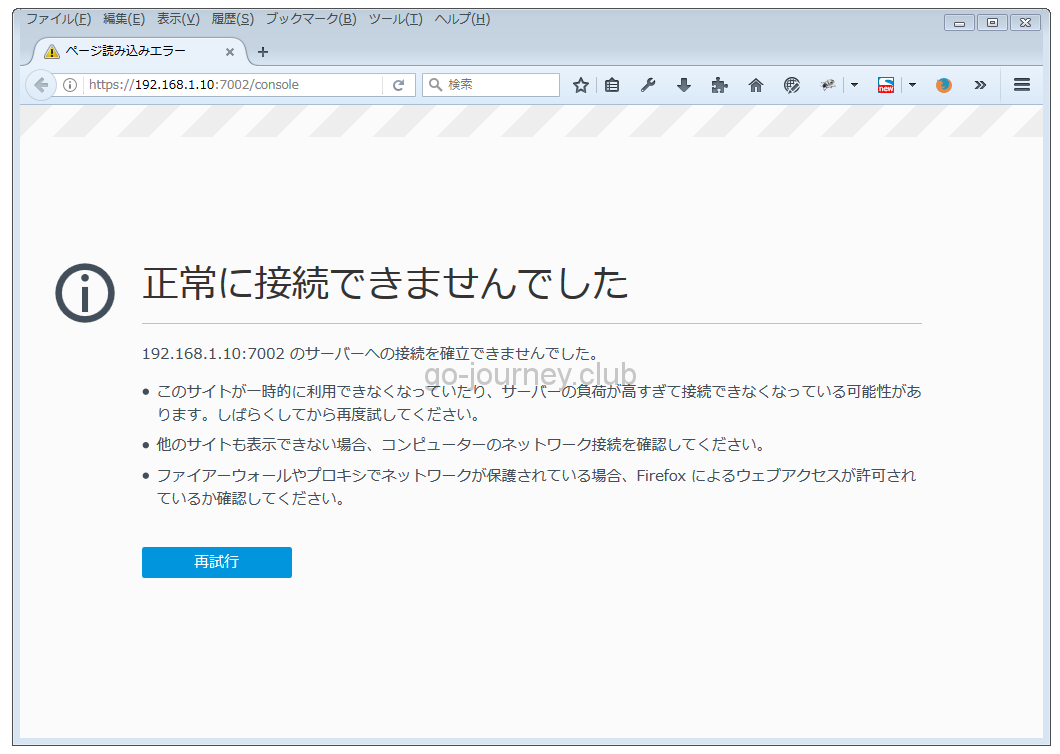

ブラウザを起動し「https://IPアドレス:7002/console」 にアクセスします。

しかし、エラーになりました。

まだ何か設定が足りません。

デフォルトの「デモ」では簡単に SSL で接続できたのですが、カスタムではまだ設定が足りないようです。

まだまだ調査は続きます。

現在の環境の調査

現在の環境を確認します。

ログの確認

ログは「$ORACLE_HOME/user_projects/domains/base_domain」 ディレクトリ配下の「startWebLogic.sh」 を実行するとコンソールにログが吐かれるので、そのログを確認します。

<2017/07/25, 8:40:25,277 午後 JST> <Notice> <Security> <BEA-090946> <セキュリティがセキュリティ・レルム を使用して初期化の前処理を実行しています: myrealm>

<2017/07/25, 8:43:21,794 午後 JST> <Warning> <JMX> <BEA-149512> <JMXコネクタ・サーバーがservice:jmx:iiop://127.0.0.1:7001/jndi/weblogic.management.mbeanservers.domainruntimeで開始しました。><2017/07/25, 8:43:25,122 午後 JST> <Alert> <Security> <BEA-090168> <サーバーAdminServer上のキーストア/home/test/key/keystore.jksで、別名server_certの下にアイデンティティ・キー/証明書エントリが見つかりませんでした。> <2017/07/25, 8:43:25,124 午後 JST> <Error> <WebLogicServer> <BEA-000297> <セキュリティ構成weblogic.management.configuration.ConfigurationException: サーバーAdminServer上のキーストア/home/test/key/keystore.jksで、別名server_certの下にアイデンティティ・キー/証明書エントリが見つかりませんでした。に矛盾があります> <2017/07/25, 8:43:25,125 午後 JST> <Emergency> <Security> <BEA-090034> <SSL weblogic.management.configuration.ConfigurationException: サーバーAdminServer上のキーストア/home/test/key/keystore.jksで、別名server_certの下にアイデンティティ・キー/証明書エントリが見つかりませんでした。をリスニングしていません。>

7002番ポートが「LISTEN」 になっているかどうか確認をします。

7001番ポートは「LISTEN」 になっていますが、7002番ポートはオープンしていません。

[test@cnt07 key]$ netstat -anttcp 0 0 192.168.122.1:7001 0.0.0.0:* LISTEN tcp 0 0 127.0.0.1:7001 0.0.0.0:* LISTEN tcp 0 0 192.168.1.10:7001 0.0.0.0:* LISTEN

【原因判明】~/.keystore が残っていたこととパスが絶対パスでなかったことが原因だった

再度エラーの原因調査をしました。

その結果、以下の2点が原因だろうと仮説を立てました。

~/.keystore(今回の場合は /home/test/.keystore) が残っていた コマンド実行時のパスが絶対パス(フルパス)でなかった

そこで、再度以下の対処をして再構築をしました。

~/.keystore を削除して絶対パス指定でキーストアから作り直し コマンド実行時のパスを必ず絶対パスで指定すること

~/.keystore ファイルの削除

まず初めに ~/.keystore(今回の場合は /home/test/.keystore)を削除します。

[test@cnt07 ~]$ rm /home/test/.keystore ← 間違わないように絶対パスで指定しています。

カスタムキーストアの作成(keytool -genkeypair)

作業用のディレクトリを作成し、移動します。

今回は「/home/test/key01」ディレクトリを新規で作成して、そこで「キーストア」「鍵」「証明書」を保存します。

[test@cnt07 ~]$ mkdir key01 cd key01/ pwd

キーストアを作成します。

「server_cert」は、秘密鍵の別名(エイリアス)です。

[test@cnt07 key]$ keytool -genkeypair -alias server_key01_cert -keyalg RSA -keypass “test123” -keystore /home/test/key01/keystore.jks -storepass “test123″ ← 必ず絶対パスで指定します。

姓名は何ですか。cnt07 test test tokyo tokyo 81 はい

[test@cnt07 key]$

自前 CA(プライベート CA)を作成する(./CA -newca)

次に自前の CA(認証局)を作成します。

root権限が必要になるので、最初に root になります。

[test@cnt07 misc]$ sudo su –

既存の CA を削除する

初めに既存の CA が残っているとコマンドが実行されないため、既存の CA 関連のファイルを削除します。

ディレクトリ「/etc/pki/CA/」へ移動し、配下のディレクトリ・フォルダを移動(削除しても良い)します。

[root@cnt07 misc]# cd /etc/pki/CA/ mkdir old mv * old/ ls

再度 CA を作成する

既存の CA の情報を消去したら再度 CA を作成します。

[root@cnt07 CA]# cd /etc/pki/tls/misc/ ls CA ./CA -newca

Making CA certificate …

—–

—–

Country Name (2 letter code) [XX]:81 tokyo tokyo test test cnt07 test@test.com

Please enter the following ‘extra’ attributes

to be sent with your certificate request

Subject:

X509v3 Basic Constraints:

Write out database with 1 new entries

[root@cnt07 misc]#

証明書要求(CSR)を作成する(keytool -certreq)

自前の CA を作成したら、証明書要求ファイル(CSRファイル)を作成します。

一旦 root から test アカウントに戻ります。

[root@cnt07 misc]# exit cd ~/key01/

keytool コマンドで証明書要求ファイル(CSRファイル)を作成します。

[test@cnt07 key01]$ keytool -certreq -alias server_key01_cert -file /home/test/key01/server.csr -keypass “test123” -keystore /home/test/key01/keystore.jks -storepass “test123” server.csr

サーバー証明書を発行する(openssl ca)

CSRを元にサーバー証明書を発行します。

一旦 test アカウントから root アカウントにスイッチして、「/home/test/key01」ディレクトリに移動します。

[test@cnt07 key01]$ sudo su – cd /home/test/key01/ ls

openssl コマンドでサーバー証明書を発行します。

※このコマンドは CA がサーバー証明書を発行していることになります。

※最初から「-policy policy_anything」をつけることをお勧めします。

[root@cnt07 key01]# openssl ca -keyfile /etc/pki/CA/private/./cakey.pem -cert /etc/pki/CA/cacert.pem -in /home/test/key01/server.csr -out /home/test/key01/servercert.crt -policy policy_anything

Certificate is to be certified until Jul 25 13:41:02 2018 GMT (365 days)

1 out of 1 certificate requests certified, commit? [y/n]y

[root@cnt07 key01]# ls -a servercert.crt

CA 証明書をキーストアに登録する(keytool -import)

サーバー証明書をキーストアにインポート(登録)する前に、CA 証明書をキーストアに登録します。

CA 証明書は、先ほど openssl コマンドを実行した際に指定した「/etc/pki/CA/cacert.pem」になります。

[[root@cnt07 key01]# keytool -import -noprompt -trustcacerts -alias ca_cert -file /etc/pki/CA/cacert.pem -keystore /home/test/key01/keystore.jks -storepass “test123”

サーバー証明書をキーストアに登録する(keytool -import)

最後にサーバー証明書(servercert.crt)をキーストアに登録します。

[root@cnt07 key01]# keytool -import -alias server_key01_cert -file /home/test/key01/servercert.crt -keypass “test123” -keystore /home/test/key01/keystore.jks -storepass “test123”

WebLogic Server を起動する

以下のコマンドを実行して WebLogic Server を起動します。

「$ORACLE_HOME/user_projects/domains/base_domain」ディレクトリへ移動して、「startWebLogic.sh」スクリプトを実行します。

[test@cnt07 ~]$ cd /home/test/wls12212/user_projects/domains/base_domain

[test@cnt07 base_domain]$ ./startWebLogic.sh

.

管理画面上で「キーストア」の設定変更

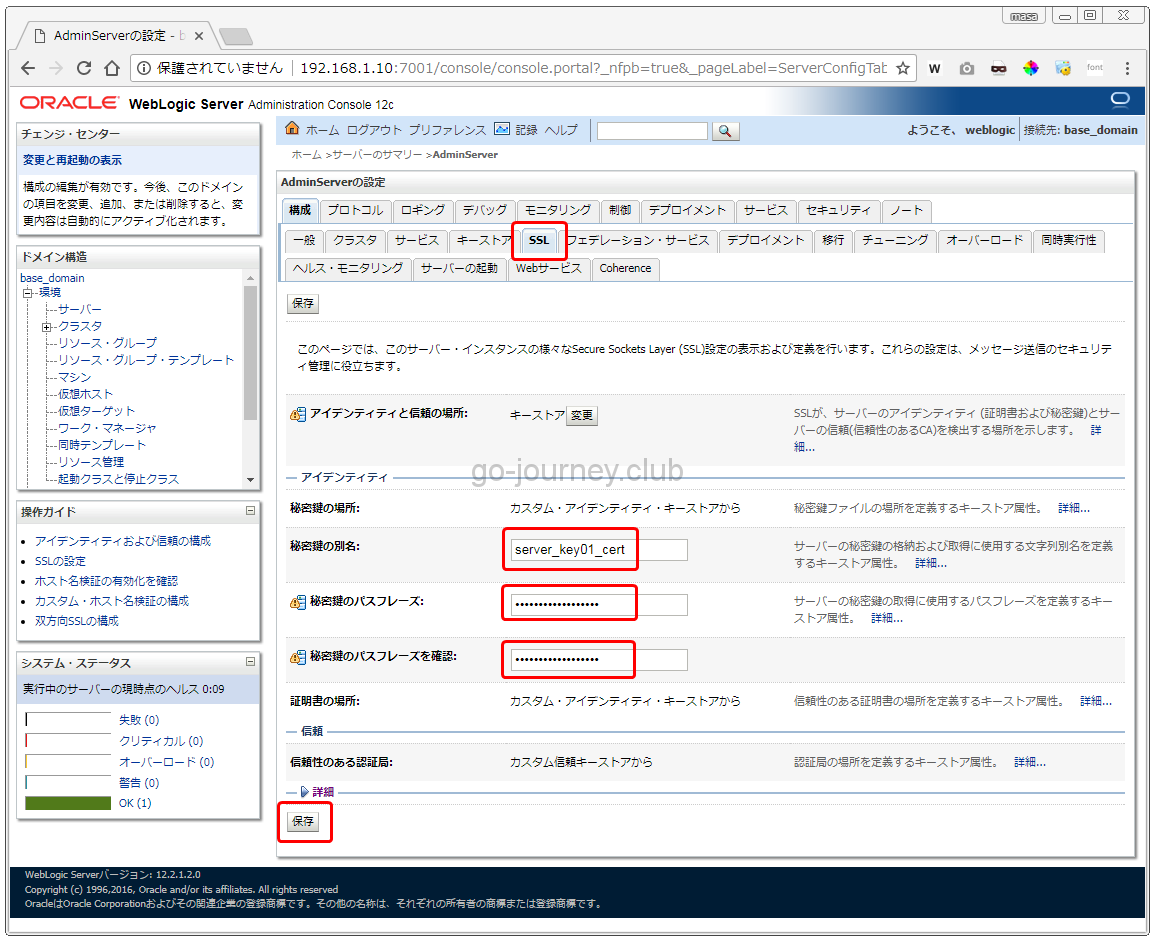

下図のように「キーストア」タブをクリックしてキーストアの値を現在の設定に合わせて更新します。

次に下図のように「SSL」タブをクリックして現在の設定に合わせて更新します。

変更後に startWebLogic.sh の再起動

変更したら、一度「Ctrl」+「C」で「startWebLogic.sh」をストップして、再度起動します。

[test@cnt07 base_domain]$ ./startWebLogic.sh

<2017/07/25, 10:59:07,414 午後 JST> <Notice> <Server> <BEA-002613> <チャネル”Default[1]”は、現在192.168.122.1: 7001でプロトコルiiop, t3, ldap, snmp, httpをリスニングしています。>

<2017/07/25, 11:15:15,893 午後 JST> <Notice> <Security> <BEA-090171> <タイプJKSのキーストア・ファイル/home/test/key01/keystore.jksから別名server_key01_certの下に格納されたアイデンティティ証明書と秘密鍵をロードしています。> <2017/07/25, 11:15:15,904 午後 JST> <Notice> <Security> <BEA-090169> <タイプJKSのキーストア・ファイル/home/test/key01/keystore.jksから信頼性のある証明書をロードしています。> <2017/07/25, 11:15:16,386 午後 JST> <Notice> <Server> <BEA-002613> <チャネル”DefaultSecure”は、現在127.0.0.1: 7002でプロトコルiiops, t3s, ldaps, httpsをリスニングしています。> <2017/07/25, 11:15:16,590 午後 JST> <Notice> <Server> <BEA-002613> <チャネル”DefaultSecure[1]”は、現在192.168.122.1: 7002でプロトコルiiops, t3s, ldaps, httpsをリスニングしています。> <2017/07/25, 11:15:16,592 午後 JST> <Notice> <Server> <BEA-002613> <チャネル”DefaultSecure[2]”は、現在192.168.1.10: 7002でプロトコルiiops, t3s, ldaps, httpsをリスニングしています。>

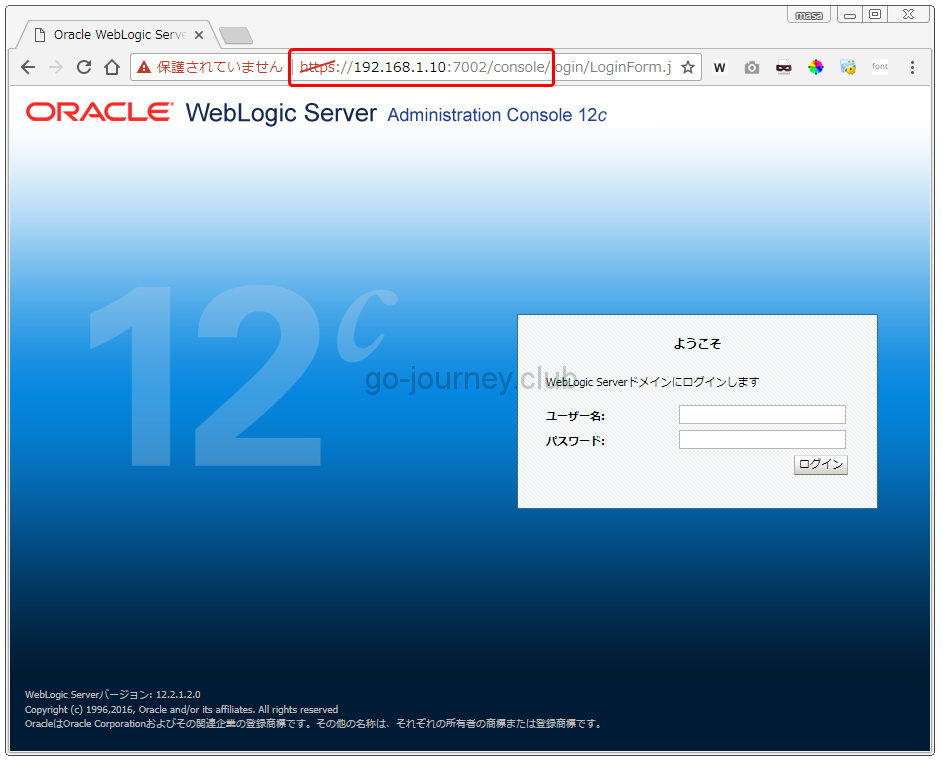

SSL経由でログインできるか確認

ここまでできれば、あとはSSL経由でログインできるか確認するだけです。

今回の環境だと「https://192.168.1.10:7002/console」です。

ログインできました。

プロトコルも「https」になっています。

<

コメント