最近ようやく落ち着いてきたランサムウェア【WannaCry】の騒動をまとめました。

- 今後どうすれば被害に遭わなくて済むのか?

- 被害に遭ってしまった場合はどうすればいいのか?

- 普段から何をすればいいのか?

をお伝えしたいと思います。

WannaCryのランサムウェア攻撃

WannaCry のランサムウェア攻撃は、主にマイクロソフトの Windows OS を実行しているコンピュータをターゲットにしデータを暗号化し BitCoin で身代金を要求します。

2017年5月12日から始まった WannaCry のランサムウェア攻撃は、「WannaCrypt」、「WanaCrypt0r 2.0」、「Wanna Decryptor」とも呼ばれます。

もちろん現在進行中のサイバー攻撃です。

まだ収束はしていません。

ランサムウェア攻撃は2017年5月12日から公になり、150カ国で25万台以上のコンピュータを感染させています。

最悪の被害国はロシア、ウクライナ、インド、台湾と言われています。

他にも

- 英国の国民保健サービスのシステムを停止

- スペインの通信会社が感染

- 日本ではウイルス対策も手がけるIT大手の日立製作所のPCが感染

- ドイツの鉄道監視システムや空港が感染

- 中国の銀行ATMなどの感染

ニュースでは英国の病院のシステムが停止し、手術が中止されたりするなど被害が発生していました。

WannaCryは、最新のセキュリティアップデートをしていなかった(最新でなかった)コンピュータを中心に、ローカルネットワークとWeb全体に広がり、感染を拡大させます。

また、ITのセキュリティを調査する独立行政法人『情報処理推進機構(IPA)』が標的型攻撃メールとの関連性を疑っていましたが、その後の調査ではメール経由では感染しないことが分かりました。

→ただしだからと言ってIPAが間違っているとは思えません。今後もメール経由での感染は気を付ける必要があります。

以前のウィルスは、メールの添付ファイルで送られて、ファイルを開くと感染するケースが多かったですが、最近ではネットワーク経由でPCの脆弱性を見つけ出して侵入するワーム型が多くなっているようです。

Malwarebytesはメール経由での初期侵入説を否定

Malwarebytesは、今回のランサムウェア攻撃に関しては初期感染でメール経由で侵入した可能性を否定しました。

攻撃はインターネットに445番ポートをさらしているコンピュータを見つけて侵入したと説明しています。

「Wannacry」の初期侵入はバックドア経由–Malwarebytesが指摘

https://japan.zdnet.com/article/35101516/

ランサムウェア攻撃の犯人は?

様々な意見があります。

北朝鮮説

BBCニュースのゴードン・コレラ安全保障担当特派員は、調査結果により北朝鮮の国家ぐるみの犯行説を唱えています。

「ランサムウェア」 攻撃、犯人特定の手掛かり

http://www.bbc.com/japanese/features-and-analysis-39945570

確かにタイミングとしては、アメリカが北朝鮮に圧力をかけたタイミングでランサムウェア攻撃が広まりました。

また、シマンテックとカスペルスキー研究所は2017年5月15日、ランサムウエアを用いたサイバー攻撃について、過去に北朝鮮によるものと指摘されたプログラムとの関連性を調査していると明らかにしています。

中国人説

これも日本国内ではマスメディアが報道できない犯人説ですが、中国人説もあります。

脅迫文を分析したところ中国南部の人間の可能性が高いそうです。

ワナクライ脅迫文は中国人が執筆の可能性~犯人逮捕の手掛かりとなるか?

https://japan.cnet.com/article/35101786/

ランサムウェアが世界中に広まった原因は?

何が原因でランサムウェアが世界中に広まったのでしょうか?

実は、アメリカ国家安全保障局(NSA)が情報収集のため(スパイ活動のため)に開発したソフトウェア(EternalBlue)がクラッキング集団 Shadow Brokers にクラッキングされ(盗まれて)利用されたと言われています。

EternalBlueとは?

EternalBlueは、アメリカ国家安全保障局(NSA)によって開発されたと言われています。

2017年4月14日、ハッカーグループ Shadow Brokers によって EternalBlue が盗まれ、2017年5月12日の世界的な WannaCry ランサムウェア攻撃に使用されました。

EternalBlue は、SMB(Server Message Block)プロトコルの脆弱性を悪用します。

この脆弱性は CVE-2017-0144 で報告されています。

この脆弱性は Microsoft Windows の SMBバージョン1(SMBv1)が、リモートの攻撃者から細工されたパケットを受け取り、ターゲットのコンピュータ上で任意のコードを実行できます。

2017年3月14日火曜日、マイクロソフトはこの脆弱性を公表し、現時点でサポートされているすべてのWindowsバージョン(Windows 7、Windows 8.1、およびWindows 7)でパッチがリリースされたと発表しました。

2017年5月12日の WannaCry 攻撃時には多くのWindowsユーザーがパッチを適用していませんでした。

マイクロソフトが緊急パッチをリリース

翌日の5月13日にマイクロソフトは、サポートされていない Windows XP、Windows Server 2003、および Windows 8用の緊急セキュリティパッチをリリースしました。

マイクロソフト社はメールなどで拡散と発表しています。

Windows 10 Creators Update(バージョン 1703)はすでに対策済みです。

このマルウェアはメールなどのソーシャル エンジニアリング手法を使い拡散を狙います。また、CVE-2017-0145 を悪用し細工したパケットを SMB サーバーに送ることで拡散します。このランサムウェアは 2017 年 3 月に修正された SMB v1 の脆弱性 (MS17-010) を利用するため、お使いのコンピューターが最新のセキュリティ更新プログラムをインストール済みであることを確認してください。(※ Windows 10 Creators Update (バージョン 1703) は対策済みのため MS17-010 を適用する必要はありません)

日本は比較的被害は少なかった

世界に比べると日本は被害は少なかったと思います。

理由として考えられるのは

- 日本語が難しかった

- BitCoinを知っている日本人が少なかった

- 自宅パソコンとインターネットの間にルーターをはさんでいるユーザーが多数

- セキュリティソフトを導入している人が多数

などが考えられます。

Windows OS を定期的にアップデートをしていれば被害はなかったのですが、マイクロソフトからの「Windows 10にしてください」のメッセージに嫌気がさしてアップデートをオフにしていることも被害拡大の要因になった気がします。

ランサムウェア対策ソフト

世界中で「ランサムウェア対策ソフト」が無償で提供されています。

Cybereason RansomFree

https://ransomfree.cybereason.com/

※「Free Download」ボタンをクリックして簡単にインストールできます。

- 無料

- Windows 7/8/10 対応

- Windows Server 2010 R2 や 2008 R2 の PC でも動作

- アンチウィルス・アンチマルウェア・アンチスパイウェアと併せて使用可能

- Locky・Cerber・CryptoWall・Jigsaw などに対応

Cybereason社は、クラウドベースのセキュリティソリューション「Cybereason」を提供するセキュリティベンダーです。

イスラエル軍の諜報部隊でサイバーセキュリティに携わったメンバーらによって開発されており、AIを活用した独自の分析ノウハウで攻撃の兆候をリアルタイムに探知し、標的型攻撃やランサムウェアなどからシステムを守ることができるといいます。

RansomFreeの内部動作は、初めにおとりファイルを設置して、それがランサムウェアに暗号化されたことを察知する機能のようです。

RansomFree の評判・評価

新しいランサムウェア対策ツール: RansomFree なら暗号化攻撃が検出されたときにマルウェアのプロセスを止められる

自宅のパソコンが感染してしまった場合の対処

「WannaCry」に対応したトレンドマイクロ製の無償ツール「ランサムウェア ファイル復号ツール」

拡張子が“.WNCRY”または“.WCRY”のファイルを復号可能

http://forest.watch.impress.co.jp/docs/news/1061129.html

トレンドマイクロ社は2017年5月22日に、ランサムウェアにより暗号化されてしまったファイルを復号できる無償ツール「ランサムウェア ファイル復号ツール」を公開しました。

「WannaCry(WannaCrypt)」によって暗号化された拡張子が「.WNCRY」または「.WCRY」のファイルに対応しているそうです。

本当にランサムウェアによって暗号化されたファイルを復号化できるかはやってみないと分かりませんが、諦めるよりは一縷の望みに掛けるのもありだと思います。

※感染後にOSを再起動してしまった場合は、復号化が難しくなるそうです。

こちらのサイトよりトレンドマイクロ社の「ランサムウェア ファイル復号ツール」をダウンロードできます。

https://esupport.trendmicro.com/support/vb/solution/ja-jp/1114210.aspx

自宅のパソコンでSMBバージョン1(SMBv1)を確認する方法

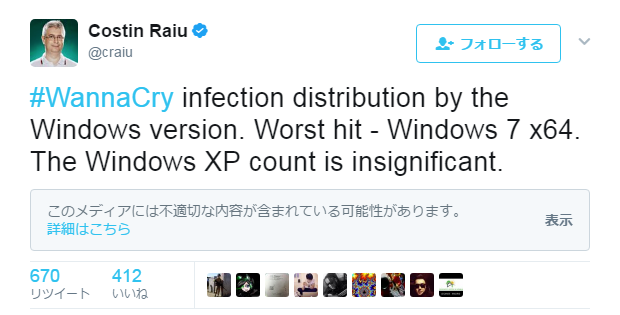

今回のランサムウェアで一番被害に遭ったのが Windows 7 64bit版と言われています。

逆に Windows XPの被害はほとんどなかったようです。

これはカスペルスキ―のウィルス研究者の Costin Raiu さんのツイッターです。

Windows7の場合

コマンドプロンプトを起動して以下のコマンドを実行します。

| c:\>sc query mrxsmb10

SERVICE_NAME: mrxsmb10 c:\> |

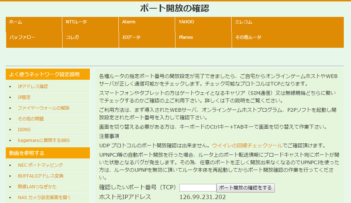

インターネットに向けてパソコンのポートがさらされていないかチェック

一般的に自宅PCとインターネットの間に「ルーター(ブロードバンドルーター)」を設置していればインターネットにSMBのポートをさらしていることはないと思います。

(自分でルーターの設定を変更してインターネットにポートを解放すれば別ですが)

不安がある場合は以下のサイトでインターネットに向けてポートを解放していないか確認してみましょう。

ポート開放の確認

https://www.akakagemaru.info/port/tcpport.php

できれば「135,137,138,139,445」全て解放されていないか確認してみましょう。

ランサムウェアに関して詳しいサイト

以下、ランサムウェアに関して詳細に解説をしているサイトを記載します。

(日本語)トレンドマイクロがランサムウェアの動作を詳しく解説しています

ランサムウェア「WannaCry/Wcry」のワーム活動を解析:侵入/拡散手法に迫る

http://blog.trendmicro.co.jp/archives/14920

(日本語)こんなPCがランサムウェア被害 身代金ウイルス感染経路2つと対策まとめ

http://www.geocities.co.jp/Playtown-Yoyo/6130/notes/virus-ransomware.htm

(日本語)もしランサムウェアに感染したような兆候があるなら、このサイトでどのランサムウェアに感染したのかチェックしてください

https://id-ransomware.malwarehunterteam.com/index.php?lang=ja_JP

(日本語)大規模サイバー攻撃、専門家を悩ませる「奇妙な謎」

http://jp.reuters.com/article/oddities-wannacry-idJPKCN18D0H1

(日本語)「WannaCry」が悪用したというNSA製のバックドアツールを試した

http://itpro.nikkeibp.co.jp/atcl/column/14/090100053/051900247/

(日本語)ワナクライ脅迫文は中国人が執筆の可能性~犯人逮捕の手掛かりとなるか?

https://japan.cnet.com/article/35101786/

(英語)Ransomware Overview

※このサイトは各種ランサムウェアの暗号化アルゴリズムや拡張子など膨大なデータを網羅しています。

https://docs.google.com/spreadsheets/d/1TWS238xacAto-fLKh1n5uTsdijWdCEsGIM0Y0Hvmc5g/pubhtml#

(英語)WannaCry に関して詳細に解説(WannaCry — The largest ransom-ware infection in History)

https://blog.comae.io/wannacry-the-largest-ransom-ware-infection-in-history-f37da8e30a58

コメント