今回も AWS に Sophos を導入する手順について解説します。

構成はタイトルの通り AWS に Sophos を導入し、プライベートサブネットにいるサーバー(Webサーバー)が「インバウンド」と「アウトバウンド」で Sophos を経由する設定です。

今回は【Part.1】になります。

【AWS】Sophos を導入し「インバウンド」と「アウトバウンド」で Sophos を経由するように設定する【Sophos】【Part.1】

【AWS】Sophos を導入し「インバウンド」と「アウトバウンド」で Sophos を経由するように設定する【Sophos】【Part.2】

【AWS】Sophos を導入し「インバウンド」と「アウトバウンド」で Sophos を経由するように設定する【Sophos】【Part.3】

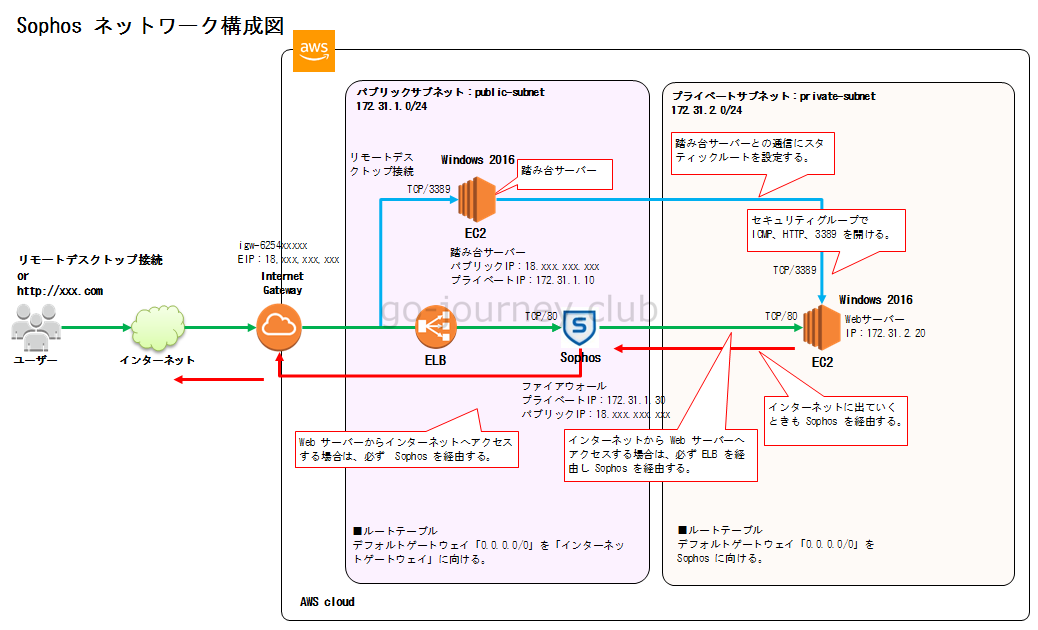

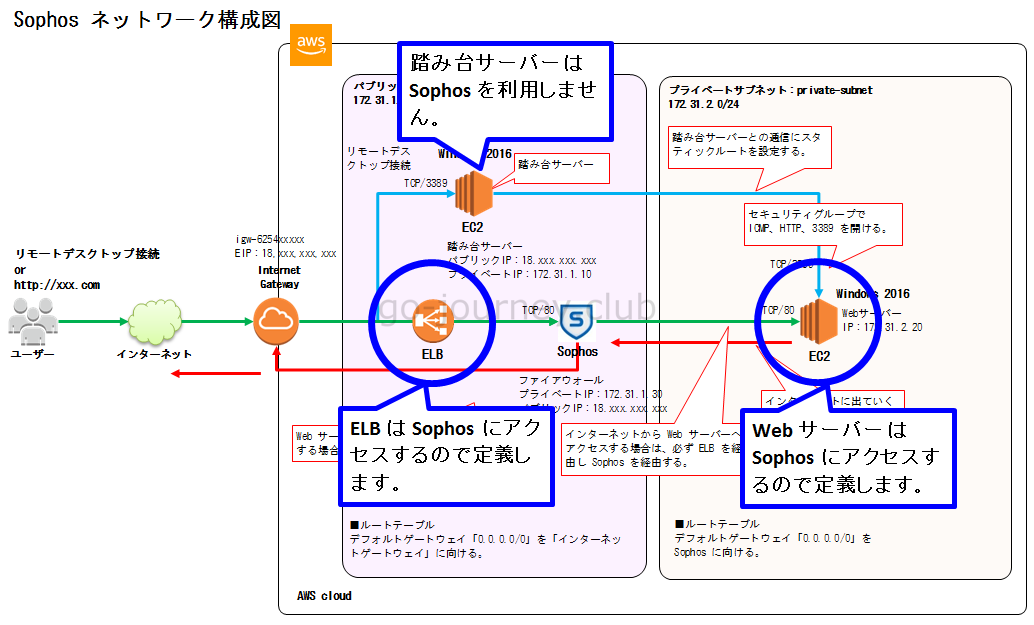

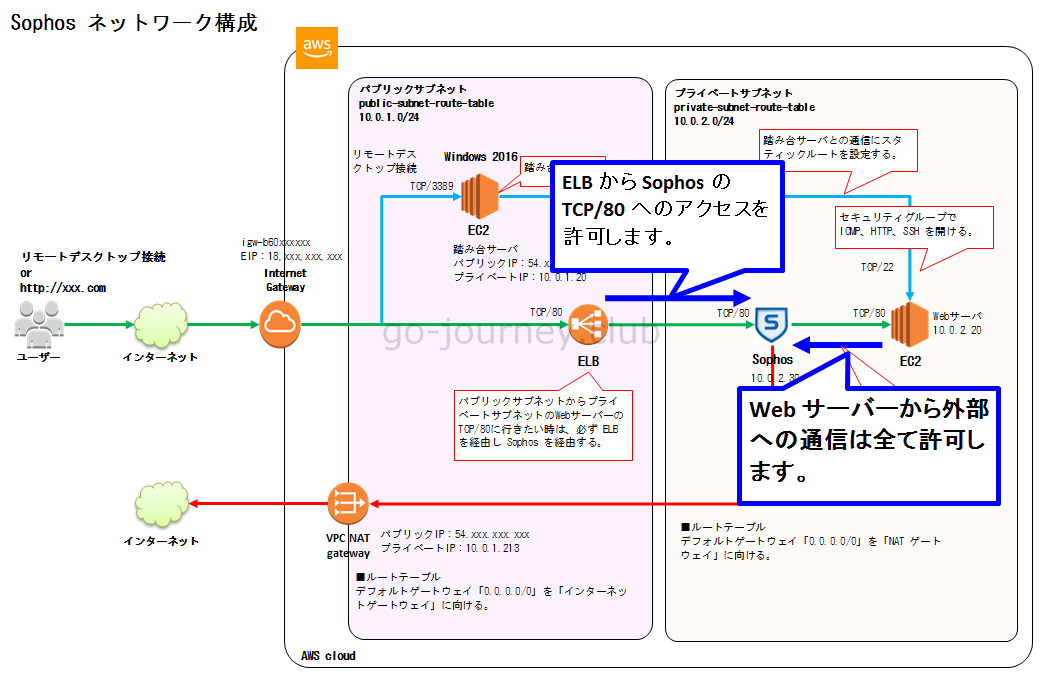

Sophos 構成図

今回構築する Sophos の構成図です。

- 「パブリックサブネット」と「プライベートサブネット」の構成

- プライベートサブネットに Web サーバー構築

- 踏み台サーバーは Windows で「パブリック IP」を持っている

- インターネット経由で Web サーバーへアクセスする場合は ELB を経由後 Sophos を経由する(インバウンド)

- Web サーバーが「yum update」などでインターネットに出ていく時は Sophos を経由する

ポイントは、

- プライベートサブネットへ「インバウンド」

- プライベートサブネットからの「アウトバウンド」

も Sophos を経由することです。

その結果、 Web サーバーの通信記録が Sophos に残ります。

また、インターネットからの攻撃の防御を防ぐこともでき、アウトバウンドも絞ることができます。

更に特定のサイトへのアクセスを防ぐこともできます。

Sophos ネットワーク構築手順概要

以下の手順で上図の Sophos ネットワーク環境を構築します。

- Elastic IP の作成

- VPC の作成

- パブリックサブネットとプライベートサブネットの確認

- ルートテーブルの作成

- インスタンスの作成

- Sophosの設定

Elastic IP の作成

最初に Elastic IP を作成します。

※Elastic IP を持っていないと VPC を作成できません。

AWS 管理画面にログインします。

メニューの「サービス」をクリックし「ネットワーキング&コンテンツ配信」–「VPC」をクリックします。

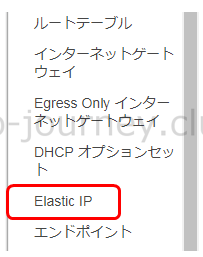

左側ペインより「Elastic IP」をくりっくします。

「新しいアドレスの割り当て」ボタンをクリックします。

「新しいアドレスの割り当て」画面で「割り当て」ボタンをクリックします。

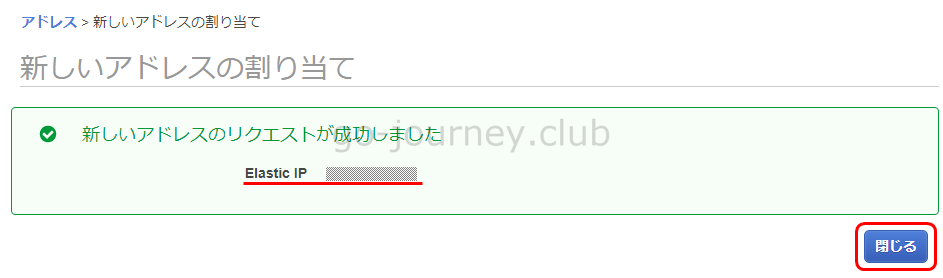

新しいアドレスが割り当てられてことを確認し「閉じる」ボタンをクリックします。

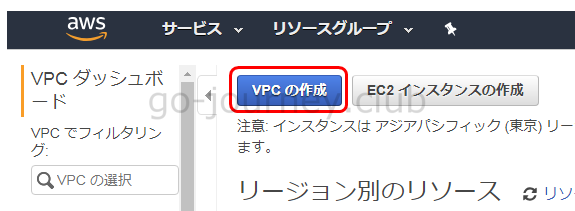

VPC の作成

Elastic IP を作成したら次に VPC を作成します。

「VPC の作成」ボタンをクリックします。

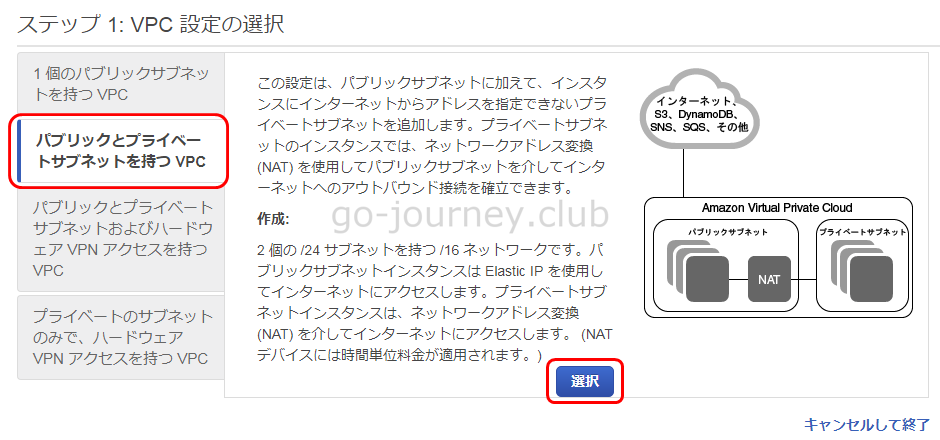

「ステップ1:VPC 設定の選択」画面で「パブリックとプライベートサブネットを持つ VPC」を選択して「選択」ボタンをクリックします。

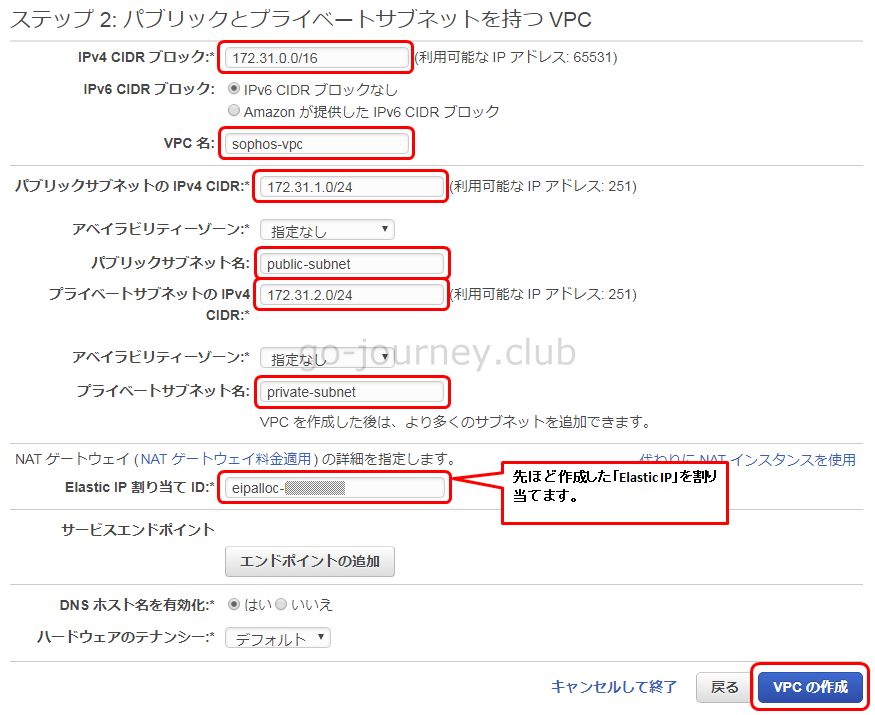

「ステップ2:パブリックとプライベートサブネットを持つ VPC」画面で下図のように設定します。

IPv4 CIDR ブロック ← 例として 172.31.0.0/16 にしてますが、10.0.0.0/16 でも構いません。

VPC 名 ← 分かりやすい任意の名前を付けます。

パブリックサブネットの IPv4 CIDR ← 例として 172.31.1.0/16 を設定しています。

パブリックサブネット名 ← 分かりやすい任意の名前を付けます。

プライベートサブネットの IPv4 CIDR ← 例として 172.31.2.0/24 を設定しています。

Elastic IP 割り当て ID ← 先ほど作成した Elastic IP を割り当てます。

設定が完了したら「VPC の作成」ボタンをクリックします。

「OK」ボタンをクリックして閉じます。

パブリックサブネット と プライベートサブネットの確認

VPC を作成したところで「パブリックサブネット」と「プライベートサブネット」を確認します。

左側ペインより「サブネット」をクリックします。

以下のように

パブリックサブネット(public-subnet)

プライベートサブネット(private-subnet)

の2つが作成されていることを確認します。

インスタンスの作成

次に各サブネットにインスタンスを作成します。

今回は、以下の3つのインスタンスを作成します。

- Windows Server 2016(踏み台)

- Windows Server 2016(Webサーバー)

- Sophos UTM 9(ファイアウォール)

Windows Server 2016(踏み台)の作成

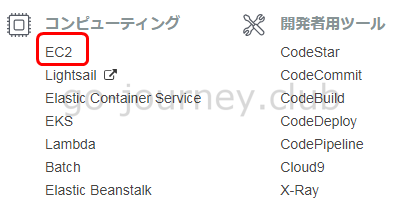

AWS の管理画面にログインし、上のメニューより「サービス」–「コンピューティング」–「EC2」をクリックします。

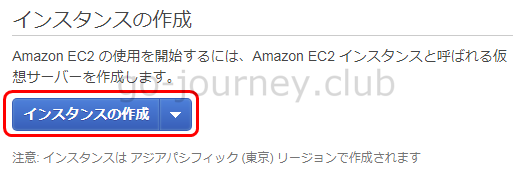

「インスタンスの作成」ボタンをクリックします。

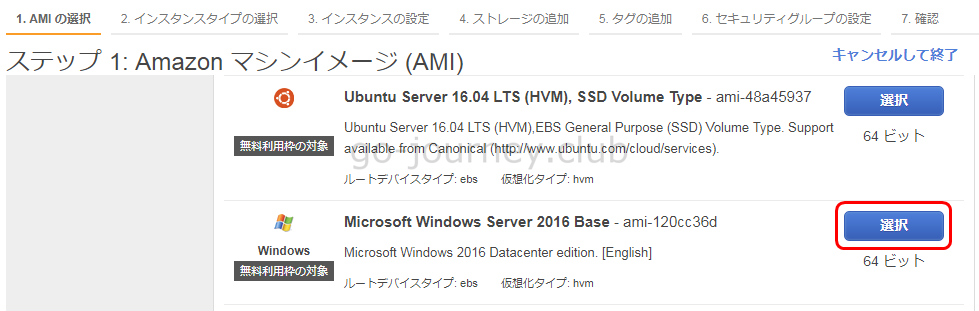

「ステップ1:Amazon マシンイメージ(AMI)」画面で、無料枠の「Microsoft Windows Server 2016 Base」の「選択」ボタンをクリックします。

「ステップ2:インスタンスタイプの選択」画面で「t2.micro」を選択し「インスタンスの詳細の設定」ボタンをクリックします。

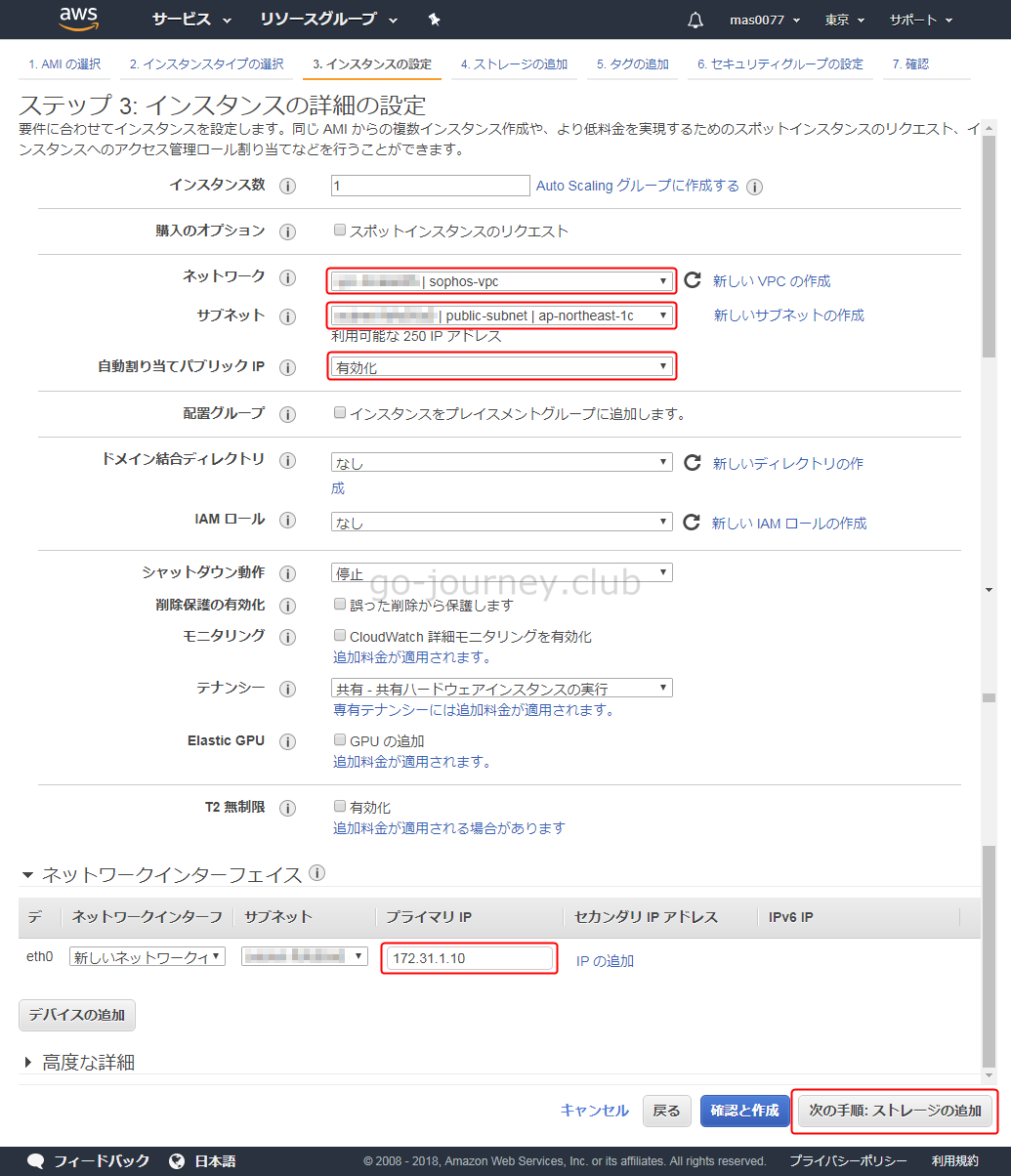

「ステップ3:インスタンスの詳細の設定」画面で以下の設定をします。

- ネットワーク ← 上で作成した VPC(sophos-vpc)を選択します。

- サブネット ← 「パブリックサブネット(public-subnet)」を選択します。

- 自動割り当てパブリックIP ← 「サブネット設定を使用(無効)」を選択します。

- プライマリIP ← 今回割り当てる IP アドレス(172.31.1.10)を設定します。

設定が完了したら「ストレージの追加」ボタンをクリックします。

「ステップ4:ストレージの追加」画面でデフォルトのサイズ(30GB)のまま「タグの追加」ボタンをクリックします。

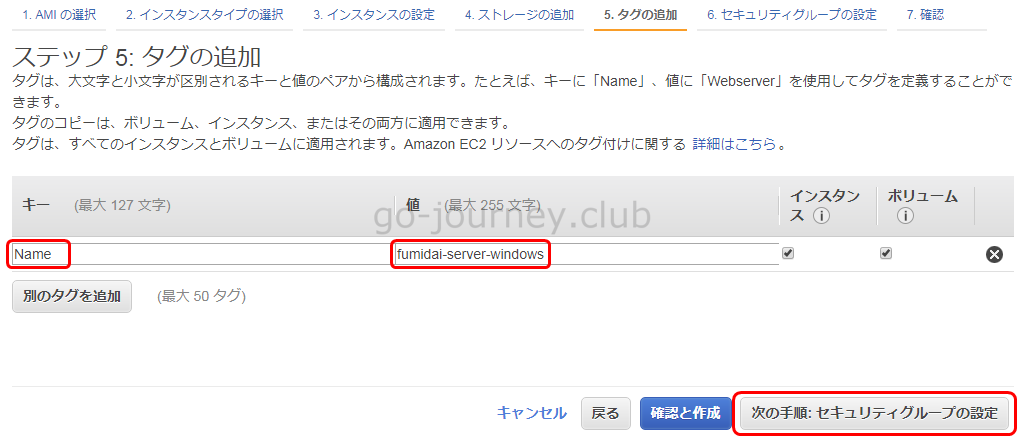

「ステップ5:タグの追加」画面で

- キー ← Name

- 値 ← サーバー名(web-server-windows)

を入力します。

設定が完了したら「セキュリティグループの設定」ボタンをクリックします。

「ステップ6:セキュリティグループの設定」画面で以下のように設定します。

- セキュリティグループの割り当て ← 「新しいセキュリティグループを作成する」を選択します。

- セキュリティグループ名 ← 任意の分かりやすいグループ名(fumidai-server-windows-sg)を設定します。

- 説明 ← 任意の分かりやすい説明(fumidai-server-windows-sg)を設定します。

特定のルールは、今回構築する 踏み台サーバーは「プライベートサブネット」上にあり、「インターネット」経由でアクセスがあるので以下のように設定します。

タイプ プロトコル ポート範囲 ソース

カスタムTCP TCP 3389 0.0.0.0/0 ← インターネット経由でリモートデスクトップ接続

設定が完了したら「確認と作成」ボタンをクリックします。

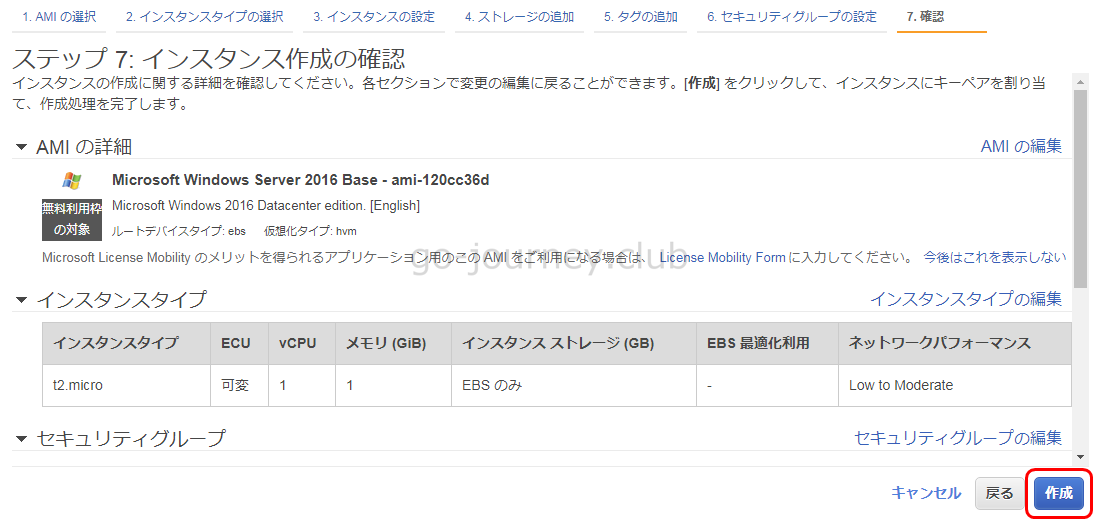

「ステップ7:インスタンス作成の確認」画面で、作成するインスタンスの設定情報を確認し「作成」ボタンをクリックします。

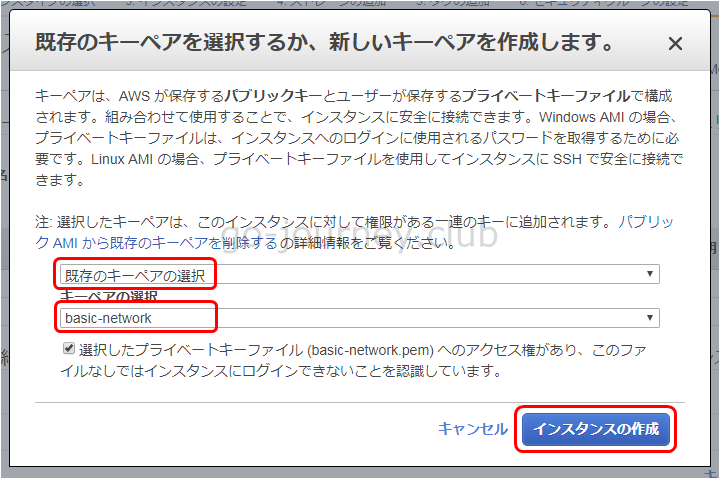

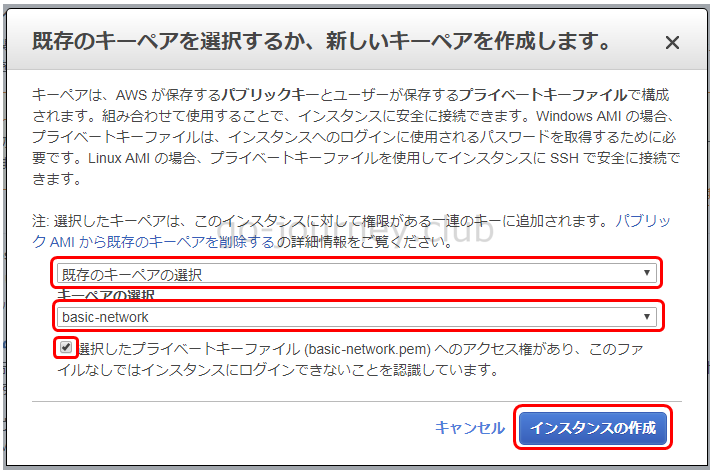

「既存のキーペアを選択するか、新しいキーペアを作成します。」画面で以下のように設定します。

- 既存のキーペアを持っている場合 ← 「既存のキーペアの選択」を選択

- 既存のキーペアを持っていない場合 ← 「新しいキーペアの作成」を選択

設定したら「インスタンスの作成」ボタンをクリックします。

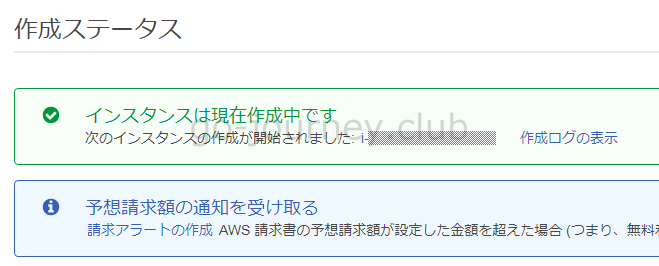

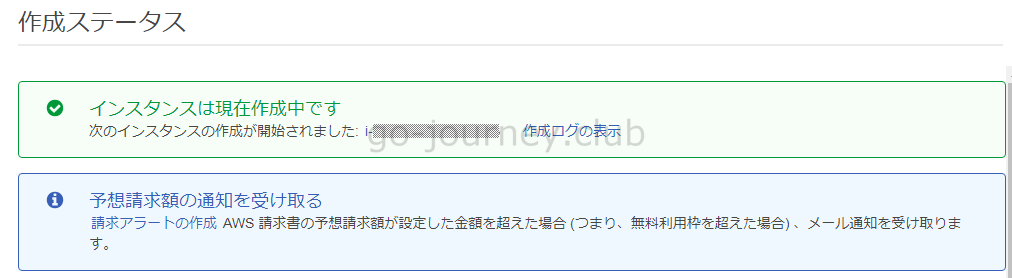

以下のように「作成ステータス」画面でエラーが出ないことを確認します。

Windows Server 2016(Webサーバー)の作成

AWS の管理画面にログインし、上のメニューより「サービス」–「コンピューティング」–「EC2」をクリックします。

「インスタンスの作成」ボタンをクリックします。

「ステップ1:Amazon マシンイメージ(AMI)」画面で、無料枠の「Microsoft Windows Server 2016 Base」の「選択」ボタンをクリックします。

「ステップ2:インスタンスタイプの選択」画面で「t2.micro」を選択し「インスタンスの詳細の設定」ボタンをクリックします。

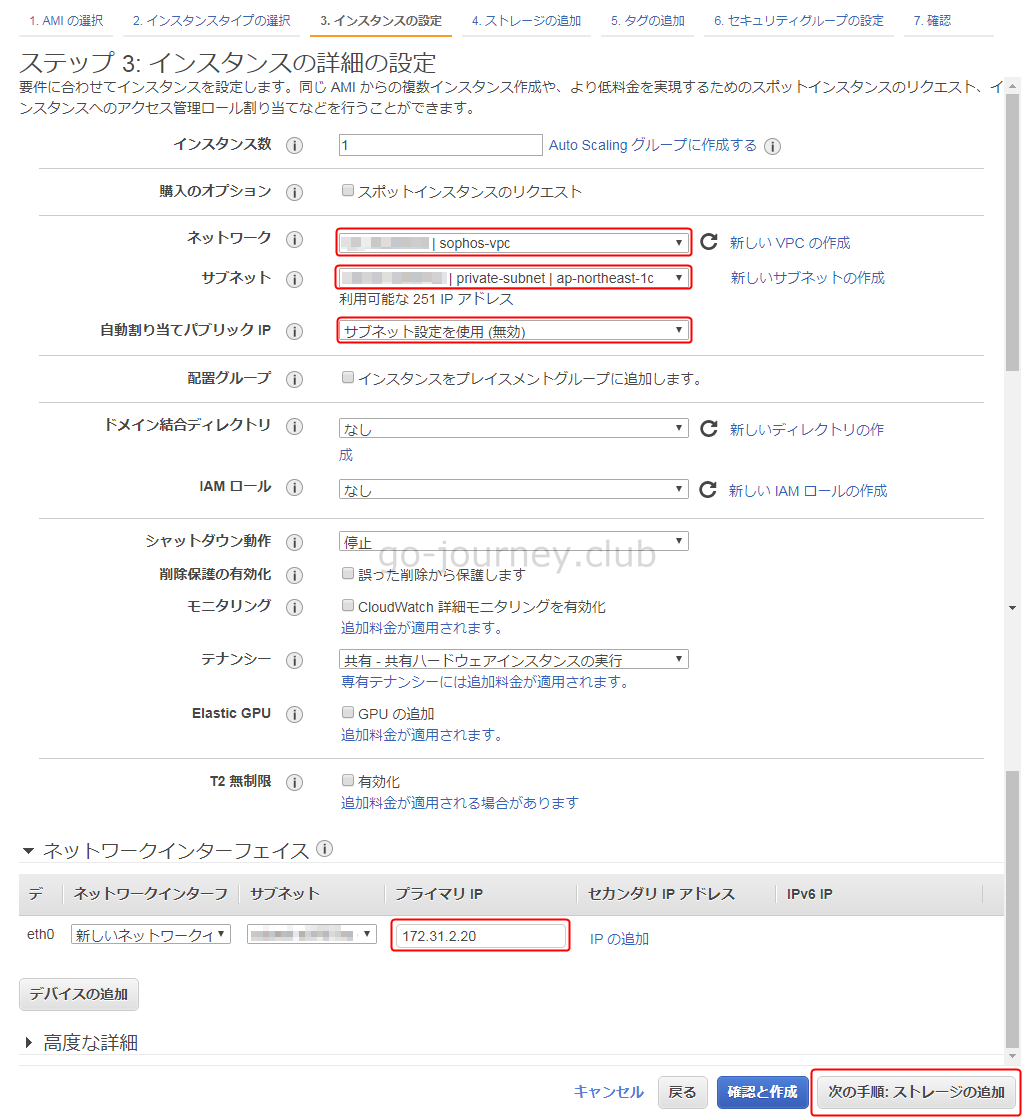

「ステップ3:インスタンスの詳細の設定」画面で以下の設定をします。

- ネットワーク ← 上で作成した VPC(sophos-vpc)を選択します。

- サブネット ← 「プライベートサブネット(private-subnet)」を選択します。

- 自動割り当てパブリックIP ← 「サブネット設定を使用(無効)」を選択します。

- プライマリIP ← 今回割り当てる IP アドレス(172.31.2.20)を設定します。

設定が完了したら「ストレージの追加」ボタンをクリックします。

「ステップ4:ストレージの追加」画面でデフォルトのサイズ(30GB)のまま「タグの追加」ボタンをクリックします。

「ステップ5:タグの追加」画面で以下のように設定します。

- キー ← Name

- 値 ← サーバー名(web-server-windows)

設定が完了したら「セキュリティグループの設定」ボタンをクリックします。

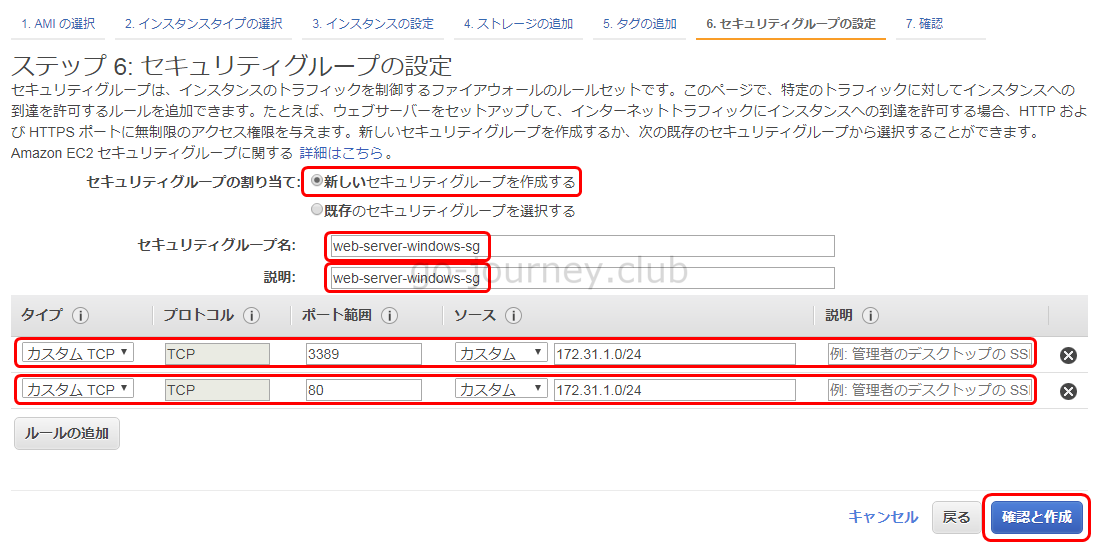

「ステップ6:セキュリティグループの設定」画面で以下のように設定します。

- セキュリティグループの割り当て ← 「新しいセキュリティグループを作成する」を選択します。

- セキュリティグループ名 ← 任意の分かりやすいグループ名(web-server-windows-sg)を設定します。

- 説明 ← 任意の分かりやすい説明(web-server-windows-sg)を設定します。

特定のルールは、今回構築する Web サーバーは「プライベートサブネット」上にあり、「パブリックサブネット」からのみアクセスがあるので以下のように設定します。

タイプ プロトコル ポート範囲 ソース

カスタムTCP TCP 3389 172.31.1.0/24 ← リモートデスクトップ接続

カスタムTCP TCP 80 172.31.1.0/24 ← HTTP

設定が完了したら「確認と作成」ボタンをクリックします。

「ステップ7:インスタンス作成の確認」画面で、作成するインスタンスの設定情報を確認し「作成」ボタンをクリックします。

「既存のキーペアを選択するか、新しいキーペアを作成します。」画面で以下のように設定します。

- 既存のキーペアを持っている場合 ← 「既存のキーペアの選択」を選択

- 既存のキーペアを持っていない場合 ← 「新しいキーペアの作成」を選択

設定したら「インスタンスの作成」ボタンをクリックします。

以下のように「作成ステータス」画面でエラーが出ないことを確認します。

Sophos UTM 9(ファイアウォール)の作成

AWS 管理コンソールにログインして「サービス」より「コンピューティング」–「EC2」をクリックします。

「インスタンスの作成」ボタンをクリックします。

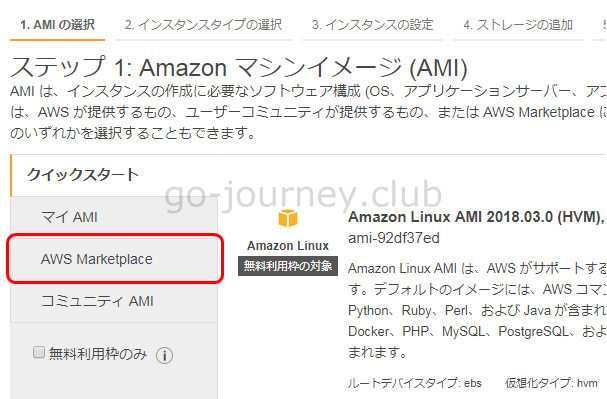

「ステップ1:Amazon マシンイメージ(AMI)」画面で左側ペインより「AWS Marketplace」をクリックします。

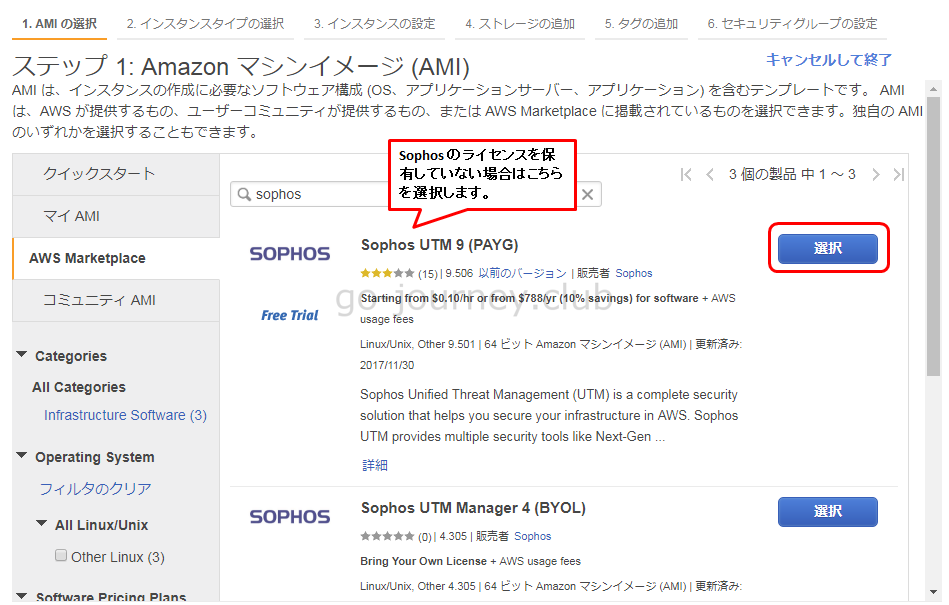

下図のように検索欄に「sophos」と入力して検索します。

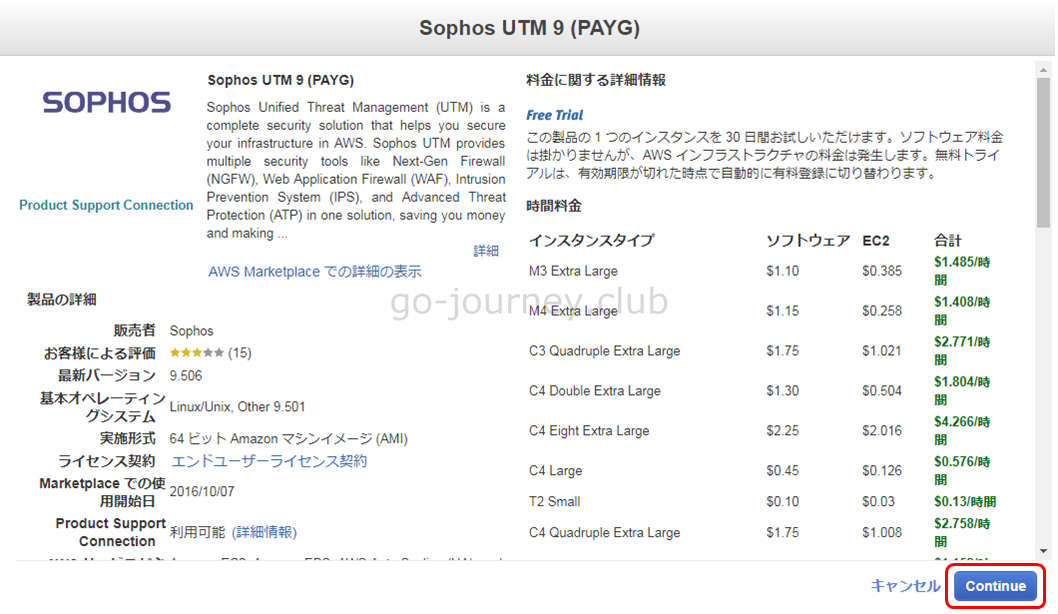

検索結果より「Sophos UTM 9(PAYG)」の「選択」ボタンをクリックします。

※Sophos のライセンスを保有していない場合は「PAYG」を選択します。

「料金に関する詳細情報」を確認し「Continue」ボタンをクリックします。

※今回は一番安い「T2 Small」を選択します。1時間当たり0.13ドルです。

「ステップ2:インスタンスタイプの選択」で一番スペックの低い「t2.small」を選択して「インスタンスの詳細の設定」ボタンをクリックします。

「ステップ3:インスタンス詳細の設定」画面で以下のように設定します。

- ネットワーク ← 今回テストする VPC(sophos-vpc)を選択します。

- サブネット ← パブリックサブネット(public-subnet)を選択します。

- 自動割り当てパブリックIP ← サブネット設定を使用(無効)を選択します。

- ネットワークインターフェイス ← 今回設定する IP アドレスを入力します。

設定が完了したら「ストレージの追加」ボタンをクリックします。

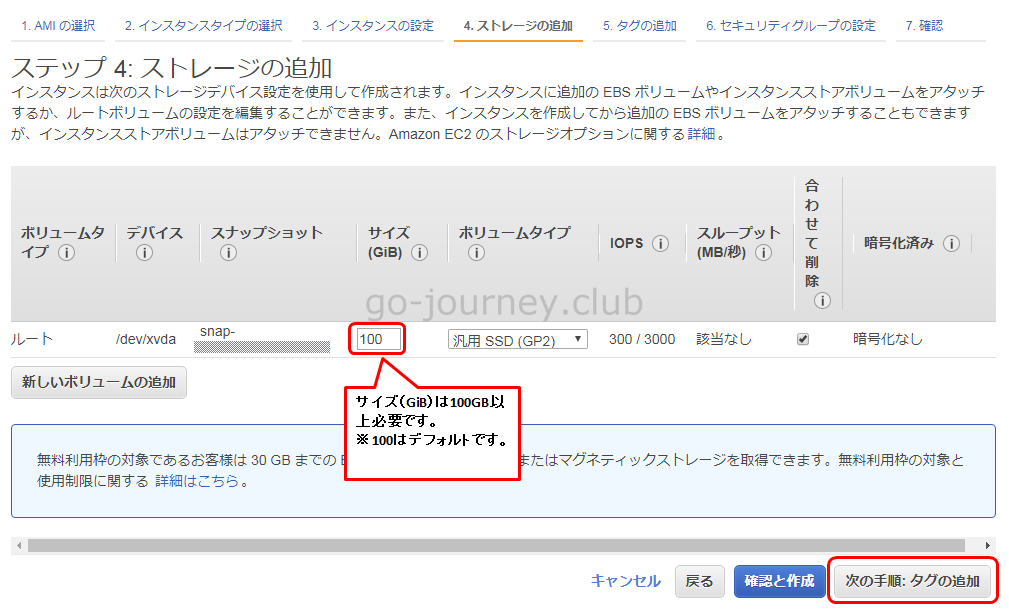

「ステップ4:ストレージの追加」画面でディスクのサイズを設定し「タグの追加」ボタンをクリックします。

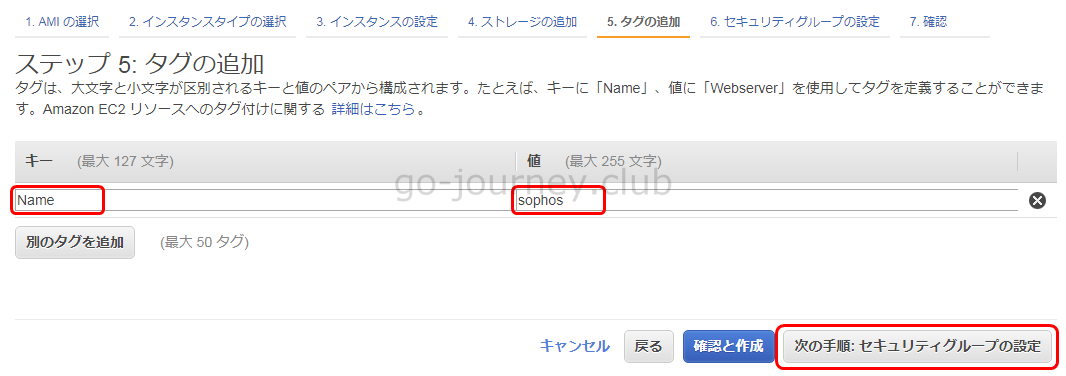

「ステップ5:タグの追加」画面で分かりやすい任意のタグを付けて「セキュリティグループの設定」ボタンをクリックします。

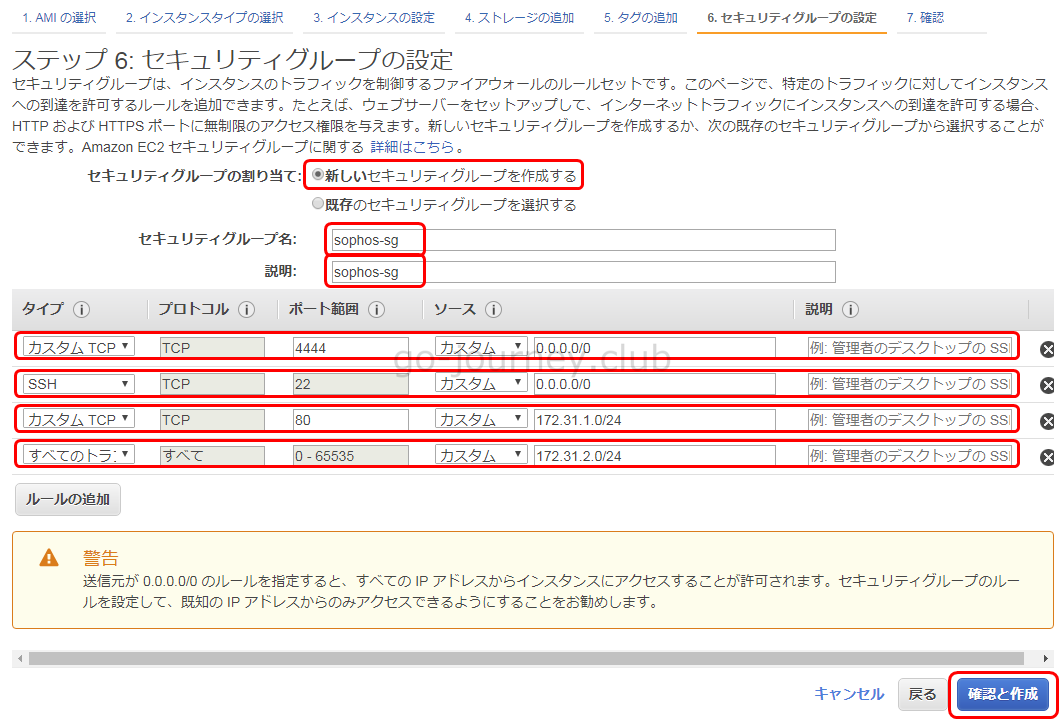

「ステップ6:セキュリティグループの設定」画面で以下のように設定します。

- セキュリティグループの割り当て ← 「新しいセキュリティグループを作成する」を選択します。

- セキュリティグループ名 ← 分かりやすい任意の名前を設定します。

- 説明 ← 分かりやすい説明を記載します。

特定のルールは、今回構築する Sophos は「パブリックサブネット」上にあり、ELB と Web サーバーからアクセスされるので以下のように設定します。

タイプ プロトコル ポート範囲 ソース

カスタムTCP TCP 4444 0.0.0.0/0 ← インターネットから管理画面にアクセス

カスタムTCP TCP 22 0.0.0.0/0 ← インターネットから ssh でアクセス

カスタムTCP TCP 80 172.31.1.0/24 ← インターネットから HTTP でアクセス

カスタムTCP すべて 0-65535 172.31.2.0/24 ← Web サーバーからアクセス(アウトバウンド)

設定が完了したら「確認と作成」ボタンをクリックします。

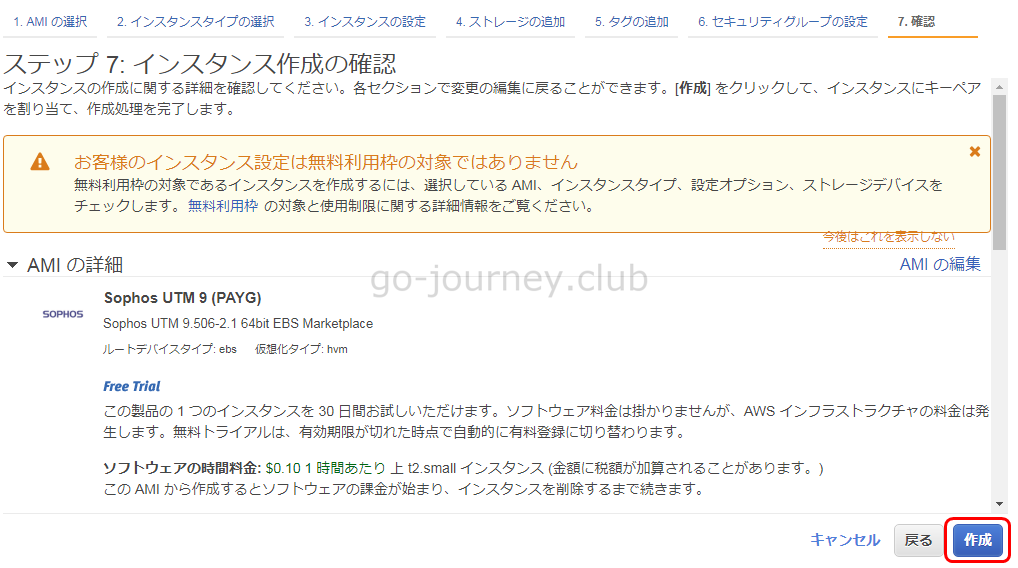

「ステップ7:インスタンス作成の確認」画面で内容を確認して「作成」ボタンをクリックします。

キーペアの設定をして「インスタンスの作成」ボタンをクリックします。

以下のようにインスタンスが作成されていることを確認します。

ELB を作成する

次に ELB を作成します。

AWS 管理コンソールにログインして「サービス」より「コンピューティング」–「EC2」をクリックします。

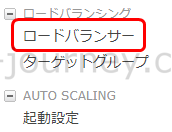

「EC2 ダッシュボード」の左側ペインより「ロードバランサ―」をクリックします。

「ロードバランサ―の作成」ボタンをクリックします。

今回は特に要件はないため、一番シンプルな「Classic Load Balancer」を選択します。

「作成」ボタンをクリックします。

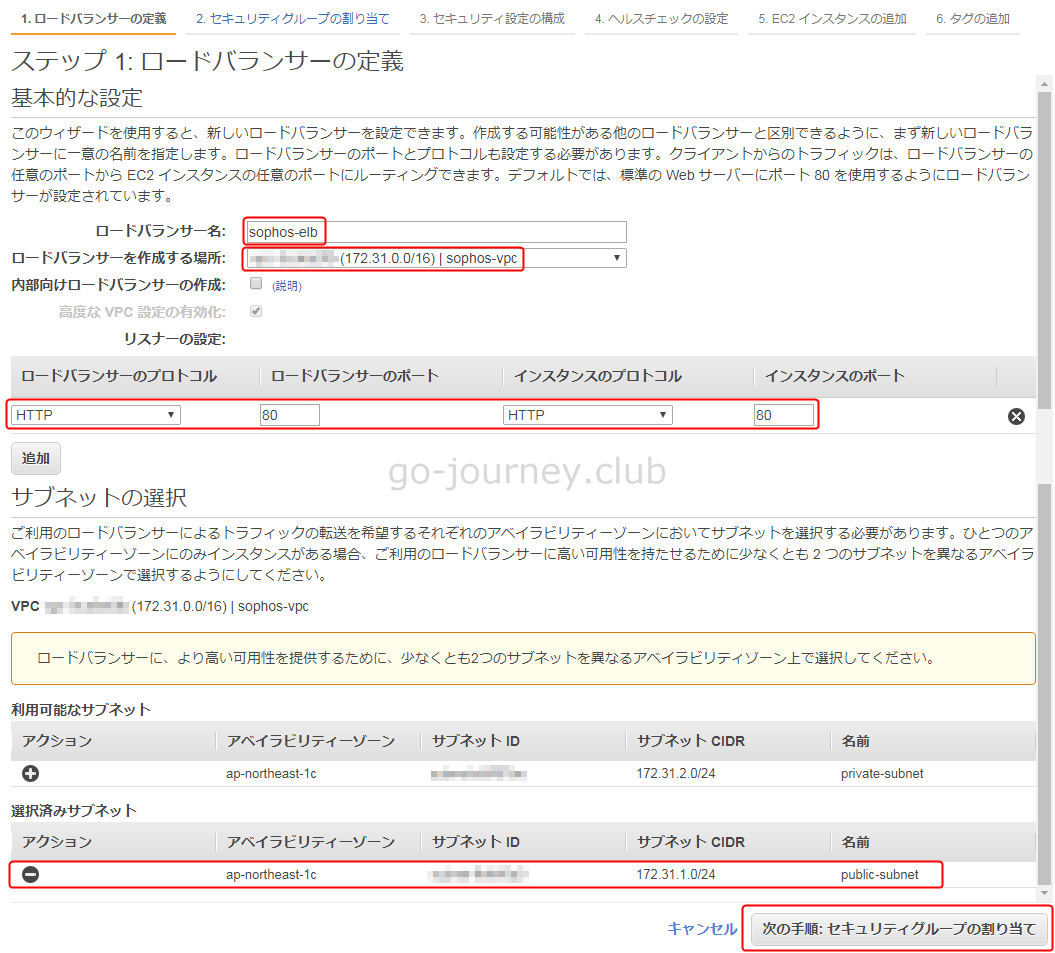

「ステップ1:ロードバランサーの定義」画面で以下のように設定します。

- ロードバランサ―名 ← 任意の名前(sophos-elb)を付けます。

- ロードバランサ―を作成する場所 ← 今回作成した VPC(sophos-vpc)を選択します。

- リスナーの設定 ← 今回は TCP/80 のみロードバランスします。(実際は1台構成ですが)

- 選択済みサブネット ← パブリックサブネット(public-sunbnet)を選択します。

設定が完了したら「セキュリティグループの割り当て」ボタンをクリックします。

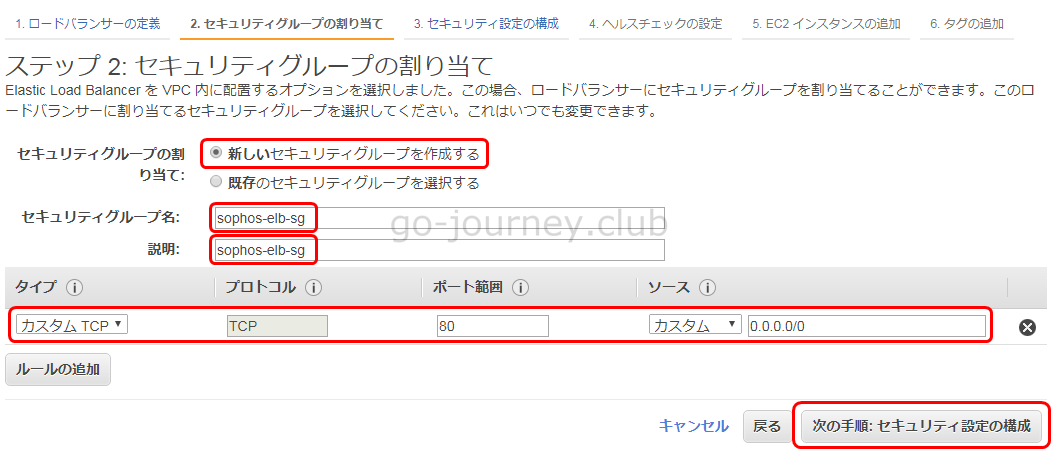

「ステップ2:セキュリティグループの割り当て」画面で以下のように設定します。

- セキュリティグループの割り当て ← 「新しいセキュリティグループを作成する」を選択します。

- セキュリティグループ名 ← 分かりやすい任意の名前(sophos-elb-sg)を付けます。

- 説明 ← 分かりやすい説明(sophos-elb-sg)を記載します。

特定のルールは、インターネット経由で TCP/80(HTTP)のみ受け付けるので以下のように設定します。

タイプ プロトコル ポート範囲 ソース

カスタムTCP TCP 80 0.0.0.0/0 ← インターネット経由で HTTP にアクセス

設定が完了したら「セキュリティ設定の構成」ボタンをクリックします。

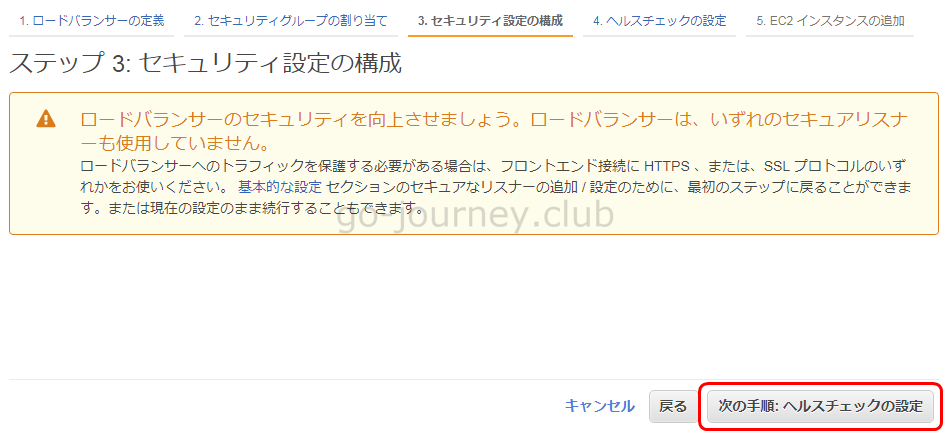

「ステップ3:セキュリティ設定の構成」画面でセキュリティ設定の警告画面が表示されますが、今回はテストで TCP/80 を利用するのでそのまま「ヘルスチェックの設定」ボタンをクリックします。

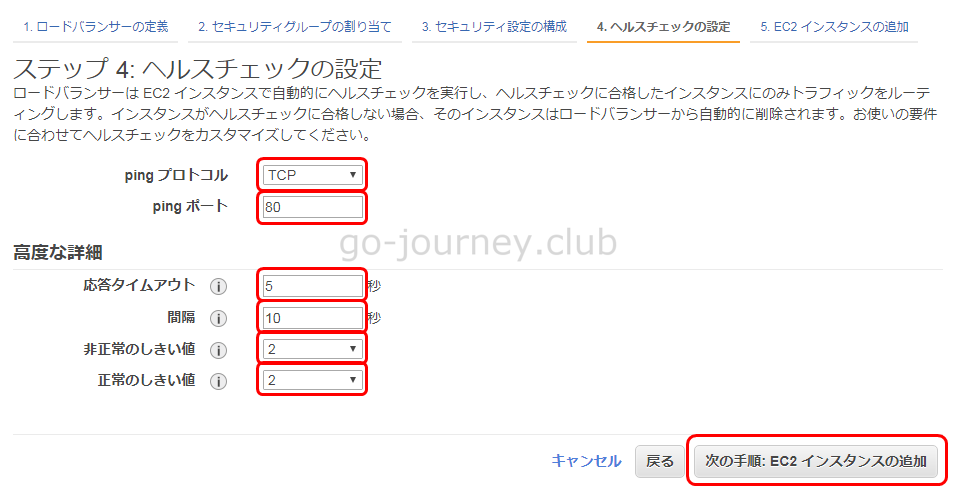

「ステップ4:ヘルスチェックの設定」画面で以下のように設定します。

※一番シンプルな構成にしています。

- ping プロトコル ← TCP

- ping ポート ← 80

- 応答タイムアウト ← 5秒

- 間隔 ← 10秒

- 非正常のしきい値 ← 2秒

- 正常のしきい値 ← 2秒

設定が完了したら「EC2 インスタンスの追加」ボタンをクリックします。

「ステップ5:EC2 インスタンスの追加」画面で ELB でロードバランスするインスタンス(Sophos)を選択します。

EC2 インスタンス(Sophos)を追加したら「タグの追加」ボタンをクリックします。

「ステップ6:タグの追加」画面で任意のタグを設定します。

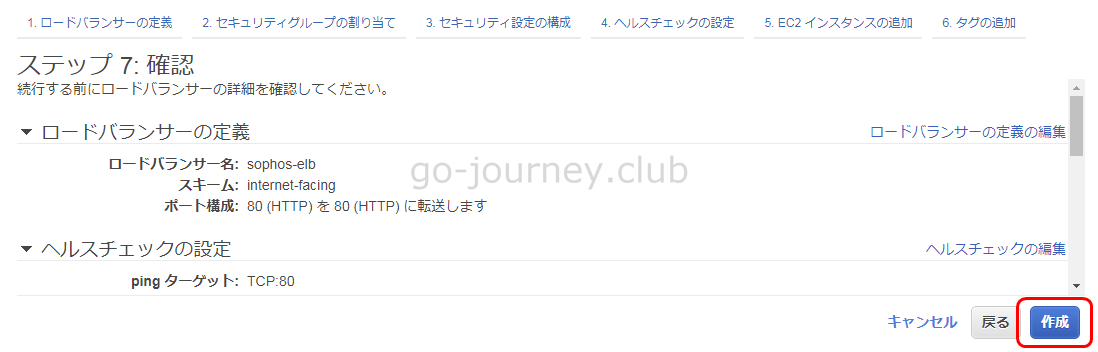

設定したら「確認と作業」ボタンをクリックします。

「ステップ7:確認」画面で設定内容を確認し「作成」ボタンをクリックします。

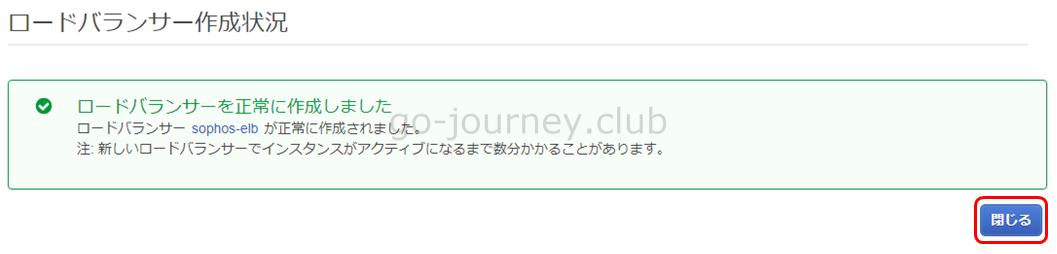

下図のように「ロードバランサ―作成状況」でエラーが出力されないことを確認して「閉じる」ボタンをクリックします。

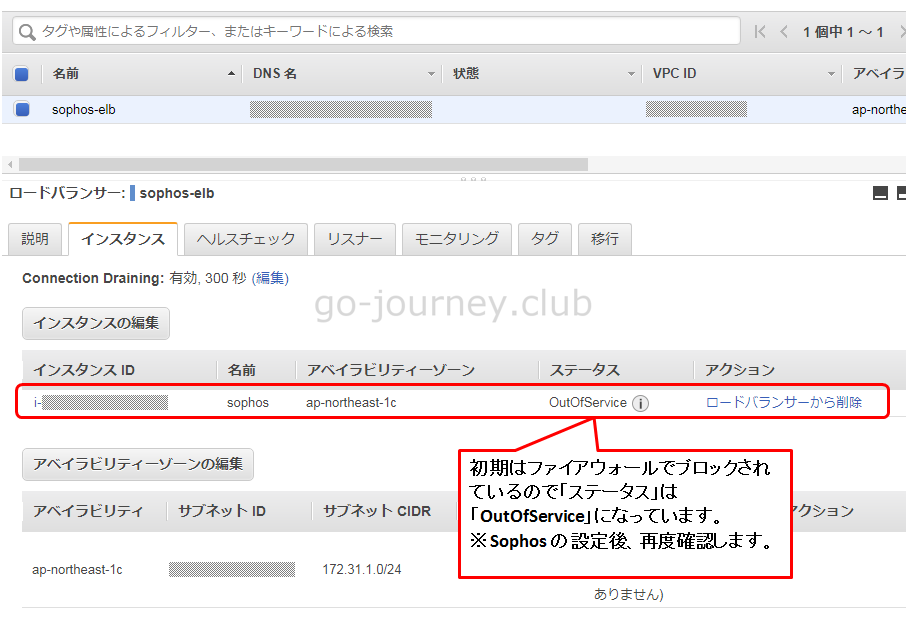

ELB 構築直後は「OutOfService」の状態になっている

初期は Sophos のファイアウォールでブロックされているので、ELB の「ステータス」は「OutOfService」になっています。

この後 Sophos の設定後に再度確認します。

Sophosの設定

次に Sophos の設定をします。

最初にネットワークの設定を行ない、Sophos が NAT インスタンスの役割を持てるように設定します。

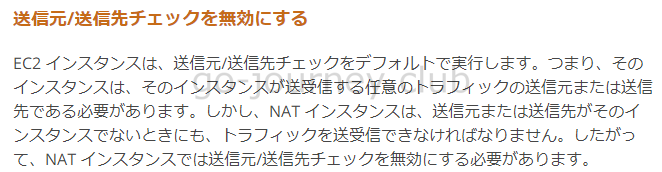

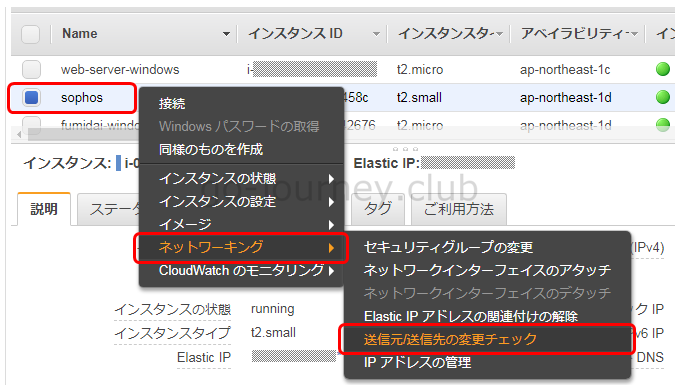

「送信元/送信先の変更チェック」を「無効化」する

今回 EC2 インスタンスである Sophos に「NAT インスタンス」の役割をさせます。

そうすることで、プライベートサブネットにいる Web サーバーが Sophos 経由でインターネットに出て行けるようになります。

インターネットに出ていければ「Windows Update」を実行できたり、アンチウィルスソフトの定義ファイルを更新することができるようになります。

EC2 インスタンスは「送信元/送信先チェック」をデフォルトで実行します。

このチェックが「有効」であると、そのインスタンスが送受信するトラフィックの送信元または送信先である必要があります。

しかし、NAT インスタンスは、送信元または送信先がそのインスタンスでないときにも、トラフィックを送受信できなければなりません。

そのために EC2 インスタンスである Sophos もがって、NAT インスタンスでは送信元/送信先チェックを無効にする必要があります。

- 送信元/送信先の変更チェック ← 「有効」 ← NAT インスタンスの役割ができない

- 送信元/送信先の変更チェック ← 「無効」 ← NAT インスタンスの役割ができる

AWS マニュアルより

sophos のインスタンスを選択して右クリックし「ネットワーキング」–「送信元/送信先の変更チェック」をクリックします。

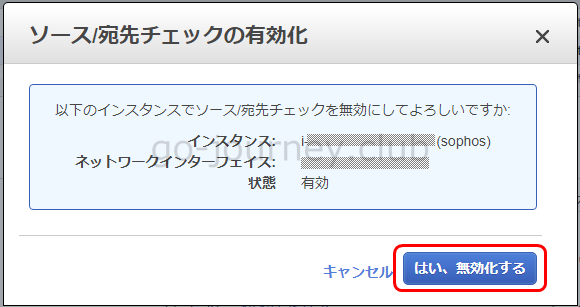

「ソース/宛先チェックの有効化」の画面で「はい、無効化する」ボタンをクリックします。

Sophos にログインする

Sophos の管理画面にログインします。

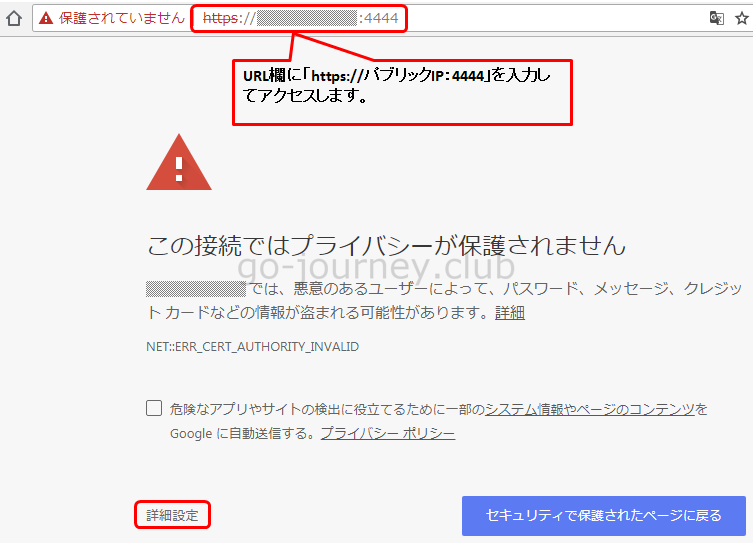

パソコンのブラウザを開き、URL欄に「https://パブリックIP:4444」と入力してアクセスします。

Google Chrome の場合は下図のように警告が表示されますが「詳細設定」をクリックします。

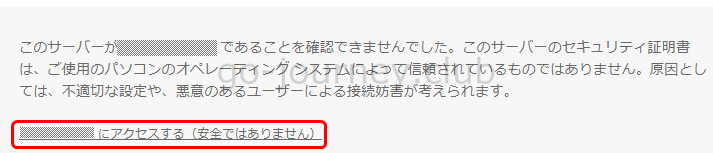

下図の画面が表示された場合は「パブリックIP にアクセスする(安全ではありません)」をクリックします。

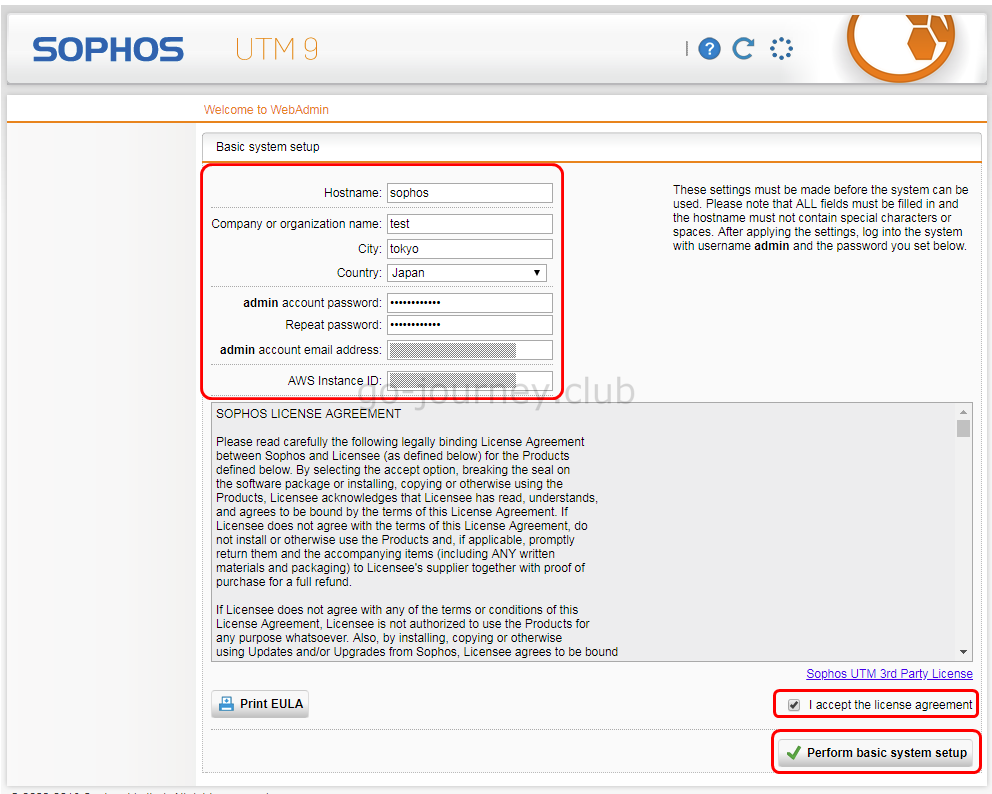

最初にログインした際に、下図のように必要な情報を設定する必要があります。

- Hostname ← 任意のホスト名(sophos)を設定します。

- Company or organization name ← 会社名を設定します。

- City ← 東京や大阪など会社の所在地を設定します。

- Country ← Japanを選択します。

- admin account password ← admin のパスワードを設定します。

- admin account email address ← admin の電子メールアドレスを設定します。

- AWS Instance ID ← Sophos インスタンスのインスタンス ID を設定します。

設定が完了したら「I accept the license agreement」にチェックを入れて、「Perform basic system setup」ボタンをクリックします。

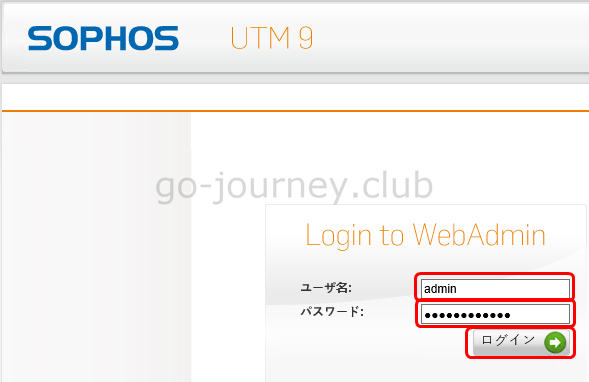

下図のように Sophos のログイン画面が表示されるので以下のように入力します。

- Username ← 「admin」と入力します。

- Password ← 設定したパスワードを入力します。

入力したら「Login」ボタンをクリックします。

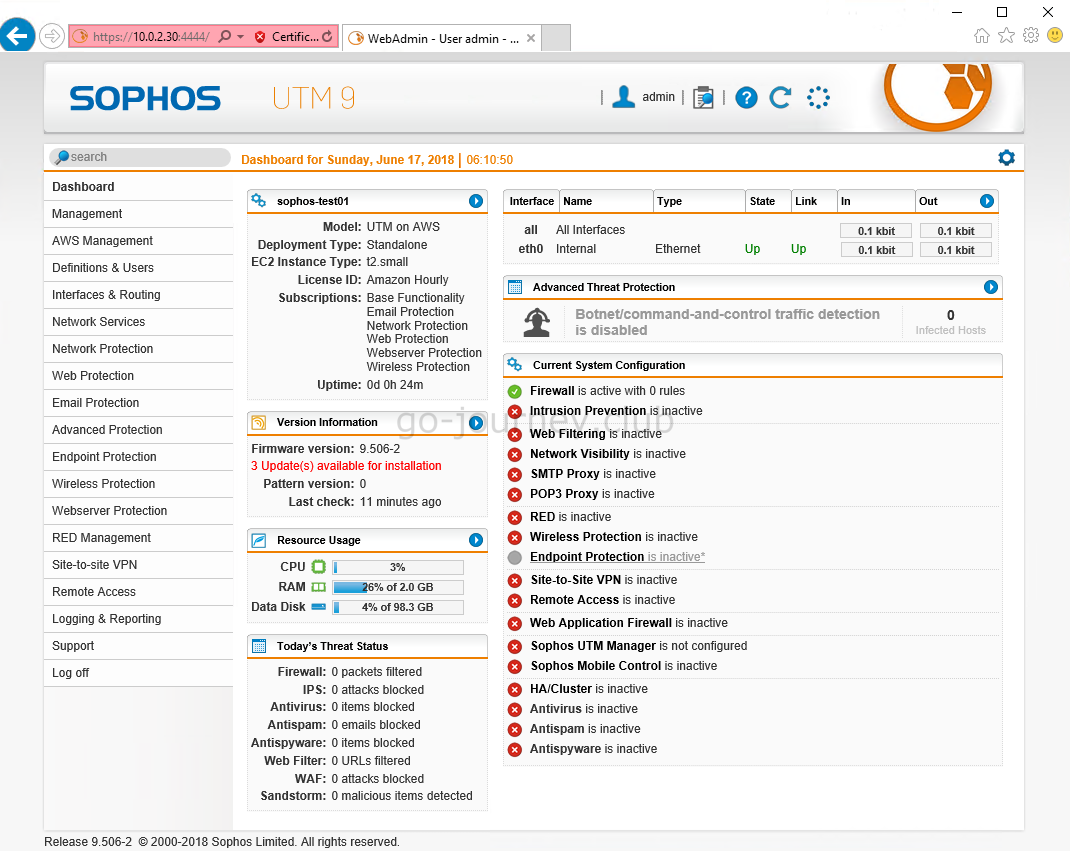

Sophos 管理画面にログインできることを確認します。

Sophos の設定をする

Sophos の設定をします。

Sophos ネットワーク構成図

- ELB から Sophos の TCP/80(HTTP)にアクセスがある

- Sophos から Web サーバーの TCP/80(HTTP)にアクセスがある

- Web サーバーからSophos を経由してインターネットに出ていく

Sophos の設定する箇所一覧

今回の Sophos ネットワーク構成を構築する場合の設定箇所の一覧です。

- マネジメント - ライセンス ← Sophos のどの機能を使いたいのか設定します。

- 定義とユーザ - ネットワーク定義 ← Sophos に設定を入れたい各ネットワーク環境を定義します。

- インタフェースとルーティング - インタフェース ← Sophos の「IP アドレス」や「ネットマスク」や「デフォルトゲートウェイ」を設定します。

- ネットワークプロテクション - ファイアウォール ← ファイアウォールの設定をします。

- ネットワークプロテクション - NAT ← NAT の設定をします。

Sophos にログインする

ブラウザを起動し Sophos にログインします。

※細かいですがアカウントに大文字小文字を区別しているので「Admin」だとエラーになります。

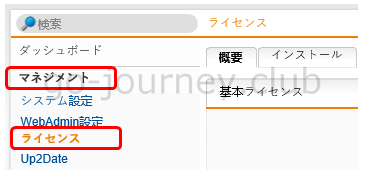

Sophos ライセンスの設定及び確認

Sophos 管理画面の左側ペインより「マネジメント」–「ライセンス」をクリックります。

今回はライセンスはデフォルトの設定のままにします。

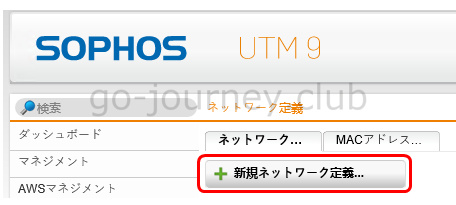

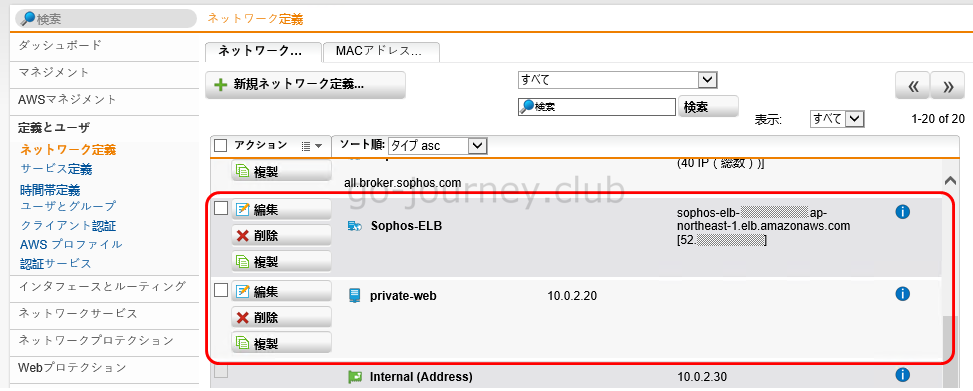

ネットワーク定義をする

次に「ネットワーク定義」をします。

この「ネットワーク定義」で Sophos で使用するネットワークをあらかじめ定義しておきます。

Sophos 管理画面の左側ペインより「定義とユーザ」–「ネットワーク定義」をクリックします。

ネットワークを定義する箇所を青い丸で囲みました。

- ELB 自身

- Web サーバー

※踏み台サーバーは Sophos を利用しないので定義しません。

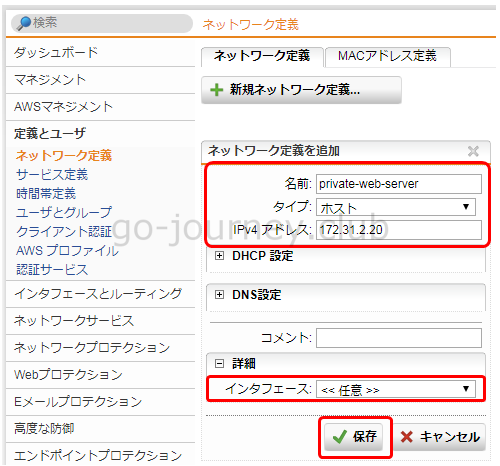

Web サーバーのネットワーク定義

「新規ネットワーク定義」ボタンをクリックします。

以下のようにネットワーク定義を設定します。

- 名前 ← Web サーバーのホスト名もしくは分かりやすい任意の名前(private-web-server)を設定します。

- タイプ ← 「ホスト」を選択します。

- IPv4 アドレス ← Web サーバーの IP アドレス(172.31.2.20)を設定します。

- インタフェース ← << 任意 >> を設定します。

設定が完了したら「保存」ボタンをクリックします。

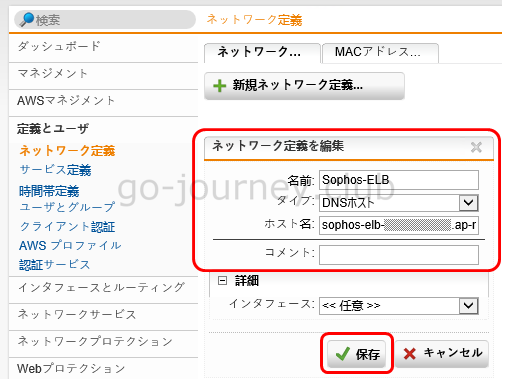

ELB 自身のネットワーク定義

次に ELB 自身のネットワーク定義をします。

「新規ネットワーク定義」ボタンをクリックします。

以下のように ELB のネットワーク定義をします。

- 名前 ← 分かりやすい任意の名前を設定します。

- タイプ ← DNS ホスト(ELB は IP アドレスではなく DNS 名でアクセスします)

- ホスト名 ← ELB の DNS 名を設定します。(AWS 管理コンソールのロードバランサ―で確認できます)

- インタフェース ← << 任意 >>

設定が完了したら「保存」ボタンをクリックします。

最終的に以下のように 2つの「ネットワーク定義」を作成しました。

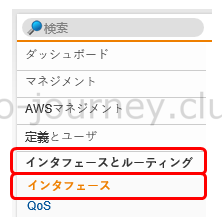

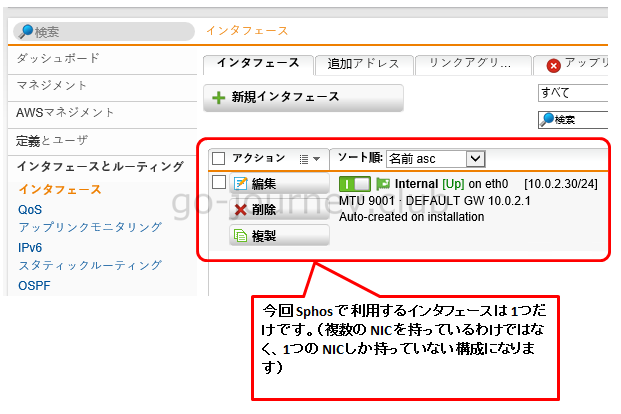

インタフェースとルーティングの設定の確認

次に「インタフェースとルーティング」の設定(もしくは設定の確認)をします。

Sophos の管理画面の左側ペインより、「インタフェースとルーティング」–「インタフェース」にアクセスをします。

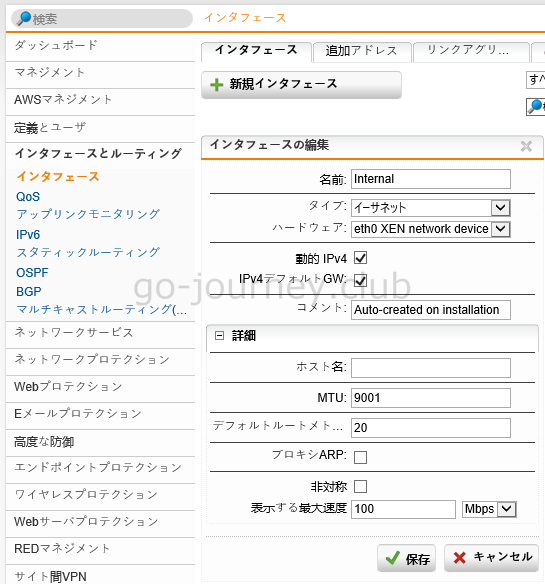

ここで Sophos の「IP アドレス」や「ネットマスク」や「デフォルトゲートウェイ」を設定しますが、今回は設定を確認するだけになります。

今回は NIC 1枚で構成します。

しかも他のセグメントにルーティングをするというわけでもないので、特に何の設定もしません。

以下がデフォルトの Sophos の「インタフェース」の設定です。

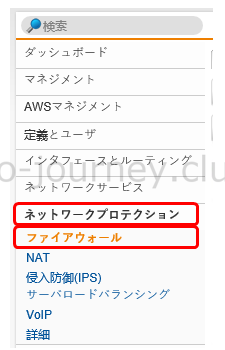

ファイアウォールの設定

次に「ファイアウォール」の設定をします。

今回のファイアウォールの構成は以下の 2か所です。

- ELB から Sophos への TCP/80 の許可

- Web サーバーから外部への通信許可

Sophos の管理画面の左側ペインより、「ネットワークプロテクション」–「ファイアウォール」にアクセスします。

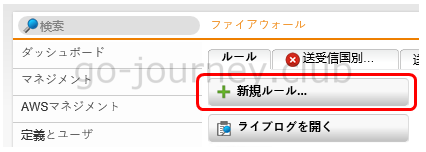

ELB からのアクセス許可の設定

「新規ルール」ボタンをクリックします。

下図のようにファイアウォールの設定をします。

- 送信元 ← Sophos-ELB(ネットワーク定義で設定した ELB を指定します)

- サービス ← 今回は TCP/80 を許可したいので「HTTP」を指定します。

- 宛先 ← 先ほど作成した「private-web-server」を指定します。

- アクション ← 「許可」を選択します。

- トラフィックをログ ← チェックを入れます。

設定が完了したら「保存」ボタンをクリックします。

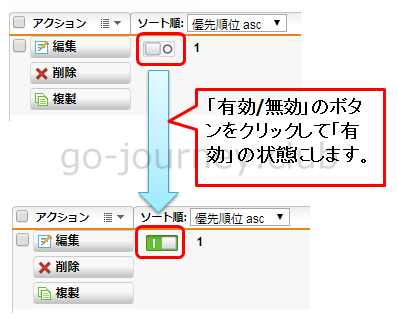

「保存」ボタンをクリックしたら下図のように「有効/無効」のボタンをクリックして「有効」の状態にします。

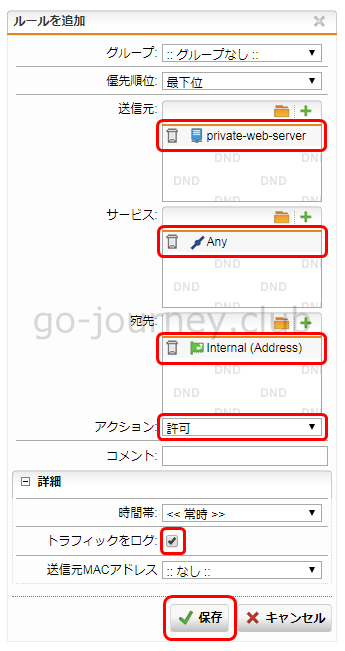

Web サーバーから外部への通信許可の設定

「新規ルール」ボタンをクリックします。

下図のようにファイアウォールの設定をします。

- 送信元 ← Web サーバー(private-web-server)を指定します。

- サービス ← 「Any」を指定します。

- 宛先 ← 「Internal(Address)」(Sophos のインタフェース)を指定します。

- アクション ← 「許可」を選択します。

- トラフィックをログ ← チェックを入れます。

設定が完了したら「保存」ボタンをクリックします。

「保存」ボタンをクリックしたら下図のように「有効/無効」のボタンをクリックして「有効」の状態にします。

ELB からのヘルスチェック用の通信許可の設定

ELB でロードバランスするインスタンスに対して定期的に ELB からヘルスチェックが必要になります。

その設定を追加します。

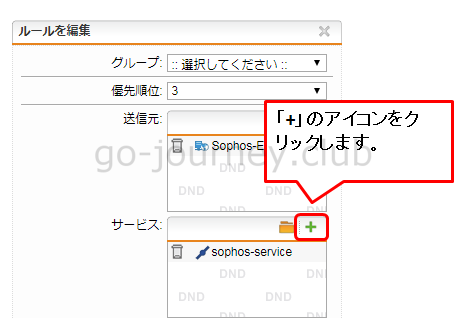

「新規ルール」ボタンをクリックします。

「ルールを編集」画面で「TCP/4444」のサービスを新規で登録するため、下図の「+」のアイコンをクリックします。

下図のように「サービス定義の追加」を設定します。

- 名前 ← 分かりやすい任意の名前を付けます。

- 定義タイプ ← 「TCP」を選択します。

- 宛先ポート ← 4444 を入力します。

- 送信元ポート ← デフォルトのまま(1:65535)を設定します。

設定が完了したら「保存」ボタンをクリックします。

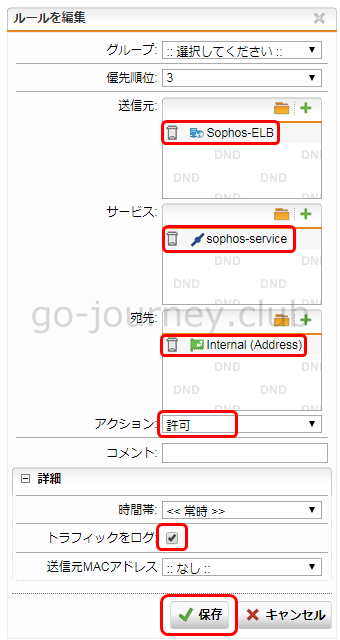

下図のようにファイアウォールの設定をします。

- 送信元 ← ELB(Sophos-ELB)を指定します。

- サービス ← 先ほど新規作成したサービス「sophos-service」を指定します。

- 宛先 ← 「Internal(Address)」(Sophos のインタフェース)を指定します。

- アクション ← 「許可」を選択します。

- トラフィックをログ ← チェックを入れます。

設定が完了したら「保存」ボタンをクリックします。

「保存」ボタンをクリックしたら下図のように「有効/無効」のボタンをクリックして「有効」の状態にします。

上記 3つのファイアウォールを設定すると下図のようになります。

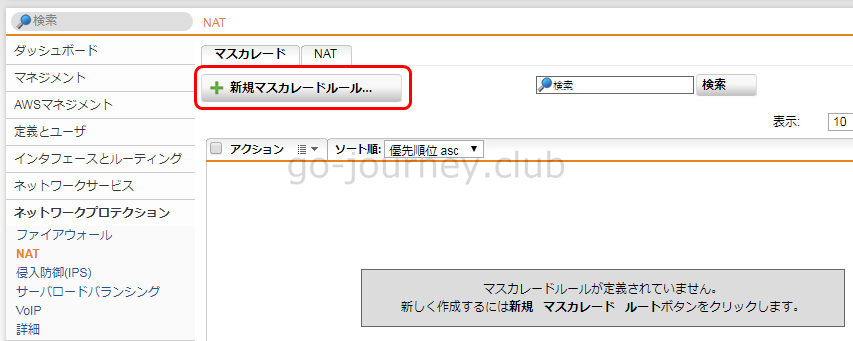

NAT の設定

次に「NAT」の設定をします。

Sophos の管理画面の左側ペインより、「ネットワークプロテクション」–「NAT」にアクセスします。

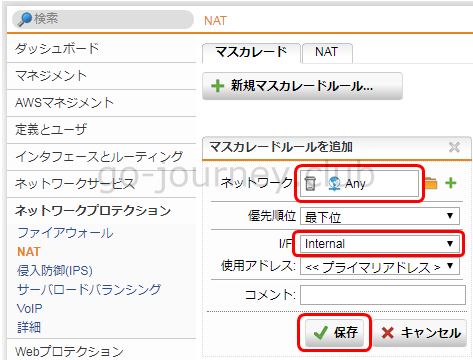

「マスカレード」タブをクリックして「新規マスカレードルール」ボタンをクリックします。

下図のように設定をします。

- ネットワーク ← 「Any」を選択します。

- I/F ← 「Internal」を選択します。

設定をしたら「保存」ボタンをクリックします。

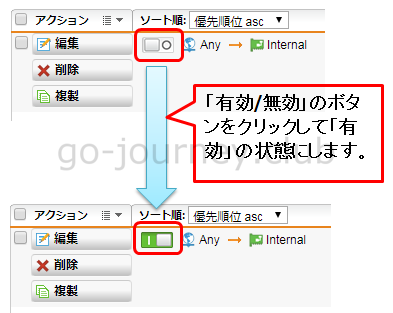

「保存」ボタンをクリックしたら下図のように「有効/無効」のボタンをクリックして「有効」の状態にします。

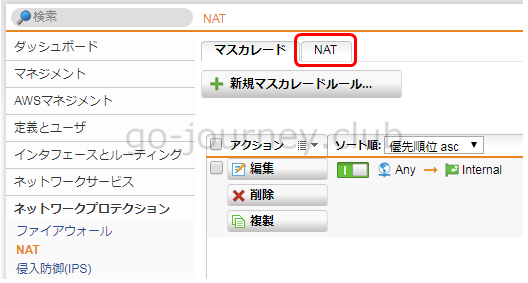

DNAT の設定

次に Sophos(ファイアウォール)に届いた TCP/80(HTTP)パケットがどこに行けばいいのか DNAT で設定します。

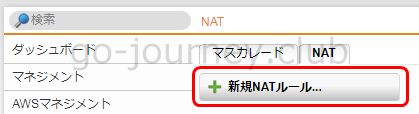

左側ペインの「NAT」より「NAT」タブをクリックします。

「新規 NAT ルール」ボタンをクリックします。

「NAT ルールを編集」画面で以下のように設定します。

トラフィック送信元 ← 「Any」を選択します。

サービス ← 「Any」を選択します。

トラフィック宛先 ← 「Internal(Address)」を選択します。

変更後の宛先 ← 先ほど作成した「private-web-server」を選択します。

自動ファイアウォールルール ← チェックを入れます。

初期パケットのログ ← チェックを入れます。

設定が完了したら「保存」ボタンをクリックします。

下図のような設定になります。

Sophos を NAT ゲートウェイにして Web サーバーが外部に出れるように設定する

すでに Sophos には「パブリック IP」が割り当てられています。

この Sophos を NAT ゲートウェイにすることで、プライベートサブネットに配置された Web サーバーがインターネットに出ていくことができるようになります。

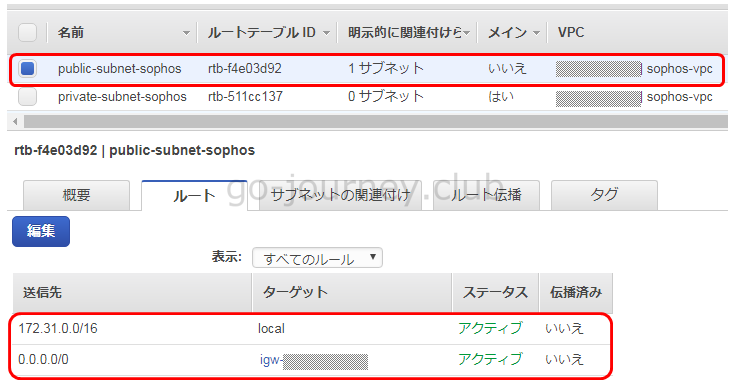

現在のルートテーブルの確認

現在のルートテーブルは以下のようになっています。

■パブリックサブネットのルートテーブル

インターネットへの出口は「igw-xxxxx」を見ているのでインターネットに出ていくことが可能です。

■プライベートサブネットのルートテーブル

現在、インターネットへの出口は nat ゲートウェイ経由になっていますが、これを Sophos 経由でインターネットに出ていくように設定します。

Web サーバーが Sophos 経由でインターネットに出ていくようにするための設定

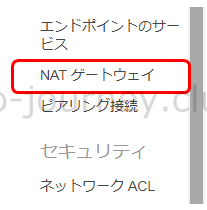

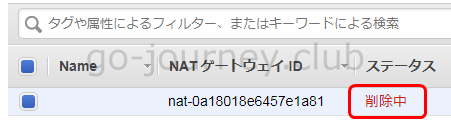

左側ペインより「NAT ゲートウェイ」をクリックします。

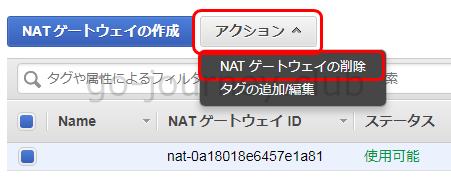

NATゲートウェイ一覧より、現在利用している「NAT ゲートウェイ」を選択して「アクション」–「NAT ゲートウェイの削除」ボタンをクリックします。

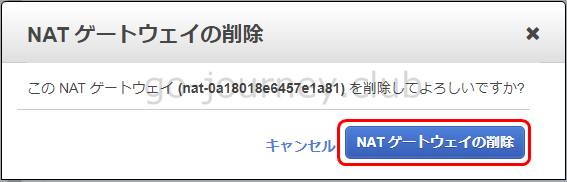

「NAT ゲートウェイの削除」画面で「NAT ゲートウェイの削除」ボタンをクリックします。

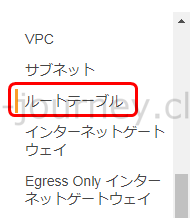

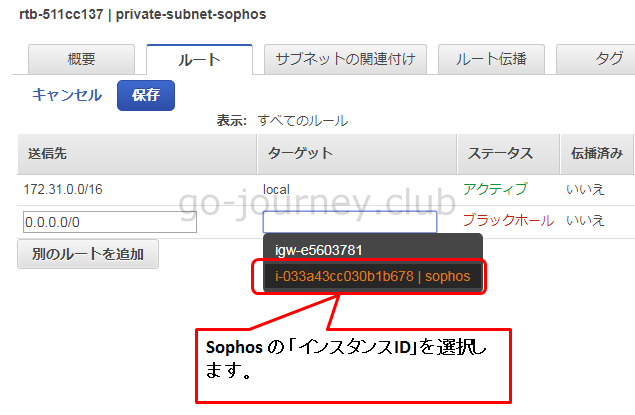

次に左側ペインより「ルートテーブル」をクリックします。

下図のように「プライベートサブネット」を選択し、「ルート」タブを選択し、「編集」ボタンをクリックします。

※NAT ゲートウェイを削除したので「ステータス」が「ブラックホール」になっています。

下図のように空欄をクリックして「Sophos」の「インスタンス ID」を選択します。

「保存」ボタンをクリックします。

下図のように「スタータス」が「アクティブ」になっていることを確認します。

もし Sophos の「インスタンス ID」が表示されない場合

「送信元/送信先の変更チェック」を「無効化」に設定されているかどうか再度確認します。

EC2 インスタンスは「送信元/送信先チェック」をデフォルトで実行します。

このチェックが「有効」であると、そのインスタンスが送受信するトラフィックの送信元または送信先である必要があります。

しかし、NAT インスタンスは、送信元または送信先がそのインスタンスでないときにも、トラフィックを送受信できなければなりません。

そのために EC2 インスタンスである Sophos もがって、NAT インスタンスでは送信元/送信先チェックを無効にする必要があります。

- 送信元/送信先の変更チェック ← 「有効」 ← NAT インスタンスの役割ができない

- 送信元/送信先の変更チェック ← 「無効」 ← NAT インスタンスの役割ができる

AWS マニュアルより

sophos のインスタンスを選択して右クリックし「ネットワーキング」–「送信元/送信先の変更チェック」をクリックします。

「ソース/宛先チェックの有効化」の画面で「はい、無効化する」ボタンをクリックします。

長くなったので一旦ここで終わり、続きは「Part.2」で行います。

過去の記事

【AWS】Sophos を導入し「インバウンド」と「アウトバウンド」で Sophos を経由するように設定する【Sophos】【Part.1】

【AWS】Sophos を導入し「インバウンド」と「アウトバウンド」で Sophos を経由するように設定する【Sophos】【Part.2】

【AWS】Sophos を導入し「インバウンド」と「アウトバウンド」で Sophos を経由するように設定する【Sophos】【Part.3】

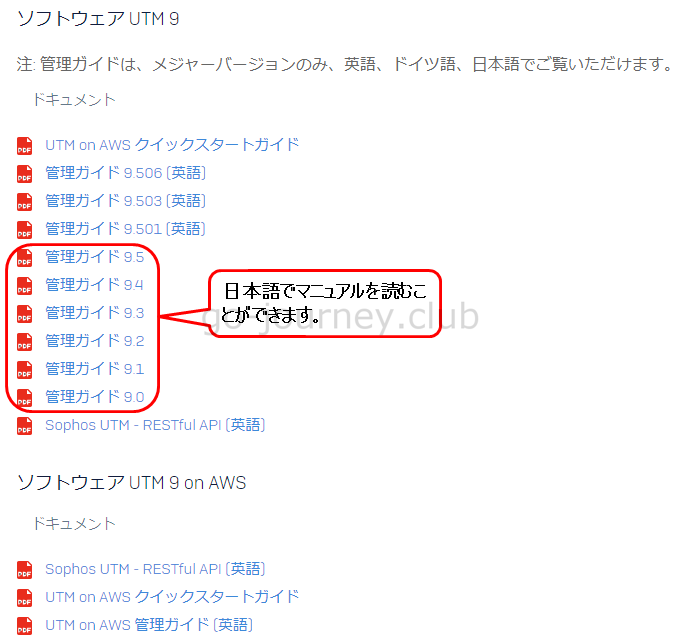

Sophos の日本語のマニュアル(管理者ガイド)の探し方

Sophosの詳しい日本語のマニュアル(すべての機能が解説している700ページ近いマニュアル)の探し方です。

迷った時は小まめにマニュアルを読むようにします。

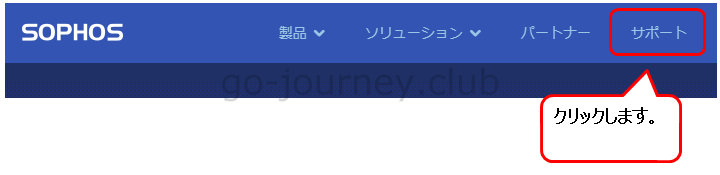

Sophos 日本語ページにアクセスします。

https://www.sophos.com/ja-jp.aspx

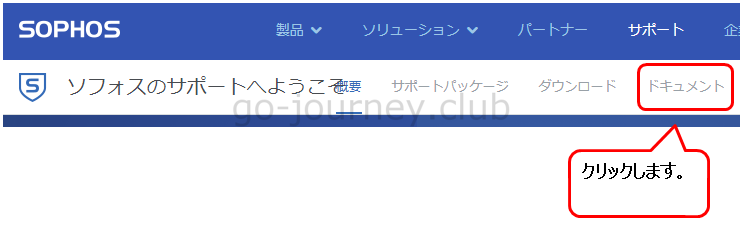

上のメニュー画面より「サポート」タグをクリックします。

下図のように「ドキュメント」タグをクリックします。

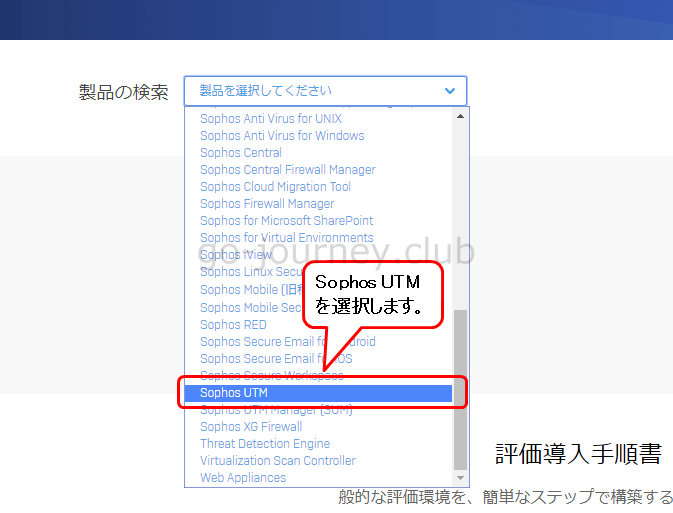

「製品の検索」のプルダウン一覧より「Sophos UTM」を選択します。

「ソフトウェア UTM 9」より日本語版の管理者ガイドを選択します。

コメント