以下の記事で Linux と Windows で複数のセキュリティグループと EC2 インスタンスをコマンドラインから作成する手順を解説しています。

【AWS】AWS CLI(コマンドライン)でセキュリティグループと EC2 インスタンスを作成する手順

今回は AWS CLI(コマンドライン)でセキュリティグループと Windows OS の EC2 インスタンスを作成する手順について解説をします。

環境

以下の環境で手順を実行しています。

[ec2-user@RedHat8 ~]$ cat /etc/redhat-release Red Hat Enterprise Linux release 8.0 (Ootpa)

AWS CLI のバージョン

[ec2-user@RedHat8 ~]$ aws –version aws-cli/1.16.211 Python/3.6.8 Linux/4.18.0-80.4.2.el8_0.x86_64 botocore/1.12.201

既存のセキュリティグループ名とセキュリティグループIDの確認方法

最初に既存のセキュリティグループとセキュリティグループ ID を確認します。

[ec2-user@RedHat8 ~]$ aws ec2 describe-security-groups –query “SecurityGroups[].[GroupName,GroupId]” –output table

既存セキュリティグループの内容を確認する

以下のコマンドで既存せっきゅりてぃグループの内容を確認します。

[ec2-user@RedHat8 ~]$ aws ec2 describe-security-groups –group-id `aws ec2 describe-security-groups –filters “Name=group-name,Values=Test-EC2-Instance-001-sg” | jq ‘.SecurityGroups[].GroupId’ -r` –output table

既存セキュリティグループの削除

不要な場合はセキュリティグループを削除します。

以下はセキュリティグループ名が「Test-EC2-Instance-001-sg」

[ec2-user@RedHat8 ~]$ aws ec2 delete-security-group –group-id `aws ec2 describe-security-groups –filters “Name=group-name,Values=Test-EC2-Instance-001-sg” | jq ‘.SecurityGroups[].GroupId’ -r`

セキュリティグループ作成

最初に新規セキュリティグループを作成します。

以下のコマンドは Linux & Windows 共通です。

セキュリティグループの箱だけ作り、後程ルールを追加していきます。

以下は、セキュリティグループ名が「Test-EC2-Instance-001-Windows-sg」

[ec2-user@RedHat8 ~]$ aws ec2 create-security-group –group-name Test-EC2-Instance-001-Windows-sg –vpc-id vpc-xxxxxx –description ” Test-EC2-Instance-001″

{

返り値としてセキュリティグループIDが返ってきます。

セキュリティグループにタグを付ける

不要な場合はスキップしてもいいですが、上記コマンドではセキュリティグループにタグが付いていません。

もし「Name」タグなどを設定したい場合は別途「aws ec2 create-tags」

以下のコマンドは、「セキュリティグループ名」 「Test-EC2-Instance-001-Windows-sg」 「Test-EC2-Instance-001-Windows-sg」 「Name」

aws ec2 create-tags –resources `aws ec2 describe-security-groups –filters “Name=group-name,Values=Test-EC2-Instance-001-Windows-sg” | jq ‘.SecurityGroups[].GroupId’ -r` –tags Key=Name,Value=Test-EC2-Instance-001-Windows-sg

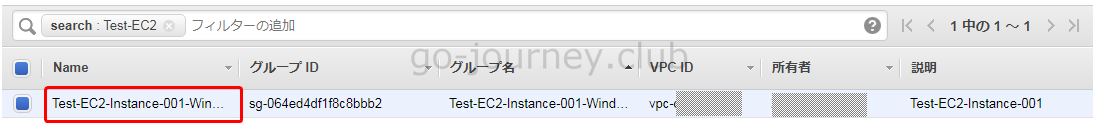

タグを付けると下図のようになります。

セキュリティグループにルールを追加する

次に空っぽのセキュリティグループにルールを追加していきます。

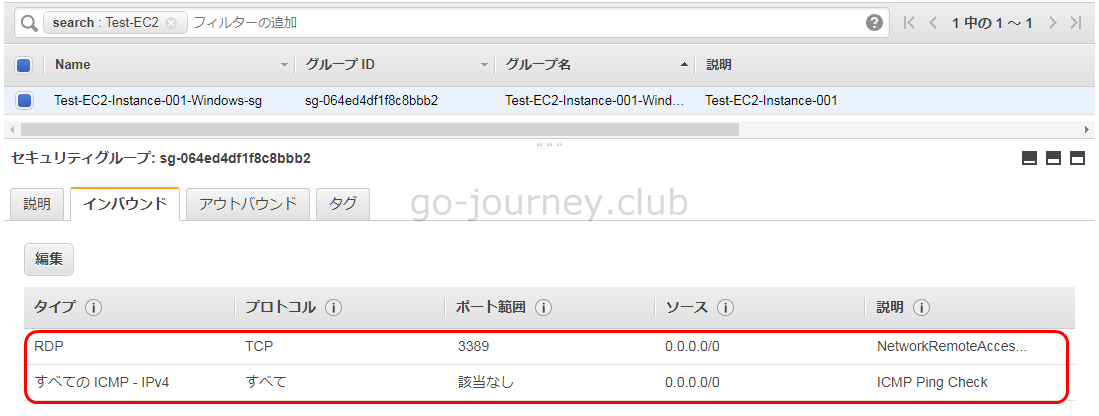

今回は Windows 用のルールなので、インターネット経由での 3389/TCP へのアクセスを許可します。

あとは、Ping 確認をしたいので ICMP Ping も許可しています。

■Windows版(インバウンドルール)

[ec2-user@RedHat8 ~]$ aws ec2 authorize-security-group-ingress –group-id `aws ec2 describe-security-groups –filters “Name=group-name,Values=Test-EC2-Instance-001-Windows-sg” | jq ‘.SecurityGroups[].GroupId’ -r` –ip-permissions IpProtocol=tcp,FromPort=3389,ToPort=3389,IpRanges='[{CidrIp=0.0.0.0/0,Description=”NetworkRemoteAccess”}]’ IpProtocol=icmp,FromPort=-1,ToPort=-1,IpRanges='[{CidrIp=0.0.0.0/0,Description=”ICMP Ping Check”}]’

コマンド実行後は以下のようにリモートデスクトップ接続と Ping が許可されています。

インスタンスを起動する(AMI,IPアドレス,セキュリティグループを指定)

セキュリティグループの準備が出来たら最後に EC2 インスタンスを起動します。

インスタンス起動(dry-run付き)

いきなり EC2 インスタンスを起動するのは不安がある場合、dry-run でコマンドに問題がないかチェックすることができます。

コマンドの構文エラーがないことと、若干冷静になれるというメリットがあります。

[ec2-user@RedHat8 ~]$ aws ec2 run-instances –dry-run –region ap-northeast-1 –image-id ami-0404c1383f6b870a2 –count 1 –instance-type t2.small –key-name basic-network –subnet-id subnet-653b2a2c –private-ip-address 172.31.32.101 –security-group-ids `aws ec2 describe-security-groups –filters “Name=group-name,Values=Test-EC2-Instance-001-Windows-sg” | jq ‘.SecurityGroups[].GroupId’ -r` –tag-specifications ‘ResourceType=instance,Tags=[{Key=Name,Value=Test-EC2-Instance-001-Windows}]’ –output table

An error occurred (DryRunOperation) when calling the RunInstances operation: Request would have succeeded, but DryRun flag is set.

「Request would have succeeded」

インスタンス起動(dry-runなし)

dry-run 付きでコマンドを実行し構文的に問題がなければ、dry-run なしで実行します。

[ec2-user@RedHat8 ~]$ aws ec2 run-instances –region ap-northeast-1 –image-id ami-0404c1383f6b870a2 –count 1 –instance-type t2.small –key-name basic-network –subnet-id subnet-653b2a2c –private-ip-address 172.31.32.101 –security-group-ids `aws ec2 describe-security-groups –filters “Name=group-name,Values=Test-EC2-Instance-001-Windows-sg” | jq ‘.SecurityGroups[].GroupId’ -r` –tag-specifications ‘ResourceType=instance,Tags=[{Key=Name,Value=Test-EC2-Instance-001-Windows}]’ –output table

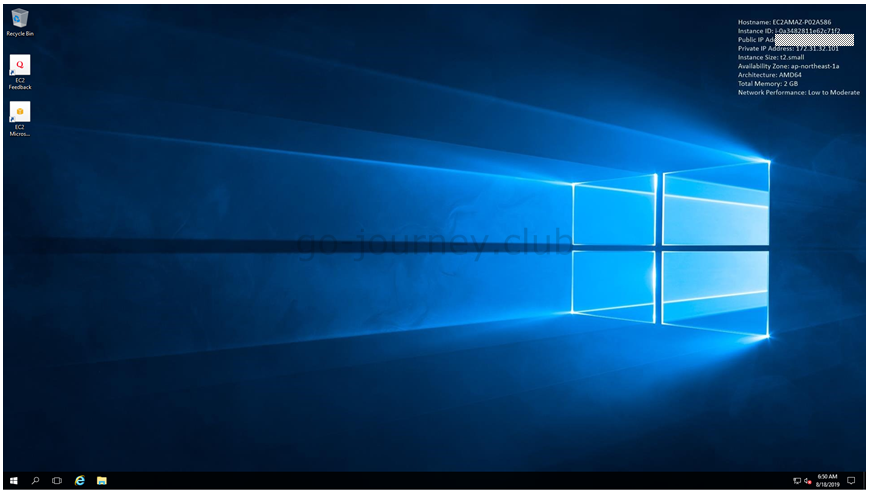

ログイン確認

実際にリモートデスクトップ接続でログインできるか確認します。

コメント