スパムメール対策の 1 つとして「ドメイン認証」で利用される「SPF レコード」の設定方法と確認方法について解説します。

DNS SPFレコードとは何か?

【メール】【SPFレコード】逆引きレコードを設定していないとスパムメール扱いになるので注意

スパムメール対策として一緒に語られることが多い DKIM(DomainKeys Identified Mail)の設定方法です。

【メール】【Postfix】【DKIM】DomainKeys Identified Mail(ドメイン・キー・アイデンティファイド・メール)の設定方法【Red Hat 7】

環境

以前、DKIM 環境を構築した環境を流用しました。

【メール】【Postfix】【DKIM】DomainKeys Identified Mail(ドメイン・キー・アイデンティファイド・メール)の設定方法【Red Hat 7】

OS は Red Hat 7.6 です。

■Linux ディストリビューション

|

[ec2-user@redhat7 ~]$ cat /etc/redhat-release

Red Hat Enterprise Linux Server release 7.6 (Maipo)

[ec2-user@redhat7 ~]$

|

メールサーバー(MTA)は、「Postfix」です。

■Postfix バージョン

|

[ec2-user@redhat7 ~]$ /usr/sbin/postconf | grep mail_version

mail_version = 2.10.1

|

Route 53 への SPF レコードの設定手順

AWS 管理コンソールにログインし「サービス」-「ネットワーキングとコンテンツ配信」-「Route 53」をクリックします。

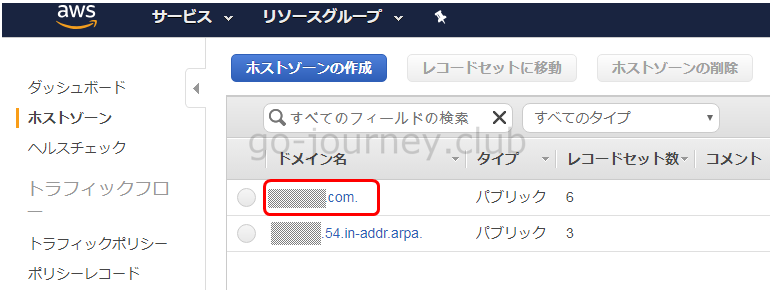

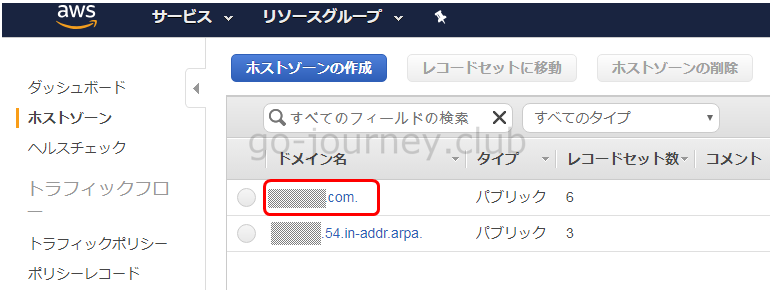

左側ペインより「ホストゾーン」をクリックします。

SPF レコードを登録する対象のドメインをクリックします。

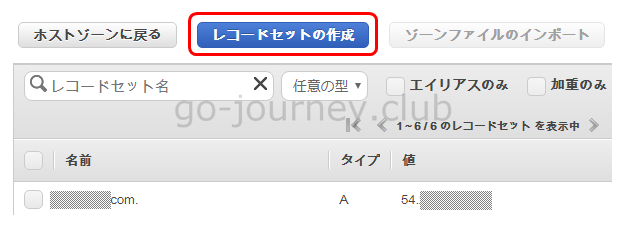

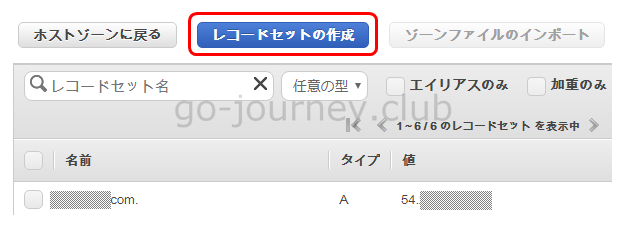

「レコードセットの作成」ボタンをクリックします。

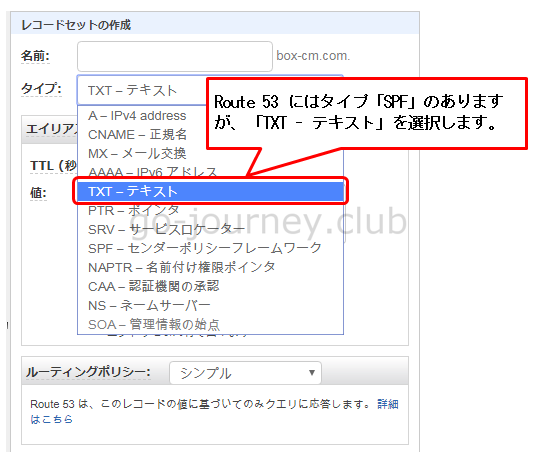

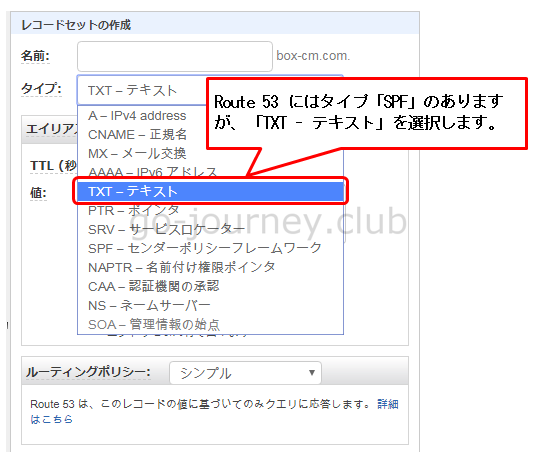

「レコードセットの作成」画面で「タイプ」を「TXT – テキスト」を選択します。

Route 53 には「SPF – センダーポリシーフレームワーク」もありますが、すべてのサーバーが SPF レコードに対応しているわけではないため、現状は「TXT – テキスト」を選択します。(トラブル回避にもなります。)

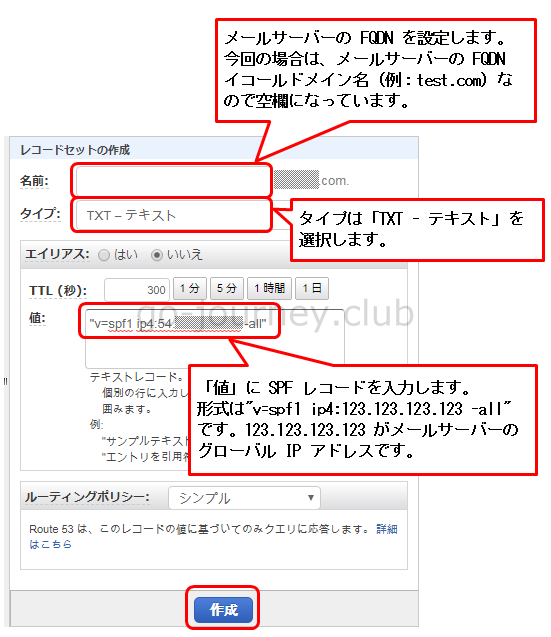

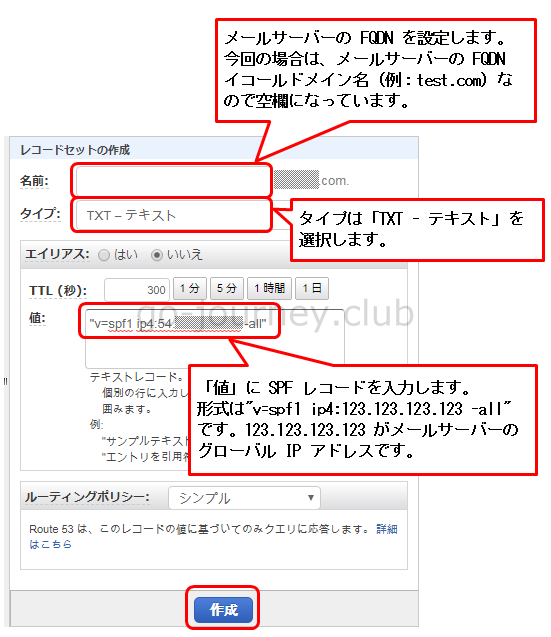

「レコードセットの作成」画面で以下のように設定します。

- 名前 ← メールサーバーの FQDN を設定します。今回の場合は、メールサーバーの FQDN イコールドメイン名(例:test.com)なので空欄になっています。

- タイプ ← 「TXT – テキスト」を選択します。

- 値 ← SPF レコードを入力します。レコードの形式は例えば、”v=spf1 ip4:123.123.123.123 -all” のようになります。123.123.123.123 がメールサーバーのグローバル IP アドレスです。

設定が完了したら「作成」ボタンをクリックします。

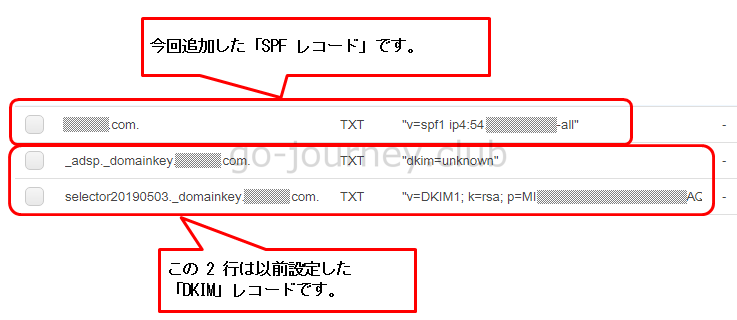

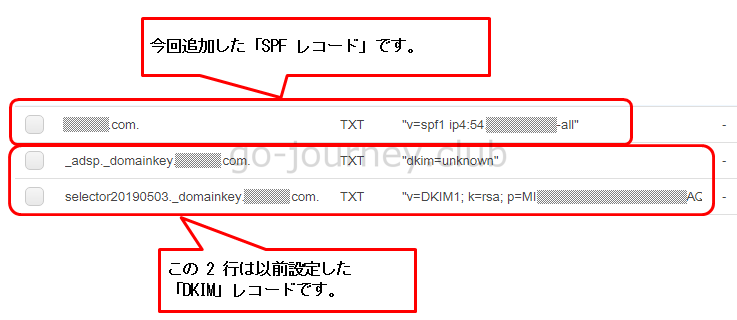

下図のように「SPF レコード」が追加されていることを確認します。

動作確認

設定が問題ないか、SPF レコードが有効になっているか動作確認をします。

nslookup コマンドで以下のように「SPF レコード」が返ってくれば問題ありません。

|

[ec2-user@redhat7 ~]$ nslookup -type=txt xxxxxx.com

Server: 172.31.0.2

Address: 172.31.0.2#53

Non-authoritative answer:

xxxxxxx.com text = “v=spf1 ip4:54.xxx.xxx.xxx -all”

Authoritative answers can be found from:

[ec2-user@redhat7 ~]$

|

メールのメッセージソースを確認します。

|

Delivered-To: to_mail@gmail.com ← 宛先メールアドレスです。

Received: by 2002:aca:36d4:0:0:0:0:0 with SMTP id d203csp240737oia;

Fri, 3 May 2019 23:28:37 -0700 (PDT)

X-Received: by 2002:a17:902:8343:: with SMTP id z3mr277868pln.240.1556951317197;

Fri, 03 May 2019 23:28:37 -0700 (PDT)

ARC-Seal: i=1; a=rsa-sha256; t=1556951317; cv=none;

d=google.com; s=arc-20160816;

b=Rxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxo

oxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxo

Y9xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxR

B0AxrPbeyudp0AGJnHYZ1xl+aRBGmtSRJVRhlJbmldqyfhRMf3zQppSdY03NO3Yt3RyK

Qs+kbC1DY6Rh9i7Q19zbKLEceLm25EUpL1IOsTCEzuU4H3v2ETPP0MmYqx4vgBuSzHTN

Pd/g==

ARC-Message-Signature: i=1; a=rsa-sha256; c=relaxed/relaxed; d=google.com; s=arc-20160816;

h=message-id:content-transfer-encoding:mime-version:user-agent

:subject:to:date:dkim-signature:dkim-filter:from;

bh=PFPSQZzf/l3dN+wlr0BS4BZ7L1z7l72dX8k3jwGIh1M=;

b=QUW/NnNQzCN/C9LqYB+PGLw0DdvOV0YRxfMfwRiHTRJA/+yH4eewrLIyLfsC5/A67x

JxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxY

Rxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx8

zxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxh

Xsjet72zIL1NaiW8yf4bIj0WAYQp34Y1qI488tjiMaB4FtM57wD0mo8DSZ0UGxA7so2b

yN7A==

ARC-Authentication-Results: i=1; mx.google.com;

dkim=fail header.i=@xxxxxxxxxx.com header.s=selector20190503 header.b=z5eTvtU5;

spf=pass (google.com: domain of from_mail@gmail.com designates 209.85.220.41 as permitted sender) smtp.mailfrom=from_mail@gmail.com;

dmarc=pass (p=NONE sp=QUARANTINE dis=NONE) header.from=gmail.com

Return-Path: <from_mail@gmail.com>

Received: from mail-sor-f41.google.com (mail-sor-f41.google.com. [209.85.220.41])

by mx.google.com with SMTPS id k7sor4956294pll.43.2019.05.03.23.28.37

for <to_mail@gmail.com>

(Google Transport Security);

Fri, 03 May 2019 23:28:37 -0700 (PDT)

Received-SPF: pass (google.com: domain of from_mail@gmail.com designates 209.85.220.41 as permitted sender) client-ip=209.85.220.41;

Authentication-Results: mx.google.com;

dkim=fail header.i=@xxxxxxxxxx.com header.s=selector20190503 header.b=z5eTvtU5;

spf=pass (google.com: domain of from_mail@gmail.com designates 209.85.220.41 as permitted sender) smtp.mailfrom=from_mail@gmail.com;

dmarc=pass (p=NONE sp=QUARANTINE dis=NONE) header.from=gmail.com

X-Google-DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed;

d=1e100.net; s=20161025;

h=x-gm-message-state:from:dkim-filter:dkim-signature:date:to:subject

:user-agent:mime-version:content-transfer-encoding:message-id;

bh=PFPSQZzf/l3dN+wlr0BS4BZ7L1z7l72dX8k3jwGIh1M=;

b=i3kgNmkiKZKXvVHQDUOt1UdQqwOA+kE3izKrXyhxjrw5WcUQrfsuMNo7BwxfZhRj4f

Zxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx7

9xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxq

Vxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxw

wxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxf3

LVTw==

X-Gm-Message-State: APjAAAVLoOOXkzH5ejYHfTqkiEl6Asq+8K3q5tKT8kAxLv7zZ/xk1ksd 4YOQCV9o4pzhcAsYGIxVqQmhNV56

X-Google-Smtp-Source: APXvYqwtmwIoCdRR+I33p3b9EtNh9cKAcv0rk6sKh4mxfJhzZnJSAPTS+8xgLuCUAwe0ukqwokjb4Q==

X-Received: by 2002:a17:902:1d4a:: with SMTP id u10mr11681272plu.272.1556951316615;

Fri, 03 May 2019 23:28:36 -0700 (PDT)

Return-Path: <from_mail@gmail.com>

Received: from xxxxxxxxxx.com (xxxxxxxxxx.com. [54.xxx.xxx.xxx]) ← メールサーバーのグローバル IP アドレスです。

by smtp.gmail.com with ESMTPSA id 15sm6810691pfo.117.2019.05.03.23.28.35

for <to_mail@gmail.com>

(version=TLS1_2 cipher=ECDHE-RSA-AES128-GCM-SHA256 bits=128/128);

Fri, 03 May 2019 23:28:35 -0700 (PDT)

From: Cloud User <from_mail@gmail.com>

X-Google-Original-From: ec2-user@xxxxxxxxxx.com (Cloud User)

Received: by xxxxxxxxxx.com (Postfix, from userid 1000) id 1CFB2C02437; Sat,

4 May 2019 06:28:34 +0000 (UTC)

DKIM-Filter: OpenDKIM Filter v2.11.0 xxxxxxxxxx.com 1CFB2C02437

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=xxxxxxxxxx.com; s=selector20190503; t=1556951314; bh=PFPSQZzf/l3dN+wlr0BS4BZ7L1z7l72dX8k3jwGIh1M=; h=Date:To:Subject:From:From; b=z5eTvtU5l8BTTUkJnZ3ZOzD8lnFtBdcdrgk5Cw9CqdjT9IN0BT7i0VmORY4moNTLT

uYvvVSjyuRKo6Wo5bDvag1FHeBTJZpZLZQGaY7L6QBN2vswJzcFTdOLwpq4gYBy7k/

QbvHl/b/Sj3n+BnI9TVEkV2HgzoPcLB05GnDEazo=

Date: Sat, 04 May 2019 06:28:34 +0000

To: to_mail@gmail.com

Subject: タイトル:メール送信テスト

User-Agent: Heirloom mailx 12.5 7/5/10

MIME-Version: 1.0

Content-Type: text/plain; charset=utf-8

Content-Transfer-Encoding: 8bit

Message-Id: <20190504062834.1CFB2C02437@xxxxxxxxxx.com>

インターネットへのメール送信テスト

|

コメント