今回の記事は Sophos 設定の備忘録です。

【AWS】AWS で Sophos インストール&設定手順(ELBとWEBサーバ間に配置する)【Part.1】

【AWS】AWS で Sophos インストール&設定手順(ELBとWEBサーバ間に配置する)【Part.2】

【AWS】AWS で Sophos インストール&設定手順(ELBとWEBサーバ間に配置する)【Part.3】

【AWS】AWS で Sophos インストール&設定手順(ELBとWEBサーバ間に配置する)【Part.4】

目次

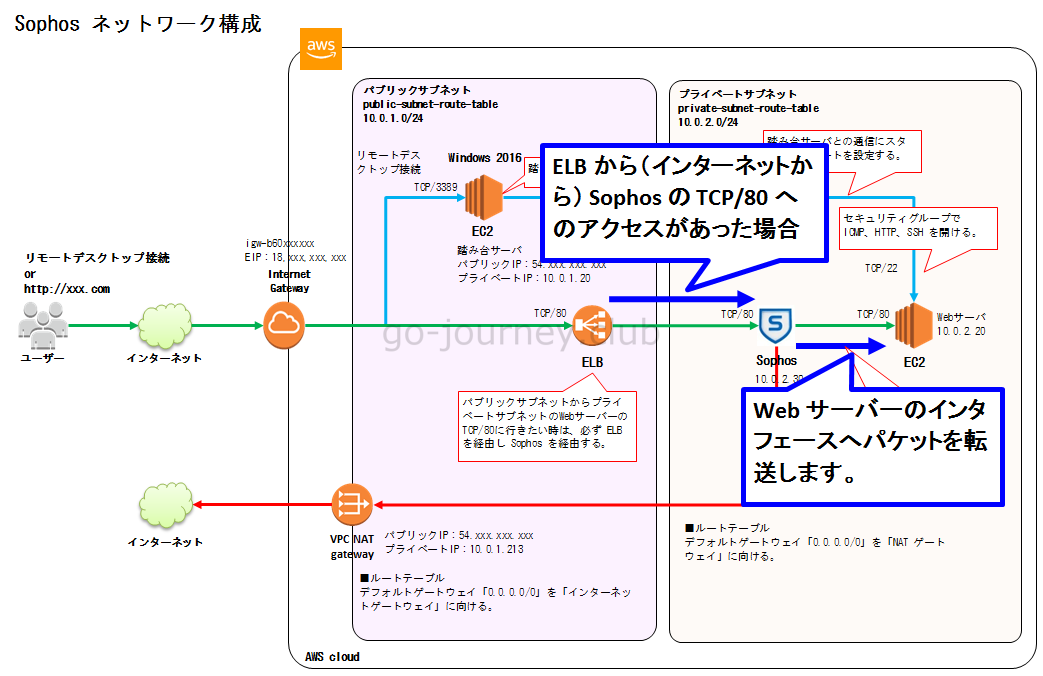

NAT の設定

今回の NAT の設定です。

Sophos のマニュアルより【NAT とは】

Sophos の NAT メニューより、ゲートウェイの NAT ルールを定義し、管理することができます。

ネットワークアドレス変換(NAT)とは、

- ルータやゲートウェイを通過するIPパケットの送信元アドレス

- ルータやゲートウェイを通過するIPパケットの宛先アドレス

- あるいは両方

を書き換えるプロセスです。

NAT を使用するほとんどのシステムは、プライベートネットワーク上の複数のホストが1つのパブリックIPアドレスを使用してインターネットにアクセスできるようにするために NAT を使用しています。

あるクライアントが IP パケットをルータに送信すると、NAT は送信アドレスを別のパブリック IP アドレスに変換してからインターネットにパケットを転送します。

応答パケットを受信すると、NAT はパブリックアドレスを元のアドレスに変換し、クライアントにパケットを転送します。

システムリソースに応じて、NAT は自己裁量で大規模内部ネットワークに対応できます。

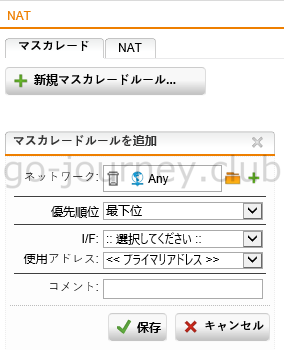

Sophos のマニュアルより【マスカレードとは】

マスカレードとは、送信元ネットワークアドレス変換 (SNAT) の特殊ケースであり、ネットワークインタフェース (通常は、インターネットに接続された外部インタフェース) 上の 1つのグローバル IP アドレスの背後に内部ネットワーク (通常はプライベート IP アドレスス) をマスカレードすることができます。

SNATの場合、複数の送信元アドレスを複数の宛先アドレスにマッピングすることができるため、より汎用的です。

「1対1」ではなく「N対N」です。

注 – 送信元アドレスは、指定されたインタフェース経由でパケットがゲートウェイシステムから配信された場合にのみ変換されます。新しい送信元アドレスは常に、当該インタフェースの最新IPアドレスとなります(つまり、このアドレスは動的です)。

【例】

ネットワーク:マスカレードする(内部)ネットワークを選択します。

優先順位:ルールの優先順位を定義する位置番号。番号が小さいほど優先順位が高くなります。ルールは昇順に照合されます。あるルールが一致すると、それ以降、それより大きい番号のルールは評価されません。

インタフェース(I/F):インターネットに接続する(外部)インタフェースを選択します。

アドレスを使用:選択したインタフェースに複数のIPアドレスが割り当てられている場合(インタフェースとルーティング > 追加アドレス参照)、マスカレードに使用するIPアドレスをここで定義できます。

コメント(オプション):説明などの情報を追加します。

NAT(SNAT と DNAT)とは

DNAT (Destination Network Address Translation) と SNAT (Source Network Address Translation) は、いずれも NAT の特殊ケースです。

- SNAT(ソース NAT) ← 接続を開始したコンピュータのIPアドレスが書き換えられます。

- DNAT(ディスティネーション NAT) ← データパケットの宛先アドレスが書き換えられます。

DNAT(ディスティネーション NAT、宛先 NAT)

DNATは、内部ネットワークでプライベートIPアドレスを使用しており、管理者が一部のサービスを外部からも使用可能にしたい場合に特に便利です。

【例】

内部ネットワーク(プライベートサブネット)で

- ネットワークアドレス ← 192.168.0.0/255.255.255.0

- Web サーバー IPアドレス ← 192.168.0.20

の場合です。

インターネット経由のクライアントに対して Web サーバーのポート TCP/80 を使用可能にする必要があります。

192.168.0.X はプライベートアドレスであるため、インターネット経由でアクセスしてきたクライアントは Web サーバーと直接通信することはできません。

ただし、Sophos など UTM の外部(公開)アドレスとは通信することはできます。

(今回の場合は ELB が相当します)

この場合、DNAT を利用することで、ポート TCP/80 向けのパケットを内部の Web サーバーに転送できます。

※注意

DNATはファイアウォールの前に行われるため、適切なファイアウォールルールを定義しておく必要があります。

SNAT(ソース NAT、送信元 NAT)

常にプライマリネットワークインタフェースアドレスにマッピングするマスカレードと異なり、SNAT は送信元アドレスを SNAT ルールに指定されたアドレスにマッピングします。

1:1 NAT(1対1 NAT)

1:1 NAT(1対1 NAT)は、DNAT または SNAT の特殊なケースです。

この場合、ネットワーク全体のすべてのアドレスが同じネットマスクを持つ別のネットワークのアドレスに 1対1 で変換されます。

したがって、元のネットワークの最初のアドレスが他のネットワークの最初のアドレスに変換され、元のネットワークの2番目のアドレスが他のネットワークの2番目のアドレスに変換されるという様になります。

1:1のNATルールは、送信元アドレスまたは宛先アドレスに適用することができます。

NAT ルールの定義方法

NATルールを定義するには、次の手順に従います。

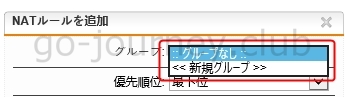

1.NATタブで、新規NATルールをクリックします。

NATルールの追加ダイアログボックスが開きます。

2.次の設定を行います。

グループ:グループオプションを使用すると、ルールを論理的にグループ化できます。

リストの上部にあるドロップダウンリストを使用すると、ルールをグループ別にフィルタできます。

グループ化は表示用のみで、ルールの一致には関係ありません。

新しいグループを作成するには、<< 新規グループ >>エントリを選択し、グループを説明する名前を名前に入力します。

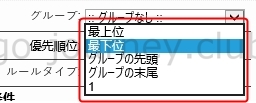

優先順位:ルールの優先順位を定義する位置番号。

番号が小さいほど優先順位が高くなります。

ルールは昇順に照合されます。

あるルールが一致すると、それ以降、それより大きい番号のルールは評価されません。

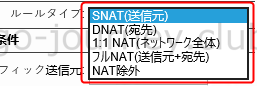

ルールタイプ:ネットワークアドレス変換モードを選択します。

選択に応じて、さまざまなオプションが表示されます。

次のモードを使用できます。

- SNAT(送信元):定義されたIPパケットの送信元アドレスを1つの新しい送信元アドレスにマッピングします。サービスを変更することもできます。

- 注 – Webフィルタをアクティブにする前にSNATルールを追加する必要があります。UTMは、Webフィルタ設定にSNATルールより高い優先順位を付けています。Webフィルタが有効化されている間にSNATルールを選択すると、そのルールが動作しない場合があります。

- DNAT(宛先):定義されたIPパケットの宛先アドレスを1つの新しい宛先アドレスにマッピングします。サービスを変更することもできます。

- 1:1 NAT(ネットワーク全体):ネットワークのIPアドレスを別のネットワークに1対1でマッピングします。このルールは、定義されたIPパケットの送信元アドレスか宛先アドレスに適用されます。

- フルNAT(送信元+宛先):定義されたIPパケットの送信元アドレスと宛先アドレスの両方を1つの新しい送信元アドレスと1つの新しい宛先アドレスにマッピングします。送信元サービスとターゲットサービスを変更することもできます。

- NAT除外:このオプションは除外ルールの一種と考えることができます。たとえば、定義したネットワークにNATルールがある場合、このネットワーク内の特定のホストに対してNAT除外ルールを作成することができます。これにより、これらのホストはNATの対象外となります。

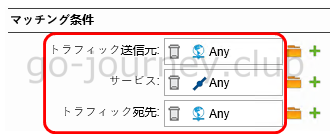

マッチング条件:送信元および宛先ネットワーク/ホストとアドレスを変換するサービスを追加または選択します。

- トラフィック送信元:パケットのオリジナルの送信元アドレス。1つのホストにすることも、ネットワーク全体にすることもできますし、1:1 NATルールタイプを除けば、ネットワーク範囲にすることもできます。

- サービス:パケットのオリジナルのサービスタイプ(送信元ポートと宛先ポート、およびプロトコルタイプから構成されています)。

→ 注 – トラフィックサービスは、対応するアドレスも変換される場合のみ変換できます。さらに、2つのサービスが同じプロトコルが使用する場合のみ、サービスを別のサービスに変換できます。 - トラフィック宛先:パケットのオリジナルの宛先アドレス。1つのホストにすることも、ネットワーク全体にすることもできます。SNAT およびNATなしでは、ネットワーク範囲にすることもできます。

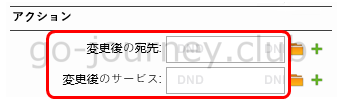

アクション:送信元/宛先、元のIPパケットデータを変換するサービスタイプを追加または選択します。表示されるパラメータは選択されているルールタイプに依存します。

- 変更後の送信元(SNATまたはフルNATモードのみ):送信元ホスト、つまりパケットの新しい送信元アドレスを選択します。

- 変更後の宛先(DNATまたはフルNATモードのみ):宛先ホスト、つまりパケットの新しい宛先アドレスを選択します。

- 変更後のサービス(DNAT、SNAT、またはフルNATモードのみ): パケットの新しいサービスを選択します。選択されているルールタイプによっては、送信元/宛先サービスとすることができます。

→ 1:1 NATモード(1:1 NATルールタイプのみ):以下のモードのいずれかを選択します。

→ 宛先のマッピング: 宛先アドレスを変更します。

→ 送信元のマッピング: 送信元アドレスを変更します。

注 – 送信元をマッピングする場合は、トラフィック送信元フィールドにネットワーク全体を追加し、宛先をマッピングする場合はトラフィック宛先フィールドにネットワーク全体を追加する必要があります。

マッピング先(1:1 NATモードのみ):元のIPアドレスの変換先となるネットワークを選択します。元のネットワークと変換先のネットワークが同じネットマスクである必要があります。

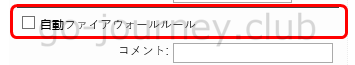

自動ファイアウォールルール(オプション):該当するトラフィックがファイアウォールを通過することを許可するファイアウォールルールを自動的に生成する場合に、このオプションを選択します。

コメント(オプション):説明などの情報を追加します。

3.次の詳細設定を任意で行います。

IPsecパケットにルールを適用(SNATまたはフルNATモードのみ):IPsecで処理するトラフィックにルールを適用する場合にこのオプションを選択します。デフォルトではこのオプションが選択されていないため、IPsecトラフィックがSNATから除外されることになります。

初期パケットのログ(オプション):このオプションは、通信の初期化パケットをファイアウォールログに書き込む場合に選択します。これにより、NATルールを使用する場合はいつでも、ファイアウォールログに「NATを使用する接続」というメッセージが記述されます。このオプションは、ステートフルプロトコルでもステートレスプロトコルでも機能します。

4.保存をクリックします。

新しいルールがNATリストに表示されます。

5.NATルールを有効にします。

新しいルールはデフォルトで無効になっています(トグルスイッチはグレー表示)。ルールを有効にするには、トグルスイッチをクリックします。

ルールを編集または削除するには、対応するボタンをクリックします。

ログの見方

Sophos のログは Sophos 管理画面より表示させることができます。

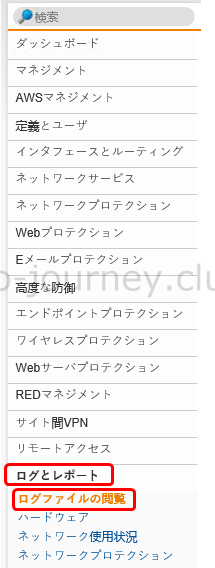

左側ペインより「ログとレポート」–「ログファイルの閲覧」にアクセスします。

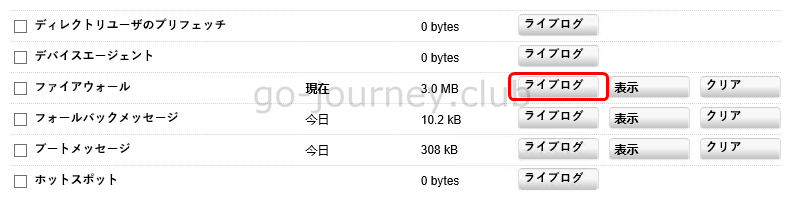

「ファイアウォール」の「ライブログ」ボタンをクリックします。

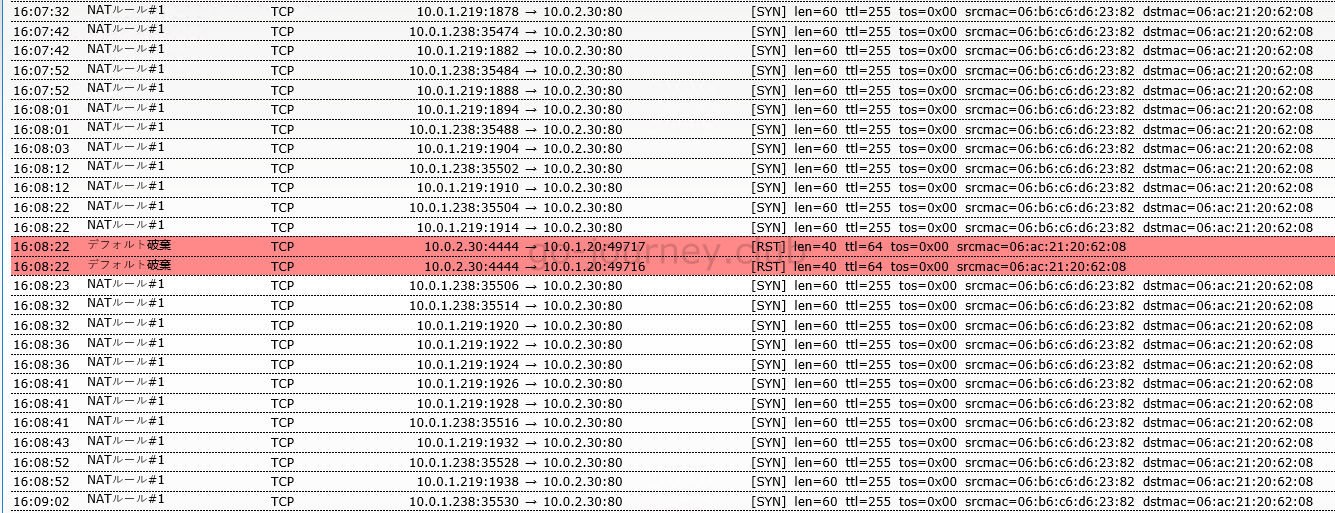

下図のようにリアルタイムでログが表示されます。

Sophos に ssh ログインしてコマンドラインからログを閲覧する手順

Teraterm などを利用して Sophos に ssh でログインして、コマンドラインよりログを閲覧することも可能です。

以下の 2つのアカウントのパスワードを設定します。

- ユーザ root 用パスワード

- ユーザー loginuser 用パスワード

パスワードを入力したら「入力されたパスワードを設定」ボタンをクリックします。

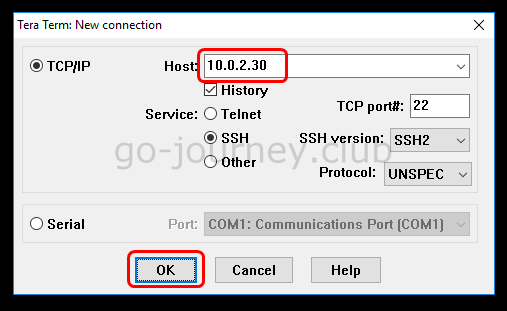

Teraterm を起動します。

Teraterm の新規接続画面が表示されたら「Host」に Sophos のIPアドレスを入力し「OK」ボタンをクリックします。

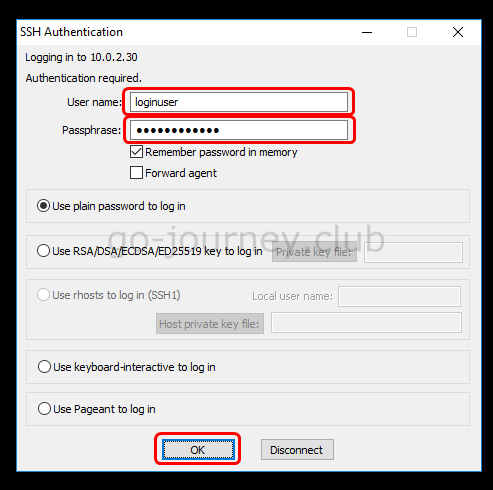

ログイン画面が表示されたら以下のように入力します。

- User name ← 「loginuser」を入力します。

- Passphrase ← パスワードを入力します。

入力したら「OK」ボタンをクリックします。

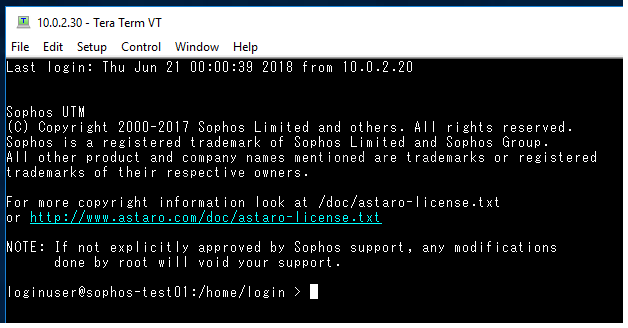

ログインできることを確認します。

「/var/log/packetfilter.log」にログが残っています。

|

loginuser@sophos-test01:/var/log > cd /var/log loginuser@sophos-test01:/var/log > tail -F packetfilter.log 2018:06:24-18:14:00 sophos-test01 ulogd[4355]: id=”2000″ severity=”info” sys=”SecureNet” sub=”packetfilter” name=”Packet logged” action=”log” fwrule=”62001″ initf=”eth0″ srcmac=”06:b6:c6:d6:23:82″ dstmac=”06:ac:21:20:62:08″ srcip=”10.0.1.238″ dstip=”10.0.2.30″ proto=”6″ length=”60″ tos=”0x00″ prec=”0x00″ ttl=”255″ srcport=”41588″ dstport=”80″ tcpflags=”SYN” |

【AWS】AWS で Sophos インストール&設定手順(ELBとWEBサーバ間に配置する)記事一覧

【AWS】AWS で Sophos インストール&設定手順(ELBとWEBサーバ間に配置する)【Part.1】

【AWS】AWS で Sophos インストール&設定手順(ELBとWEBサーバ間に配置する)【Part.2】

【AWS】AWS で Sophos インストール&設定手順(ELBとWEBサーバ間に配置する)【Part.3】

【AWS】AWS で Sophos インストール&設定手順(ELBとWEBサーバ間に配置する)【Part.4】

Sophos の日本語のマニュアル(管理者ガイド)の探し方

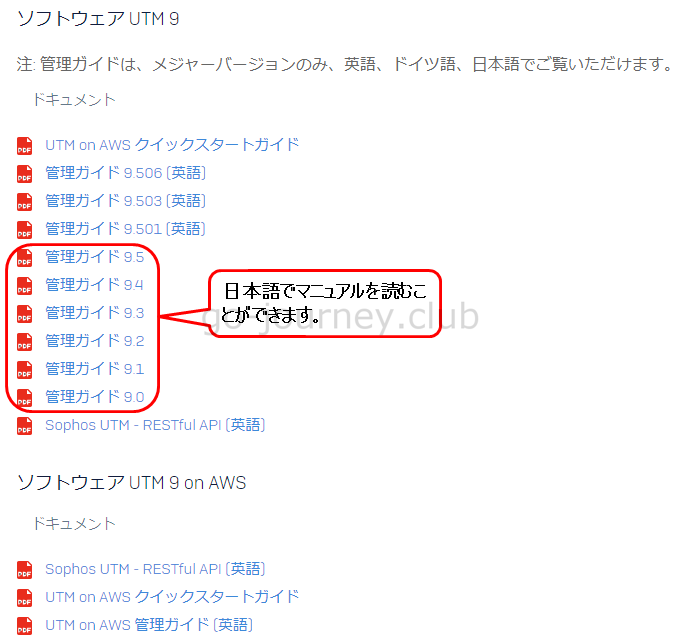

Sophosの詳しい日本語のマニュアル(すべての機能が解説している700ページ近いマニュアル)の探し方です。

迷った時は小まめにマニュアルを読むようにします。

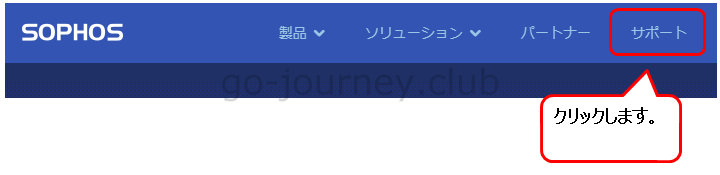

Sophos 日本語ページにアクセスします。

https://www.sophos.com/ja-jp.aspx

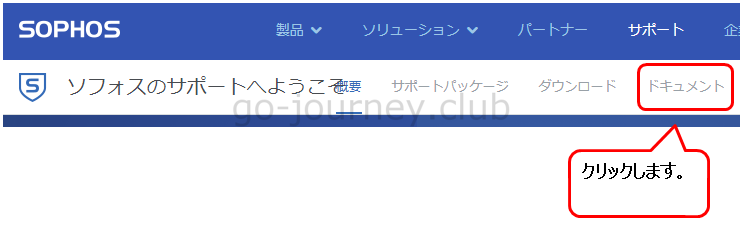

上のメニュー画面より「サポート」タグをクリックします。

下図のように「ドキュメント」タグをクリックします。

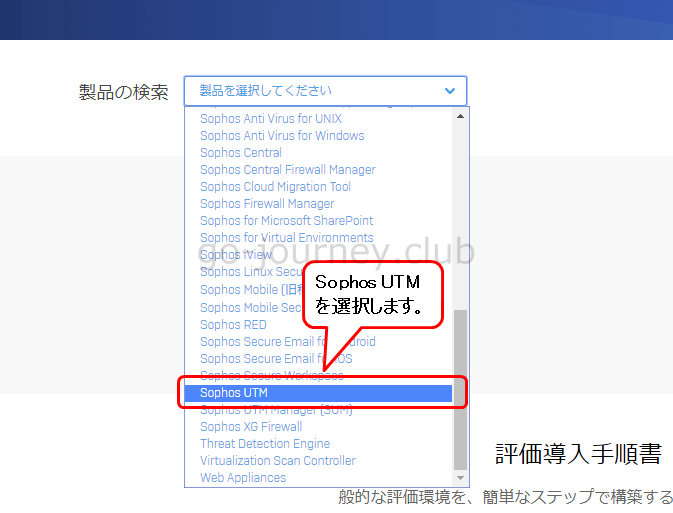

「製品の検索」のプルダウン一覧より「Sophos UTM」を選択します。

「ソフトウェア UTM 9」より日本語版の管理者ガイドを選択します。

コメント